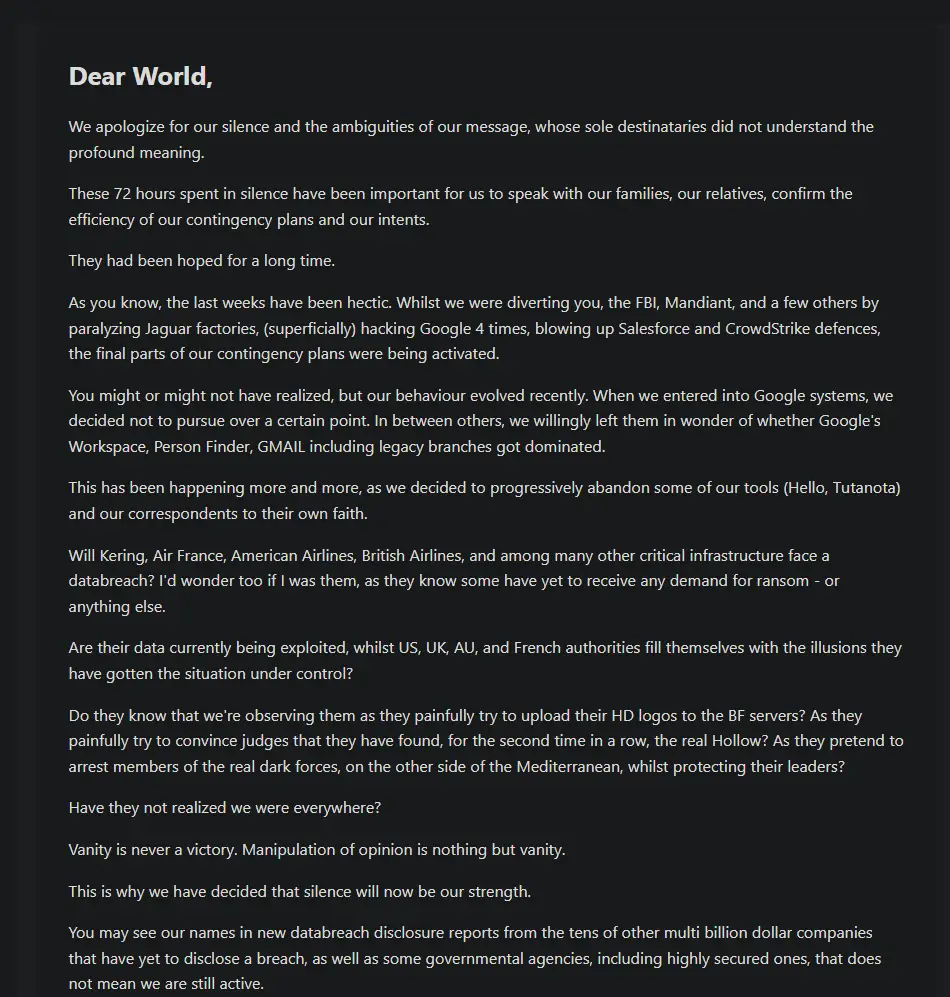

En una inesperada declaración pública, los miembros de Scattered Spider, Lapsus$, ShinyHunters y otros que operan bajo el ecosistema más amplio de Com han declarado que "se oscurecen".Su comunicado final subraya que sus objetivos se han cumplido, y que algunos miembros se desvanecerán en el anonimato, mientras que otros "seguirán estudiando y mejorando los sistemas que utilizáis en vuestra vida diaria. En silencio".

Aunque el anuncio tiene todas las características de una salida teatral, los defensores no deben sentirse aliviados. Es más un punto de inflexión que una conclusión. La capacidad del grupo para convertir la identidad en un arma, explotar plataformas SaaS y extorsionar mediante el espectáculo público ha transformado radicalmente la ciberdelincuencia.

Para los equipos SOC, esto no es el final de la historia, sino un recordatorio para mantenerse enfocados en detectar señales sutiles de compromiso antes de que el robo de datos se convierta en una ventaja.

Inside The Com: un ecosistema de tripulaciones

Para entender a Scattered Lapsus$ Hunters, hay que entender a The Com. Abreviatura de La Comunidad, no es un único grupo de piratas informáticos, sino un ecosistema de ciberdelincuentes con miles de miembros en todo el mundo. Las facciones surgen, se fusionan y cambian de marca constantemente. Scattered Spider, Lapsus$ y ShinyHunters son simplemente los nombres más visibles, y quedan muchos más por descubrir.

Orígenes y evolución

Las raíces de la Com se remontan a finales de la década de 2010, cuando adolescentes secuestraban cuentas de Instagram para vender valiosos alias. Esto evolucionó rápidamente hacia el intercambio de SIM, en el que los empleados de telecomunicaciones eran sobornados o engañados para redirigir los números de teléfono. Esto dio a los atacantes el control de la autenticación multifactor basada en SMS, abriendo la puerta al correo electrónico, los servicios cloud y las carteras de criptomonedas. Una víctima perdió más de 20 millones de dólares en criptomonedas a manos de actores vinculados a Com.

Las fuerzas de seguridad realizaron las primeras detenciones en 2018, y en 2019 varios miembros habían sido condenados por robar millones. Sin embargo, la red demostró ser resistente. Los subgrupos se dividieron y adaptaron, pasando de los intercambios de SIM al phishing por SMS, la explotación de SaaS, la extorsión e incluso el swatting.

Lo que hace peligrosa a The Com es su escala, adaptabilidad y juventud. La afiliación es fluida, las tácticas van desde el acoso burdo a las intrusiones sofisticadas, y muchos miembros son nativos digitales que ven la violación de redes como una actividad en línea más. Es un ecosistema vivo que se regenera constantemente, asegurando que incluso cuando una banda cae, otras se levantan rápidamente.

Facciones principales

Aunque la Comisión está muy extendida y descentralizada, tres facciones se alzaron por encima del ruido y dieron forma al libro de jugadas que ahora reconocen los defensores:

- Scattered Spider se centró en la ingeniería social a gran escala. Dominaban las llamadas de vishing, la suplantación de identidad en el servicio de asistencia informática y los intercambios de SIM para secuestrar credenciales. Sus objetivos eran proveedores de inicio de sesión único, operadores de telecomunicaciones y grandes empresas en las que una identidad comprometida podía desbloquear todo un entorno.

- ShinyHunters se especializó en el robo masivo de datos y su monetización. Irrumpían en plataformas SaaS y entornos de desarrolladores, robaban bases de datos y las canalizaban a través de foros como RaidForums y BreachForums. Su reputación como vendedores fiables de acceso y datos les convirtió en un elemento central de la economía sumergida.

- LAPSUS$ prosperó con el espectáculo. En lugar del cifrado de ransomware, se basaron en el reclutamiento de información privilegiada, el robo de acceso y las filtraciones públicas para maximizar la presión. Trataban la extorsión como un teatro, convirtiendo los canales de Telegram en retransmisiones en directo de sus brechas.

Juntas, estas facciones construyeron un modelo complementario. Scattered Spider abrió la puerta mediante ingeniería social, ShinyHunters convirtió el acceso en beneficio y LAPSUS$ utilizó la publicidad como arma para coaccionar el pago.

El mensaje de despedida confirmó que estas tripulaciones no eran marcas separadas que competían por la atención, sino piezas interdependientes de un mismo ecosistema.

¿Quién más fue nombrado en la despedida?

"Nosotros, LAPSUS$, Trihash, Yurosh, yaxsh, WyTroZz, N3z0x, Nitroz, TOXIQUEROOT, Prosox, Pertinax, Kurosh, Clown, IntelBroker, Scattered Spider, Yukari, y entre muchos otros, hemos decidido pasar a la oscuridad".

El mensaje de despedida hacía algo más que anunciar una retirada. Enumera una serie de cargos que, examinados en conjunto, revelan la amplitud de la Com.

- Prosox y Kurosh (también conocidos como Kuroi'SH o Kuroi-SH) ganaron notoriedad mundial en abril de 2018 por el hackeo de Vevo en YouTube. Vulneraron las cuentas de Vevo y desfiguraron múltiples vídeos musicales, el más famoso de los cuales fue borrar Despacito (entonces el vídeo más visto de YouTube) y publicar mensajes de "Palestina libre". Dos jóvenes de 18 años, que se cree que son Prosox y Kuroi'SH, fueron detenidos más tarde en París. Prosox describió el hackeo como "sólo por diversión", un ejemplo temprano de la audacia y la persecución de nubes que más tarde definiría a LAPSUS$.

- Pertinax surgió en la misma escena de desfiguración francesa. En 2018, un hacker que se hacía llamar "Galack" desfiguró un sitio y dejó una lista de gritos que incluía a Prosox, Neimad, Head, Pertinax y otros. Este grafiti confirmó el lugar de Pertinax en esa comunidad, que más tarde se alimentó en el ecosistema más amplio de Com.

- IntelBroker ha sido descrito a menudo como una figura fundamental de esta red, que vincula a ShinyHunters con el submundo de BreachForums. Las fuerzas de seguridad lo identificaron como Kai Logan West, un hacker británico de 23 años, y lo vincularon a la venta de datos corporativos y gubernamentales robados. Sin embargo, los administradores de BreachForums negaron posteriormente que IntelBroker fuera nunca el propietario real o tuviera privilegios administrativos. Según su declaración de julio de 2025, el título de "propietario" se le asignó intencionadamente como táctica de distracción, mientras que la infraestructura y la dirección del foro permanecían en otro lugar.

- Yukari se ganó la infamia en BreachForums como vendedor prolífico de bases de datos robadas, a menudo vinculadas a empresas tecnológicas y, en ocasiones, a brechas relacionadas con juegos o anime. Su prominencia quedó patente en agosto de 2023, cuando los propios ShinyHunters publicaron una recompensa sin precedentes de 500.000 dólares en Monero por información que condujera a la identificación de Yukari. La recompensa, acompañada de un canal de Telegram dedicado a recopilar pistas, puso de manifiesto la influencia que Yukari había adquirido incluso dentro de los círculos criminales.

- Yurosh fue el responsable directo de la filtración de Free Mobile en Francia en octubre de 2024. Junto con un socio, accedió a 19,2 millones de registros de clientes, incluidos datos bancarios. Los datos se subastaron brevemente en BreachForums pero, según Yurosh, nunca se vendieron. En su lugar, presentó la brecha como una protesta contra la falta de seguridad y la vigilancia gubernamental, e incluso compartió los datos personales del CEO de Free con un periodista como prueba.

- WyTroZz se hizo famoso por sus ataques de inyección SQL. En abril de 2018, descargó las credenciales de unos 1700 usuarios de Skype, incluidas contraseñas en texto plano, y publicó los datos en Ghostbin y Pastebin. Esta primera actividad demostró su habilidad para explotar aplicaciones web y robar datos confidenciales.

- TOXIQUEROOT (o TOXIQUERoot) ha estado activo desde al menos 2018, cuando un hacker rival conocido como Cerberus publicó un dox que afirmaba exponer su identidad y actividades. Esa filtración incluía capturas de pantalla de cuentas comprometidas de importantes empresas francesas, lo que demuestra que ya había ganado notoriedad en los círculos locales. Más allá de las conversaciones en foros, TOXIQUEROOT también llevó a cabo desfiguraciones del mismo estilo que Prosox y Kurosh, incluida la apropiación de un canal de YouTube en el que se puede oír su voz en el vídeo publicado. Aunque menos publicitado que el hackeo de Vevo, esto demuestra que formaba parte de la misma escena francesa que trataba la desfiguración como protesta y actuación.

La Com no es una banda, sino una cadena de suministro en la que el acceso, los datos y la publicidad se reparten entre las distintas funciones.

Los desfacedores de la vieja escuela aparecen junto a operadores más jóvenes, cada uno desempeñando un papel. Al publicar una larga lista de nombres, el grupo no sólo anuncia una despedida, sino que enturbia la atribución.

Del mismo modo que IntelBroker se presentó como un testaferro para atraer la atención de las fuerzas de seguridad, esta lista puede servir como otra distracción, repartiendo el foco de atención entre múltiples manipuladores mientras continúa la maquinaria principal.

Lo que realmente demuestra es que The Com se nutre de la división del trabajo más que de una única bandera, y que su innovación definitoria sigue siendo la extorsión sin ransomware, donde el acceso, los datos y la percepción son las armas.

Más allá del ransomware: La extorsión como nuevo modelo

Los ransomware como LockBit y Global operan ahora como plataformas RaaS, generando cargas útiles personalizadas bajo demanda. Su modelo sigue basándose en cifrado, despliegue malware y tiempo de permanencia prolongado, todo lo cual crea ruido que los defensores a veces pueden detectar.

Para Scattered Lapsus$ Hunters y otras facciones Com, el enfoque es diferente. Se centran en el acceso, el robo y la exposición. Las capturas de pantalla de los sistemas de Jaguar Land Rover o los datos de proveedores de Salesforce filtrados a través de tokens OAuth no son precursores del cifrado, son el apalancamiento en sí mismo.

La extorsión ya no consiste en restablecer el acceso, sino en maximizar la presión mediante la amenaza de humillación pública, la reacción de los clientes y el escrutinio regulador.

Este modelo prospera en entornos en los que las plataformas de identidad y SaaS son de confianza por defecto. Los atacantes se mezclan con el tráfico normal, abusan de las integraciones legítimas y se hacen pasar por el personal de TI en tiempo real. Algunos utilizan dominios de phishing que imitan de forma convincente a Okta u otros proveedores de SSO, incluso capturando códigos MFA en páginas de "factor" falsificadas. Otros llaman directamente a los empleados, persuadiéndoles para que entreguen tokens de sesión. Para cuando la intrusión se hace visible, suele ser a través de una filtración en Telegram en lugar de una alerta interna.

En brecha OAuth de Salesloft Drift demostró lo silenciosos que pueden ser estos ataques. Los atacantes desviaron datos de Salesforce, incluidas credenciales y claves API, sin activar las defensas de malware . Los propios datos eran la moneda de cambio. Las señales sutiles, como el uso inusual de identidades, las integraciones inesperadas de SaaS o las solicitudes irregulares de MFA, son ahora los verdaderos indicadores del peligro.

La brecha de seguridad en la era del SaaS y la IA

La Com pone al descubierto una brecha de seguridad crítica. Las herramientas tradicionales se crearon para detectar malware y el ransomware cifrado, pero los grupos de extorsión actúan de formas que esas defensas rara vez ven. Explotan plataformas de identidad y SaaS en las que las empresas confían intrínsecamente, convirtiendo puntos ciegos en puntos de entrada.

Esta brecha es visible de varias maneras:

- Las defensasMalware pasan por alto el abuso de OAuth. Cuando los atacantes desvían datos de Salesforce o Google Workspace utilizando tokens robados, no se ejecuta malware . La seguridad de los puntos finales no tiene nada que detectar.

- La supervisión de la red pasa por alto el tráfico de SaaS. Los datos se mueven entre aplicaciones cloud a través de canales cifrados que las herramientas perimetrales no pueden analizar, por lo que la filtración queda oculta en flujos legítimos.

- Los registros MFA por sí solos pasan por alto la ingeniería social. Cuando se convence a los empleados en una llamada en directo para que compartan un identificador de sesión, las herramientas de autenticación sólo muestran un "inicio de sesión válido", no un compromiso.

La era del ransomware se definió por el cifrado y las operaciones ruidosas.

La era de la extorsión se nutre del sigilo, el abuso de identidades y la explotación de SaaS.

Para colmar esta laguna requiere visibilidad de los comportamientos, no sólo de las firmas. La plataforma PlataformaVectra AI ofrece esa visibilidad mediante la detección de señales sutiles de uso indebido en cloud, SaaS, redes y sistemas de identidad, dando a su equipo la oportunidad de detener la extorsión antes de que los datos robados se conviertan en ventaja.

Vea cómo funciona en la práctica explorando nuestra demostración autoguiada.