UNC3886

UNC3886, denominado CAULDRON PANDA por CrowdStrike, es un conjunto de intrusos altamente cualificados que operan en apoyo directo de los objetivos de la inteligencia estatal china.

Origen de UNC3886

Activo desde al menos finales de 2021 e informado públicamente a partir de febrero de 2023, el grupo destaca por:

- Experiencia en la explotación de día cero: se aprovecharon de cuatro vulnerabilidades distintas en productos de Fortinet y VMware (CVE-2022-41328, -42475; CVE-2023-20867, -34048) antes de que los parches de los proveedores estuvieran disponibles.

- Disciplina de seguridad de las operaciones: uso de resolvedores de caída muerta (DDR) en GitHub, rootkits a medida y depuradores de registros para reducir los artefactos forenses.

- Pila de malware híbrido: implantes propietarios (WhizShell, variante SideWalk, puertas traseras VMCI), herramientas de código abierto personalizadas (FastReverseProxy, TinyShell, REPTILE, MEDUSA) y abuso de canales SaaS de confianza (GitHub Pages, Google Drive) para C2 encubierto.

Este tipo de operaciones coincide en gran medida con las prioridades del Partido Comunista Chino (PCC) en materia de recopilación de información sobre las cadenas de suministro tecnológico, la investigación aeroespacial y la infraestructura mundial de telecomunicaciones.

Países destinatarios de UNC3886

La telemetría de campaña se concentra en torno a Estados Unidos y Singapur, con víctimas adicionales en el sudeste asiático, Oceanía y, en menor medida, Europa y África. La dispersión geográfica refleja los puntos globales donde se interconectan las cadenas de suministro aeroespacial aliadas de Estados Unidos y Taiwán y por donde transita el tráfico regional de telecomunicaciones.

Industrias a las que se dirige UNC3886

El UNC3886 se centra en organizaciones cuyas redes suministran o transportan comunicaciones estratégicas e IP técnica sensible. Entre los sectores confirmados se incluyen operadores de telecomunicaciones, empresas aeroespaciales comerciales y de satélites, proveedores de equipos de red, proveedores de cloudy (en una muestra más pequeña) laboratorios tecnológicos gubernamentales.

Víctimas de UNC3886

La información pública cita al menos:

- Un gran proveedor de telecomunicaciones estadounidense (comprometido en febrero de 2023).

- Fabricante aeroespacial estadounidense (intrusión descubierta en junio de 2024).

- Operador de telecomunicaciones de Singapur (actividad paralela en junio de 2024).

- Múltiples operadores anónimos cuyos hipervisores ESXi y dispositivos FortiGate fueron cooptados durante la "Campaña 23-022".

Etapas de ataque de UNC3886

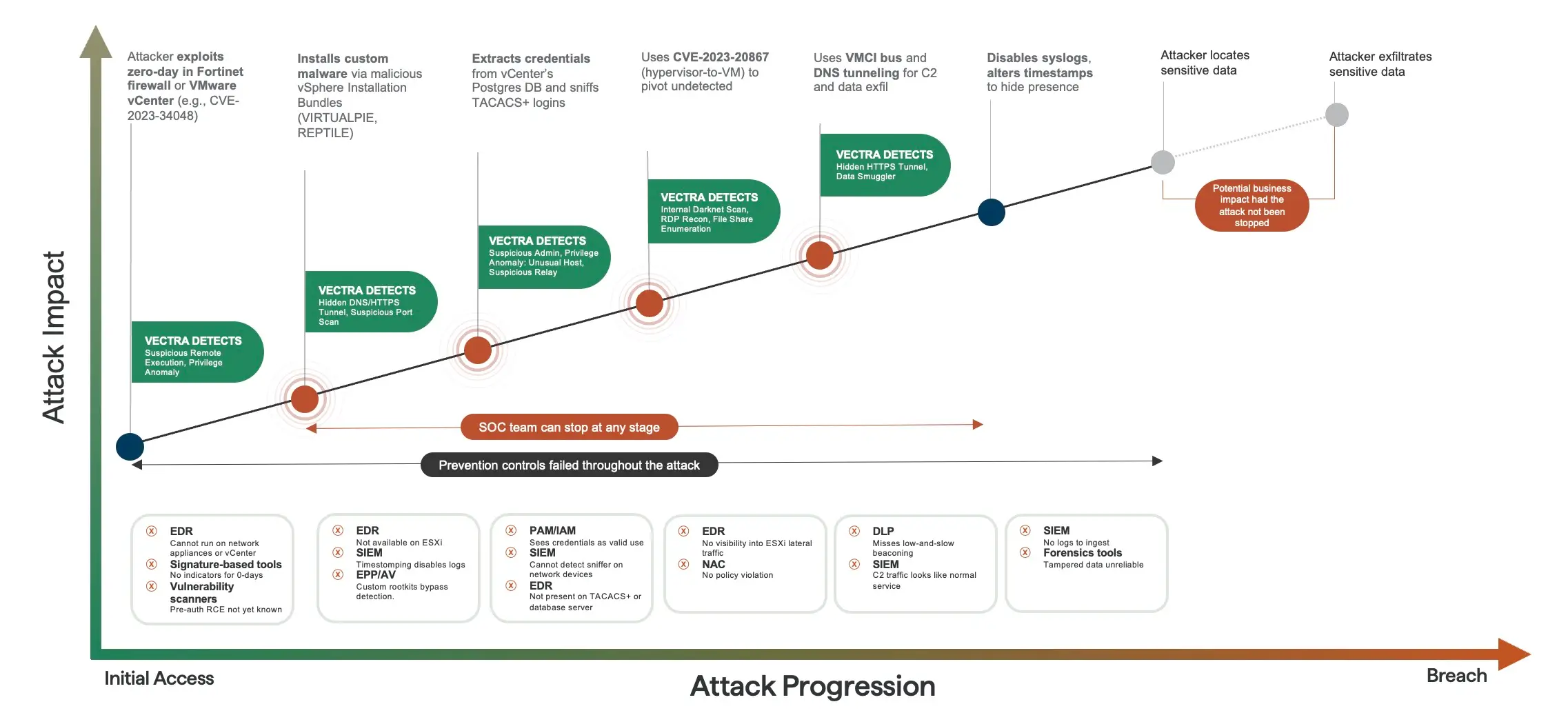

Explota CVEs de día cero en FortiOS SSL-VPN y VMware vCenter/Tools; punto de apoyo alternativo a través de credenciales TACACS+ o SSH comprometidas cosechadas anteriormente.

Carga módulos de kernel REPTILE modificados o rootkits LD_PRELOAD de MEDUSA para obtener root; abusa de los privilegios de vpxuser en ESXi para el control a nivel de host.

Oculta archivos/procesos mediante comandos REPTILE, instala yum-versionlock para congelar paquetes OpenSSH atrasados y ejecuta el limpiador de registros Hidemyass.

Puertas traseras ssh/sshdLOOKOVER, que detecta el tráfico de TACACS+, vuelca las contraseñas cifradas de la base de datos de vCenter y captura las credenciales en memoria con el registro de claves MEDUSA.

Ejecuta a medida el binario estático de Nmap (sc) para barridos de puertos; enumera listas de invitados VMware y datos de interfaz de red de hosts FortiGate y ESXi.

Aprovecha claves/contraseñas SSH robadas, sesiones administrativas de FortiGate y CVE-2023-20867 Guest Operations para pivotar entre máquinas virtuales y dispositivos de red.

Utiliza WhizShell y SideWalk para escenificar documentos y la salida de comandos; las puertas traseras VMCI (VIRTUALSHINE/-PIE/-SPHERE) transmiten shells interactivos para su recogida selectiva.

Despliega TinyShell y FastReverseProxy para ejecutar comandos arbitrarios; activa cargas útiles a través de scripts systemd o scripts RC creados por rootkits.

RIFLESPINE carga archivos cifrados a través de Google Drive; MOPSLED recupera las instrucciones C2 de GitHub y luego tuneliza los datos a través de TCP personalizado con ChaCha20.

El objetivo principal es el espionaje, pero el impacto secundario incluye la persistencia de los dispositivos de red y la posible manipulación de la cadena de suministro; hasta la fecha no se han observado cargas destructivas.

Explota CVEs de día cero en FortiOS SSL-VPN y VMware vCenter/Tools; punto de apoyo alternativo a través de credenciales TACACS+ o SSH comprometidas cosechadas anteriormente.

Carga módulos de kernel REPTILE modificados o rootkits LD_PRELOAD de MEDUSA para obtener root; abusa de los privilegios de vpxuser en ESXi para el control a nivel de host.

Oculta archivos/procesos mediante comandos REPTILE, instala yum-versionlock para congelar paquetes OpenSSH atrasados y ejecuta el limpiador de registros Hidemyass.

Puertas traseras ssh/sshdLOOKOVER, que detecta el tráfico de TACACS+, vuelca las contraseñas cifradas de la base de datos de vCenter y captura las credenciales en memoria con el registro de claves MEDUSA.

Ejecuta a medida el binario estático de Nmap (sc) para barridos de puertos; enumera listas de invitados VMware y datos de interfaz de red de hosts FortiGate y ESXi.

Aprovecha claves/contraseñas SSH robadas, sesiones administrativas de FortiGate y CVE-2023-20867 Guest Operations para pivotar entre máquinas virtuales y dispositivos de red.

Utiliza WhizShell y SideWalk para escenificar documentos y la salida de comandos; las puertas traseras VMCI (VIRTUALSHINE/-PIE/-SPHERE) transmiten shells interactivos para su recogida selectiva.

Despliega TinyShell y FastReverseProxy para ejecutar comandos arbitrarios; activa cargas útiles a través de scripts systemd o scripts RC creados por rootkits.

RIFLESPINE carga archivos cifrados a través de Google Drive; MOPSLED recupera las instrucciones C2 de GitHub y luego tuneliza los datos a través de TCP personalizado con ChaCha20.

El objetivo principal es el espionaje, pero el impacto secundario incluye la persistencia de los dispositivos de red y la posible manipulación de la cadena de suministro; hasta la fecha no se han observado cargas destructivas.

TTPs utilizados por UNC3886

Cómo detectar UNC3886 con Vectra AI

Preguntas frecuentes

¿Cómo suele llegar primero UNC3886?

Al explotar vulnerabilidades no parcheadas de FortiGate o VMware vCenter/Tools; el retraso en la gestión de parches es el mayor reductor de riesgos.

¿Qué indicadores tempranos debemos buscar?

Salida GitHub raw.githubusercontent.com peticiones de ESXi o vCenter, creaciones inesperadas de sockets VMCI y archivos inusuales en /var/lib/fwupdd/.

¿Qué telemetría EDR expone mejor REPTILE?

Eventos de carga de módulos en modo kernel (insmod, modprobe) de trayectorias no estándar, anomalías ocultas del proceso y desaparición repentina de /proc/<pid> entradas.

¿Pueden los controles en red detener a RIFLESPINE?

Sí: la inspección de TLS o el filtrado de salida que bloquea los hosts de la API de Google Drive para los activos de clase servidor romperá el bucle C2.

¿Qué fuentes de registro ayudan a detectar el robo de credenciales de TACACS+?

Capturas de paquetes en TCP/49, desajustes de hash en tac_plus binario y escrituras de alta frecuencia en /var/log/tac* o /var/log/ldapd*.gz.

¿Es suficiente el endurecimiento SSH estándar?

En parte; despliegue también la supervisión de integridad de archivos (FIM) en /usr/bin/ssh, /usr/sbin/sshdy activar AllowTcpForwarding no además de un estricto anclaje de versiones para que los reemplazos maliciosos sean marcados.

¿Cómo podemos detectar el abuso de VMCI dentro de ESXi?

Activar la auditoría del shell de ESXi, supervisar /var/log/vmkernel.log para VMCISock eventos de conexión, y restringir vmci0 en la configuración de VMX cuando no sea necesario.

¿Qué respuesta inmediata si se encuentra WhizShell?

Aísle el hipervisor, recoja la memoria volátil, exporte las instantáneas de disco de las máquinas virtuales y rote todas las credenciales de servicio de vCenter y ESXi; es probable que también exista persistencia en los dispositivos FortiGate o TACACS+.

¿Ayuda la autenticación multifactor (AMF)?

MFA en VPN y cuentas privilegiadas Linux/ESXi SSH interrumpe los movimientos laterales una vez que las credenciales han sido recolectadas, pero no mitiga las rutas de explotación de día cero.

¿Mitigación recomendada a largo plazo?

① Gestión agresiva del ciclo de vida de parches y dispositivos virtuales; ② firmas de prevención de exploits (IPS/NGFW) para los CVE citados; ③ líneas de base de integridad del host para dispositivos de red; ④ diseño de cuentas con privilegios mínimos y reenvío de auditorías TACACS+; y ⑤ libros de juego de caza continua de amenazas alineados con la lista TTP anterior.