INC Ransom

INC Ransom lleva atacando infraestructuras críticas con un sofisticado ransomware desde 2023. Combina técnicas avanzadas de intrusión y tácticas de extorsión, lo que lo convierte en una grave amenaza para organizaciones de todo el mundo. El grupo plantea riesgos significativos para organizaciones de sectores como la sanidad, la industria manufacturera, la administración pública y la tecnología.

El origen de INC Ransom

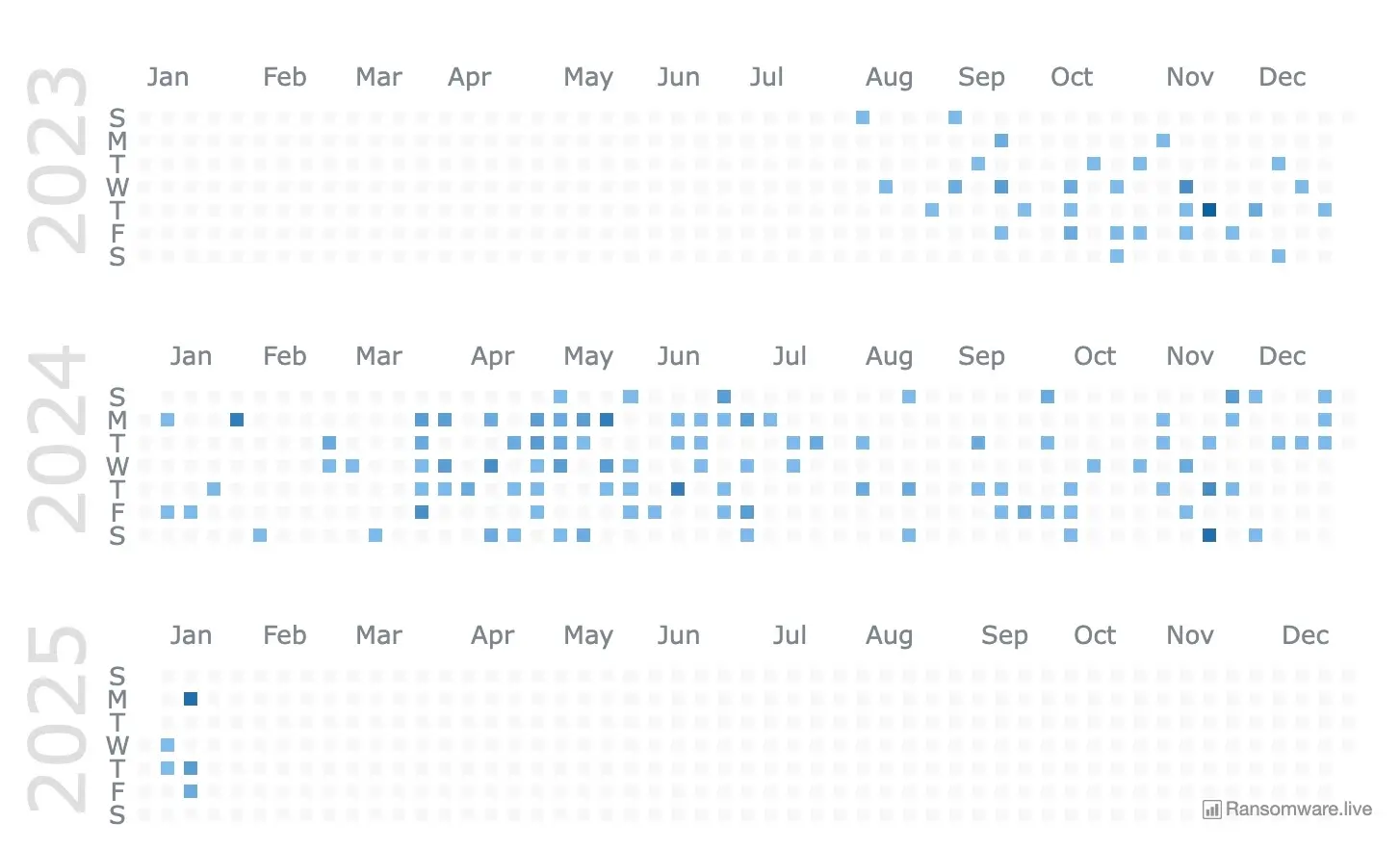

INC Ransom es un sofisticado grupo de ransomware que surgió en agosto de 2023. El grupo emplea una estrategia de ataque metódica y en varias fases, dirigida a organizaciones vulnerables con una combinación de campañas de spear-phishing y la explotación de vulnerabilidades conocidas. En particular, el grupo ha sido vinculado a la explotación de CVE-2023-3519, un fallo crítico en Citrix NetScaler, para obtener acceso inicial. Sus operaciones implican esfuerzos altamente coordinados para maximizar el daño y exigir el pago de rescates, a menudo aprovechando tácticas de "doble extorsión" en las que los datos robados se exfiltran antes de ser cifrados. INC Ransom se caracteriza por su capacidad para adaptarse, solucionar problemas y superar desafíos técnicos durante los ataques, lo que indica una operación bien organizada y hábil.

Aunque no se conocen públicamente las personas o grupos concretos que están detrás de INC Ransom , los investigadores en ciberseguridad creen que los delincuentes rusos están detrás de la operación.

Fuentes: SOCradar

Países objetivo del rescate del INC

El grupo opera en todo el mundo, con una notable actividad en Norteamérica, Europa y partes de Asia. Países como Estados Unidos, Reino Unido, Alemania y Australia han informado de incidentes atribuidos a INC Ransom. Sus campañas no muestran limitaciones regionales significativas, lo que indica que sus objetivos están influidos por la oportunidad y el posible beneficio económico más que por motivaciones geopolíticas.

Industrias objetivo del rescate del INC

INC Ransom es conocida por su amplia estrategia de selección de objetivos, centrada en sectores con infraestructuras críticas y escasa resistencia a las interrupciones operativas. Instituciones educativas, organizaciones gubernamentales, fabricantes, minoristas, empresas energéticas y de servicios públicos e instituciones financieras han sido objetivos de sus ataques. Lo más destacado es que INC Ransom ha atacado datos confidenciales del sector sanitario, con ataques dañinos contra un hospital infantil en el Reino Unido y una junta sanitaria en Escocia.

Las víctimas del rescate del INC

Se calcula que 214 organizaciones han sido víctimas de ataques a través de INC Ransom . INC Ransom se ha relacionado con ataques de gran repercusión a redes de hospitales, administraciones municipales y empresas medianas. Aunque a menudo no se revelan los nombres concretos de las víctimas, los informes públicos revelan que se centran en organizaciones con defensas de ciberseguridad débiles o que utilizan sistemas anticuados susceptibles de ser explotados.

INC Ransom método de ataque

Utiliza correos electrónicos spear-phishing o aprovecha vulnerabilidades en aplicaciones de cara al público, como CVE-2023-3519 en Citrix NetScaler.

Aprovecha herramientas como RDP para escalar privilegios dentro del sistema comprometido.

Emplea archivos ofuscados, como disfrazar PSExec como "winupd", para evitar su detección.

Utiliza herramientas como Lsassy.py para volcar las credenciales de la memoria.

Despliega herramientas como NETSCAN.EXE y Advanced IP Scanner para el reconocimiento de redes con el fin de identificar objetivos de alto valor.

Utiliza software de escritorio remoto como AnyDesk.exe para moverte dentro de la red.

Organiza los datos utilizando 7-Zip y MEGASync para la exfiltración y el cifrado.

Ejecuta scripts de cifrado utilizando wmic.exe e instancias PSExec camufladas para iniciar el despliegue del ransomware.

Transfiere datos robados para tácticas de doble extorsión utilizando MEGASync u otras plataformas basadas en cloud.

Cifra y/o destruye archivos críticos, exigiendo el pago de un rescate para restaurar el acceso y evitar la fuga de datos.

Utiliza correos electrónicos spear-phishing o aprovecha vulnerabilidades en aplicaciones de cara al público, como CVE-2023-3519 en Citrix NetScaler.

Aprovecha herramientas como RDP para escalar privilegios dentro del sistema comprometido.

Emplea archivos ofuscados, como disfrazar PSExec como "winupd", para evitar su detección.

Utiliza herramientas como Lsassy.py para volcar las credenciales de la memoria.

Despliega herramientas como NETSCAN.EXE y Advanced IP Scanner para el reconocimiento de redes con el fin de identificar objetivos de alto valor.

Utiliza software de escritorio remoto como AnyDesk.exe para moverte dentro de la red.

Organiza los datos utilizando 7-Zip y MEGASync para la exfiltración y el cifrado.

Ejecuta scripts de cifrado utilizando wmic.exe e instancias PSExec camufladas para iniciar el despliegue del ransomware.

Transfiere datos robados para tácticas de doble extorsión utilizando MEGASync u otras plataformas basadas en cloud.

Cifra y/o destruye archivos críticos, exigiendo el pago de un rescate para restaurar el acceso y evitar la fuga de datos.