MITRE ATT&CK

Información clave

- Las evaluaciones ATT&CK de 2025 mostraron una cobertura de detección del 100 % en escenarios seleccionados (Daily Security Review).

- La emulación Cloud se añadió a las evaluaciones ATT&CK en 2025 (MITRE).

- Alrededor del 35 % de los ataques DDoS a nivel mundial provienen de botnets IoT (Growth Acceleration Partners).

MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) es un marco integral para comprender y analizar las amenazas a la ciberseguridad. Está ampliamente adoptado en la comunidad de la ciberseguridad para mejorar la detección de amenazas, la inteligencia sobre amenazas y las estrategias de defensa. Aquí encontrará una descripción detallada de MITRE ATT&CK:

Visión general

Finalidad del marco MITRE ATT&CK

MITRE ATT&CK diseñado para documentar y compartir conocimientos sobre el comportamiento de los adversarios cibernéticos, centrándose en las tácticas, técnicas y procedimientos (TTP) que utilizan. Este marco ayuda a las organizaciones a comprender los métodos que utilizan los atacantes para comprometer los sistemas y contribuye a mejorar las medidas defensivas.

Estructura del marco MITRE ATT&CK

Elmarco se divide en diferentes matrices basadas en dominios operativos, como Empresa, Móvil y Sistemas de Control Industrial (ICS). Cada matriz es una colección de tácticas y técnicas pertinentes para ese dominio.

Cómo utilizan los equipos de seguridad el MITRE ATT&CK

MITRE ATT&CK más valioso después de que se observa un comportamiento sospechoso en la red moderna. En las investigaciones en tiempo real, los analistas utilizan ATT&CK para interpretar lo que un atacante está intentando lograr, no solo para etiquetar eventos individuales.

Cuando múltiples comportamientos se alinean con técnicas relacionadas en diferentes tácticas y dominios, ATT&CK ayuda a los equipos a deducir la intención del atacante. Los analistas pueden distinguir entre reconocimiento temprano, movimiento lateral, abuso de privilegios o preparación para el impacto al comprender cómo se conectan los comportamientos a lo largo del tiempo. Esto permite a los investigadores ir más allá de reaccionar a alertas aisladas y, en su lugar, evaluar cómo avanza un ataque en toda la empresa.

Las recientes evaluaciones de ATT&CK Enterprise mostraron que la cobertura de detección de los proveedores era del 100 % en técnicas del mundo real, lo que demuestra la utilidad del marco para medir el rendimiento de la detección.

Los equipos de seguridad suelen recurrir a ATT&CK para:

- Interpreta la progresión del atacante a través de las tácticas en lugar de centrarte en técnicas individuales.

- Alinear las investigaciones, los informes y las revisiones posteriores a los incidentes en torno a un marco de comportamiento común.

En la práctica, ATT&CK proporciona un modelo de comportamiento compartido para reconstruir la actividad de los atacantes en cloud de red, identidad y cloud . Facilita los flujos de trabajo de investigación al proporcionar a los analistas una forma coherente de conectar observaciones, validar hipótesis y comunicar claramente los resultados a los equipos de seguridad, TI y dirección.

Por qué asignar actividades a MITRE ATT&CK no equivale MITRE ATT&CK detección

MITRE ATT&CK cómo operan los adversarios, pero no determina si la actividad observada representa un ataque activo. Muchas acciones administrativas y automatizadas legítimas se asemejan a las técnicas de ATT&CK, especialmente en entornos modernos impulsados por cloud , API, automatización e identidades no humanas.

Asignar una alerta a una técnica como el descubrimiento o el acceso a credenciales no indica por sí solo urgencia o riesgo. Sin el contexto del comportamiento, la frecuencia y la correlación entre dominios, las asignaciones de ATT&CK pueden generar una falsa confianza o un trabajo de investigación innecesario.

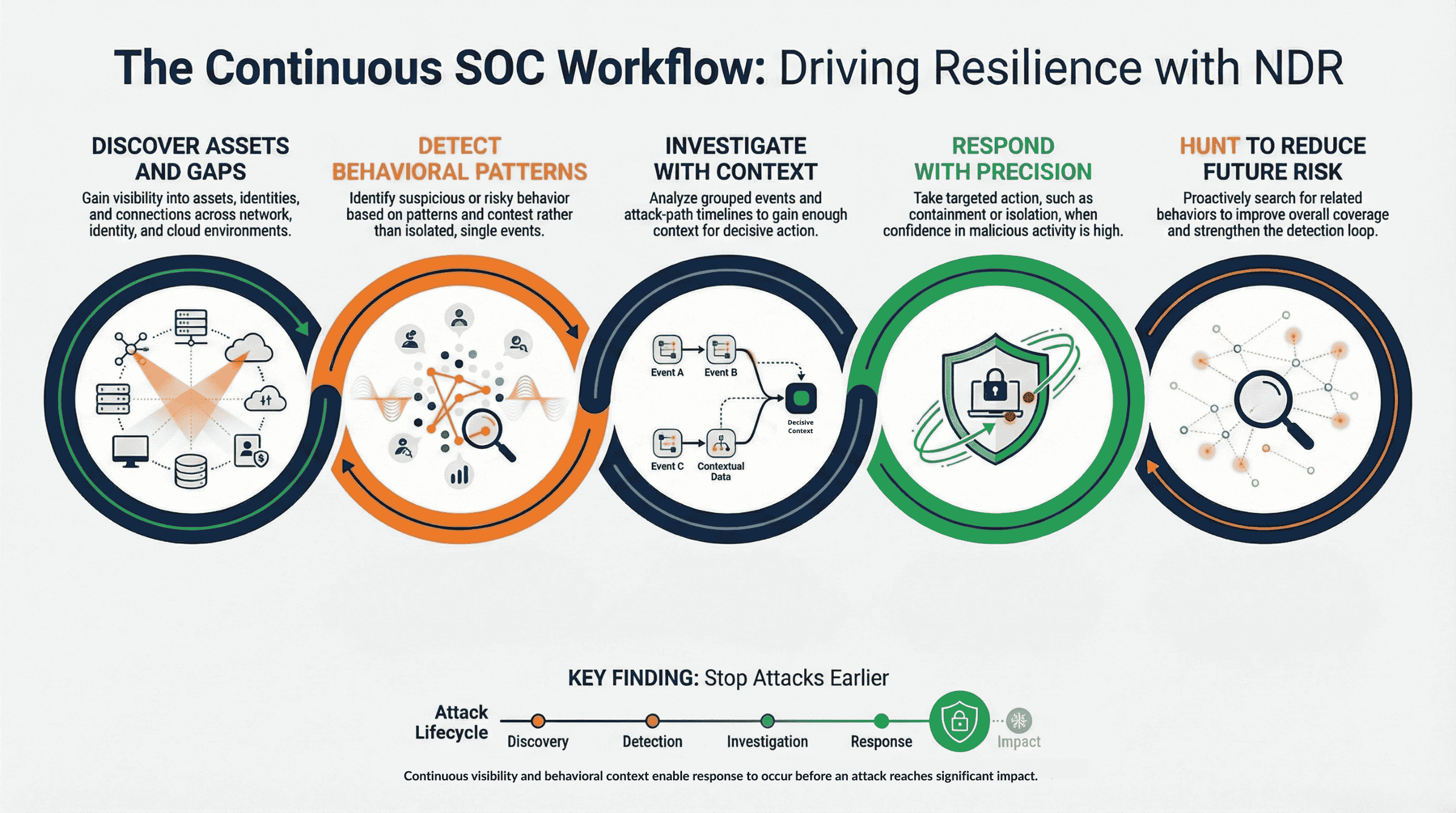

La detección eficaz no se consigue solo con el etiquetado de actividades. Se consigue observando el comportamiento de forma continua, comprendiendo cómo se relacionan las señales entre sí y aplicando el contexto para determinar la intención y el riesgo. Por eso, los flujos de trabajo del SOC deben conectar el descubrimiento, la detección, la investigación y la respuesta, en lugar de tratarlos como funciones independientes.

Aquí es también donde MITRE ATT&CK de los flujos de trabajo SIEM tradicionales. Aunque los SIEM recopilan y correlacionan eventos y destacan en la recopilación de registros, carecen del marco de comportamiento que proporciona MITRE ATT&CK interpretar las intenciones de los atacantes. Esta limitación estructural crea un vacío de visibilidad que los atacantes explotan a diario.

Esta brecha es donde la detección y respuesta de red (NDR) proporciona visibilidad continua del comportamiento de la red en tiempo real en entornos locales, cloud e híbridos, una visibilidad que no depende de registros ni reglas predefinidas. Al observar cómo las entidades se comunican, se mueven y cambian de comportamiento a lo largo del tiempo, la NDR proporciona la señal de comportamiento necesaria para conectar las técnicas ATT&CK en una secuencia de ataque coherente.

En un flujo de trabajo SOC continuo, NDR permite a los equipos detectar patrones de comportamiento de forma temprana, investigar la actividad en su contexto y responder antes de que los atacantes alcancen el impacto deseado. Esta base operativa permite que ATT&CK funcione como un marco de investigación práctico en lugar de un modelo de referencia estático.

→ Lea el análisis completo: Por qué SIEM no puede detectar y detener los ataques modernos

MITRE ATT&CK cloud de red, identidad y cloud

Los ataques modernos rara vez se limitan a una sola matriz ATT&CK. Una campaña puede comenzar con phishing empresarial, pasar al abuso de identidad y, posteriormente, implicar acciones cloud, como la escalada de privilegios, la persistencia o la manipulación de recursos.

ATT&CK proporciona un lenguaje común para describir estos comportamientos, pero los defensores deben conectarlos entre entornos que funcionan como un sistema interconectado. Las técnicas que parecen de bajo riesgo de forma aislada pueden indicar un compromiso activo cuando se alinean con el tráfico de red, el comportamiento de identidad y cloud .

Como reflejo de este enfoque multidominio, las MITRE ATT&CK 2025 se ampliaron para incluir escenarios de emulación cloud , lo que pone de relieve cómo las defensas deben correlacionar los comportamientos en cloud tradicionales y cloud .

El uso de ATT&CK como marco unificador ayuda a los equipos de seguridad a analizar los ataques de forma holística. Permite a los defensores comprender cómo la actividad en un dominio contribuye a una campaña más amplia, en lugar de tratar cloud de red, identidad y cloud como incidentes separados.

Componentes clave del marco MITRE ATT&CK

Tácticas

Son los objetivos del adversario durante un ataque, representan el "por qué" de un ataque. Ejemplos de tácticas

- Acceso inicial

- Ejecución

- Persistencia

- Escalada de privilegios

- Defensa Evasión

- Acceso con credenciales

- Descubrimiento

- Movimiento lateral

- Colección

- Exfiltración

- Impacto

Técnicas

Éstasdescriben "cómo" los adversarios logran sus objetivos tácticos. Cada táctica incluye múltiples técnicas, que detallan los métodos específicos que utilizan los adversarios. Por ejemplo:

- Phishing (en Acceso inicial)

- PowerShell (en Ejecución)

- Volcado de credenciales (en Acceso a credenciales)

Subtécnicas

Aportaninformación más detallada sobre métodos concretos dentro de una técnica. Por ejemplo:

- Phishing: Adjunto Spearphishing

- PowerShell: Scripts PowerShell

Procedimientos

Estasson las implementaciones específicas de técnicas por parte de los adversarios. Ofrecen ejemplos prácticos de cómo se ejecutan determinadas técnicas y subtécnicas en escenarios reales.

Aplicaciones

- Inteligencia sobre amenazas: ayuda a relacionar el comportamiento observado de los adversarios con tácticas, técnicas y procedimientos (TTP) conocidos para comprenderlo mejor y atribuirlo.

- Detección y mitigación: Proporciona una base para desarrollar reglas de detección, búsquedas de correlación y guías de seguridad para identificar y responder a las amenazas.

- Evaluaciones de seguridad: Utilizadas en pruebas de penetración y red teaming para simular el comportamiento de adversarios y evaluar la eficacia de los controles de seguridad.

- Respuesta ante incidentes: ayuda en el proceso de investigación al relacionar las acciones de un atacante durante un incidente con técnicas conocidas, lo que facilita la identificación del alcance y el impacto de la violación.

- Operaciones de seguridad: Mejora la eficacia de los Centros de Operaciones de Seguridad (SOC) proporcionando un enfoque estructurado para supervisar y responder a las actividades de los adversarios.

Beneficios

- Lenguaje común: Estandariza la terminología y la metodología para hablar de ciberamenazas, lo que permite una mejor comunicación entre organizaciones y equipos.

- Cobertura exhaustiva: Proporciona una amplia documentación de los comportamientos de los adversarios, abarcando una amplia gama de tácticas y técnicas.

- Pertinencia en el mundo real: Actualizada continuamente con datos sobre amenazas del mundo real y contribuciones de la comunidad, lo que garantiza su pertinencia y precisión.

- Integración con herramientas: Compatible con diversas herramientas y plataformas de seguridad, lo que facilita una integración perfecta en las infraestructuras de seguridad existentes.

Lo que MITRE ATT&CK no proporciona MITRE ATT&CK

MITRE ATT&CK deliberadamente descriptivo en lugar de prescriptivo. Documenta el comportamiento de los adversarios, pero no indica a las organizaciones cómo priorizar, responder o medir el riesgo.

El marco no determina:

- ¿Qué técnicas representan un riesgo inmediato en un entorno específico?

- La rapidez con la que se mueve un atacante o lo lejos que ha llegado.

- Si la actividad es maliciosa o benigna sin contexto de comportamiento adicional.

Estas limitaciones son una fortaleza. Al mantenerse neutral con respecto a los proveedores y basarse en la observación, ATT&CK proporciona un modelo de referencia estable que las organizaciones pueden aplicar en diferentes entornos, herramientas y modelos de riesgo.

Cómo las organizaciones ponen en práctica MITRE ATT&CK tiempo

Las organizaciones obtienen el máximo valor de ATT&CK cuando lo tratan como un marco operativo continuo en lugar de un ejercicio de mapeo puntual. Las técnicas de ataque modernas evolucionan, los entornos cambian y la cobertura defensiva se modifica continuamente.

Con el tiempo, los equipos utilizan ATT&CK para reevaluar la cobertura de detección, perfeccionar las estrategias de búsqueda y evaluar si los controles se ajustan al comportamiento real de los atacantes. Esta aplicación continua mantiene los programas de seguridad basados en amenazas observadas, en lugar de suposiciones estáticas.

El uso operativo de ATT&CK favorece la madurez de la seguridad a largo plazo, ya que garantiza que las estrategias defensivas evolucionen al mismo ritmo que las técnicas de los adversarios y los cambios en la estructura de las redes modernas.

A medida que los ataques abarcan cada vez más la identidad, cloud y la infraestructura basada en la automatización, el valor de MITRE ATT&CK en la eficacia con la que los equipos pueden interpretar el comportamiento en estos entornos. Las operaciones de seguridad modernas dependen menos de listas de técnicas estáticas y más de comprender cómo se conectan y evolucionan las acciones de los atacantes en tiempo real.

Por ejemplo, las redes de bots IoT representan ahora aproximadamente el 35 % de los ataques DDoS a nivel mundial, lo que pone de relieve la magnitud y la coordinación del comportamiento de los adversarios modernos que revelan marcos defensivos como ATT&CK.

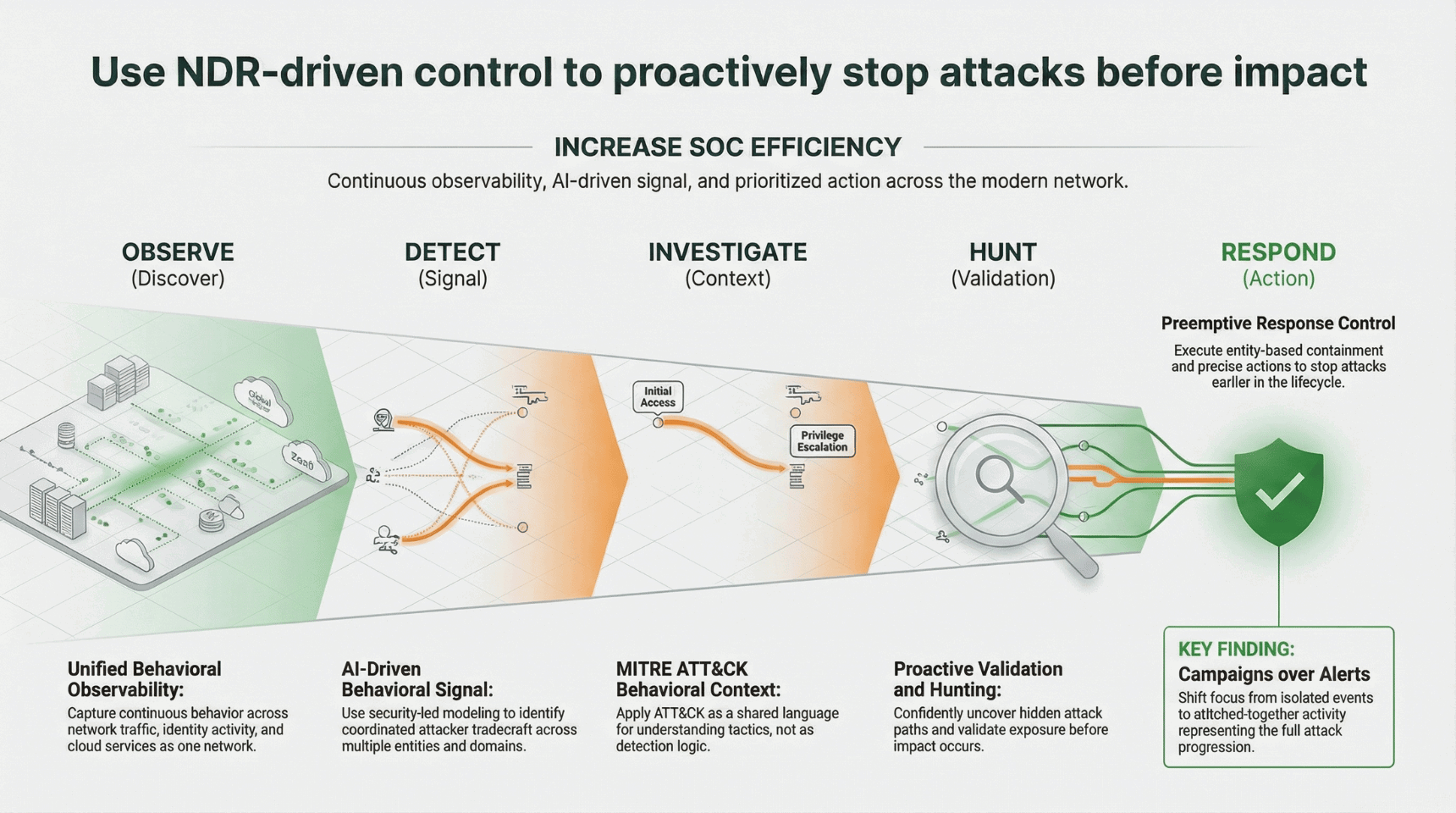

Cómo utiliza la Vectra AI MITRE ATT&CK interpretar la progresión de los ataques

Vectra AI utiliza MITRE ATT&CK marco de referencia conductual para ayudar a los equipos de seguridad a comprender cómo se desarrollan los ataques modernos en las redes actuales. En lugar de tratar ATT&CK como un ejercicio de mapeo estático o un mecanismo de detección, Vectra AI lo Vectra AI para proporcionar un contexto de investigación del comportamiento observado de los atacantes en cloud de red, identidad y cloud .

Vectra AI observa Vectra AI el comportamiento en Entra ID, Microsoft 365, cloud de Azure y las redes locales, y luego alinea los comportamientos relevantes con las tácticas y técnicas de ATT&CK. Esto proporciona a los analistas una forma clara y familiar de comprender qué están haciendo los atacantes, cómo avanza la actividad y dónde encaja dentro de las técnicas conocidas de los adversarios, sin necesidad de realizar una correlación manual entre herramientas aisladas.

Los aspectos clave de cómo Vectra AI MITRE ATT&CK :

- Contexto de comportamiento alineado con ATT&CK que ayuda a los analistas a interpretar la actividad observada en la red, la identidad y cloud parte de una secuencia de ataques más amplia, y no como eventos aislados.

- Correlación entre dominios que conecta comportamientos que abarcan múltiples tácticas y entornos ATT&CK, lo que permite a los equipos ver cómo se forman, se mueven y se intensifican los ataques en una superficie de ataque unificada.

- Enriquecimiento de Attack Signal Intelligence™ que correlaciona comportamientos alineados con ATT&CK a lo largo del tiempo para distinguir actividades benignas o aisladas de campañas de ataques coordinados en curso.

- Priorización basada en el riesgo que evalúa los comportamientos alineados con ATT&CK en el contexto de la criticidad de la entidad, los patrones de comportamiento y la progresión del ataque, lo que ayuda a los equipos a centrarse en las actividades que representan un riesgo real para la organización, en lugar de en el volumen de alertas.

Al combinar el contexto alineado con ATT&CK con la observabilidad continua, las señales impulsadas por IA y las acciones priorizadas, Vectra AI los equipos de seguridad pasar de reconocer las técnicas de los atacantes a comprender y actuar sobre la progresión real de los ataques en la red moderna.

→ Vea cómo la Vectra AI demuestra su resiliencia cibernética en la red moderna.

Fundamentos relacionados con la ciberseguridad

Preguntas frecuentes

¿Cómo pueden utilizar las organizaciones el marco MITRE ATT&CK ?

Las organizaciones pueden utilizar el marco MITRE ATT&CK para: Mejorar la inteligencia sobre amenazas y las operaciones de seguridad asignando los ataques observados a tácticas y técnicas específicas. Mejorar las estrategias defensivas mediante la identificación de posibles brechas de seguridad y la priorización de mitigaciones. Formar a los equipos de seguridad para reconocer y responder a los métodos utilizados por los adversarios. Comparar las herramientas y procesos de seguridad con los comportamientos conocidos de los actores de amenazas para evaluar su eficacia.

¿Cómo facilita el marco MITRE ATT&CK la caza de amenazas?

El marco MITRE ATT&CK facilita la caza de amenazas proporcionando una metodología estructurada para identificar e investigar actividades sospechosas. Los cazadores de amenazas pueden utilizar el marco para asignar comportamientos de redes y puntos finales a técnicas conocidas de los adversarios, lo que ayuda a descubrir ataques furtivos.

¿Puede el marco MITRE ATT&CK ayudar en el cumplimiento de la normativa?

Aunque el marco MITRE ATT&CK no es un marco de cumplimiento, puede apoyar indirectamente los esfuerzos de cumplimiento normativo mejorando la detección de amenazas, la respuesta y la postura general de seguridad de una organización, que son componentes críticos de muchas normas de cumplimiento.

¿Cómo integran las organizaciones el marco MITRE ATT&CK en sus operaciones de seguridad?

Las organizaciones pueden integrar el marco MITRE ATT&CK en sus operaciones de seguridad mediante: Incorporándolo a los sistemas de gestión de eventos e información de seguridad (SIEM) para alertas y análisis. Utilizándolo como base para ejercicios de red teaming y pruebas de penetración para simular técnicas de ataque conocidas. Asignando controles y políticas de seguridad a las tácticas y técnicas del marco para identificar lagunas de cobertura.

¿A qué retos podrían enfrentarse las organizaciones al adoptar el marco MITRE ATT&CK ?

Los retos pueden incluir la complejidad de comprender y aplicar plenamente el marco, la necesidad de personal cualificado para interpretar y aplicar las ideas de manera eficaz, y garantizar que las medidas de seguridad estén en consonancia con la naturaleza evolutiva del marco.

¿Cómo apoya el marco MITRE ATT&CK la respuesta a incidentes?

El marco apoya la respuesta a incidentes ofreciendo un lenguaje común para documentar y compartir información sobre ataques, facilitando la rápida identificación de técnicas de ataque y guiando el desarrollo de estrategias eficaces de contención y reparación.

¿Cómo pueden utilizar las organizaciones el marco MITRE ATT&CK ?

Las organizaciones utilizan el MITRE ATT&CK para comprender cómo operan los atacantes y basar las decisiones de seguridad en el comportamiento observado de los adversarios. En lugar de tratar ATT&CK como una lista de verificación, los equipos lo aplican para interpretar actividades sospechosas, evaluar las brechas de cobertura y orientar las investigaciones. ATT&CK también proporciona un lenguaje común para alinear las operaciones de seguridad, la inteligencia sobre amenazas y el liderazgo en torno a cómo se desarrollan los ataques en todo el entorno.

¿Cómo facilita el marco MITRE ATT&CK la caza de amenazas?

MITRE ATT&CK la búsqueda de amenazas al ofrecer hipótesis estructuradas basadas en técnicas reales de los atacantes. Hunters el marco para enfocar las búsquedas en comportamientos relacionados con tácticas específicas, como el acceso a credenciales o el movimiento lateral, en lugar de buscar anomalías de forma general. Este enfoque basado en técnicas ayuda a los equipos a realizar búsquedas más sistemáticas, descubrir actividades ocultas de los atacantes y validar si el comportamiento observado coincide con los patrones de ataque conocidos.

¿Cómo integran las organizaciones el marco MITRE ATT&CK en sus operaciones de seguridad?

Las organizaciones integran MITRE ATT&CK las operaciones de seguridad mediante la asignación de detecciones, investigaciones y flujos de trabajo de respuesta a las tácticas y técnicas de los atacantes. Con el tiempo, los equipos utilizan ATT&CK para evaluar la cobertura de la detección, orientar la clasificación de alertas y mejorar la colaboración entre las funciones del SOC, la inteligencia sobre amenazas y la respuesta a incidentes. Una integración satisfactoria considera ATT&CK como un marco operativo continuo que evoluciona junto con el panorama de amenazas y el entorno de la organización.

¿A qué retos podrían enfrentarse las organizaciones al adoptar el marco MITRE ATT&CK ?

Un reto habitual es dar por sentado que ATT&CK por sí solo proporciona detección o priorización. El marco describe el comportamiento de los atacantes, pero no determina el riesgo, la urgencia ni la intención. Las organizaciones también pueden tener dificultades con el volumen de alertas, la visibilidad incompleta entre dominios o la dificultad para correlacionar técnicas a lo largo del tiempo. Para abordar estos retos, es necesario combinar el conocimiento de ATT&CK con la observación continua del comportamiento y el análisis basado en el contexto.