Red moderna

Información clave

Las redes modernas evolucionan constantemente, conectando usuarios, dispositivos, aplicaciones y datos en múltiples entornos. Con identidades y cargas de trabajo que cambian entre on-prem, cloud, SaaS y OT, las organizaciones se enfrentan a un panorama digital en constante cambio que exige agilidad y concienciación para mantenerse seguras y conectadas.

Cómo las redes modernas cambiaron la evolución de los ciberataques

El concepto de "red moderna" surgió cuando las organizaciones se expandieron más allá de las infraestructuras físicas fijas. Donde antes el perímetro estaba bien definido por los campus corporativos, los centros de datos locales y los directorios internos, las redes actuales se extienden por múltiples entornos.

Este cambio no sólo tiene que ver con la ubicación. Refleja cambios de escala, diversidad y movimiento constante. Las cargas de trabajo Cloud , la adopción de SaaS y el trabajo híbrido han creado sistemas interconectados en los que las identidades, las cargas de trabajo y los dispositivos existen en estados fluidos. Cada conexión añade complejidad y, con ella, más oportunidades para los atacantes.

Mark Wojtasiak, vicepresidente de marketing de productos de Vectra AI, explica qué define la red moderna y por qué es importante para los equipos de seguridad.

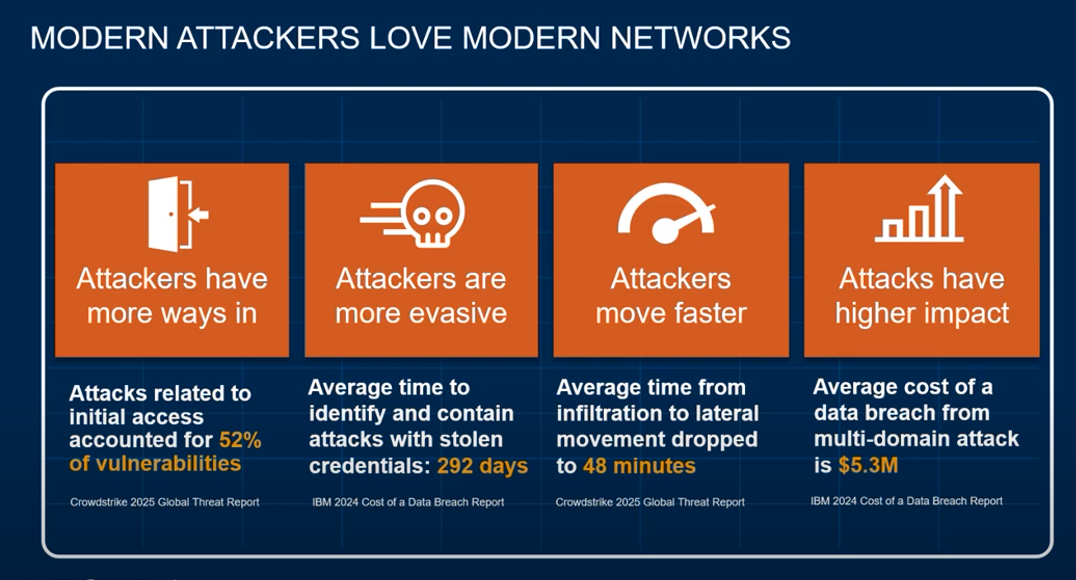

El rápido cambio en el funcionamiento de las redes también ha impulsado una rápida evolución en la forma en que se desarrollan los ciberataques. Los actores de las amenazas explotan ahora la velocidad y la escala como ventajas fundamentales, apuntando al eslabón más débil de cualquier sistema interconectado.

El paso de las redes tradicionales a las modernas

En el pasado, las redes corporativas estaban contenidas y eran más fáciles de observar. Los defensores podían supervisar el tráfico entre puntos finales predecibles. Esa previsibilidad ha desaparecido.

La pandemia aceleró un movimiento que ya había comenzado: hacia el trabajo a distancia, los despliegues cloud y la dependencia del SaaS. En cuestión de semanas, el trabajo a distancia pasó del 6% al 35%, y hoy en día el 81% de los trabajadores desempeñan funciones híbridas. Las organizaciones condensaron años de transformación digital planificada en meses, trasladando cargas de trabajo a cloud, ampliando las herramientas de colaboración y fusionando la tecnología operativa con las redes de TI.

Este entorno exige un tipo de defensa diferente. El paso de las redes tradicionales a las modernas no es sólo una transición tecnológica, sino estructural. La misma transformación que mejoró la colaboración y la agilidad también amplió la superficie de ataque que los atacantes pueden explotar.

La superficie de ataque de la red moderna

Las redes modernas ya no tienen un único punto de entrada, sino que se extienden por las instalaciones, la cloud, SaaS, IoT/OT, los servicios de identidad y las integraciones de terceros.

Estadísticamente, la expansión es real:

- El 62% de los equipos de seguridad de las empresas afirman que su superficie de ataque ha crecido en los últimos dos años, impulsada por la cloud y las integraciones externas .

- El 75% de las organizaciones sufrió una brecha o incidente relacionado con SaaS en el último año, a pesar de que el 89% se siente confiado en la seguridad de ese entorno.

- Las brechas de SaaS aumentaron un 300%, en gran parte por el compromiso de la identidad, con un 85% que comienza a través de credenciales robadas, y algunos ataques que conducen a la exfiltración de datos en sólo 9 minutos.

- Los intentos de violación del IoT aumentaron un 84% en 2025, lo que pone de manifiesto que los puntos finales no gestionados incrementan enormemente el riesgo.

- El 93% de las organizaciones han sufrido varias violaciones de identidad este año. Las identidades automáticas están proliferando rápidamente, y el 50% de las organizaciones esperan que su huella de identidad se triplique en breve.

En esencia, cada nueva aplicación SaaS, dispositivo IoT, endpoint no gestionado o identidad cloud nube amplía la superficie de ataque, introduciendo puntos ciegos que los atacantes están ansiosos por explotar.

Proteja la red moderna de hoy en día con la moderna NDR de Vectra

Necesidades de detección de las redes modernas

Los atacantes prosperan en la complejidad. Aprovechan las diferencias entre herramientas, la latencia de los flujos de trabajo de detección y la falta de visibilidad unificada.

Se mueven con mayor rapidez, se adaptan más rápido y utilizan todas las rutas posibles para entrar en una red. La detección tradicional suele fallar porque trata cada superficie de ataque por separado. En cambio, los atacantes ven toda la red interconectada como una única superficie de ataque.

Esta velocidad se puede medir:

- Tiempo medio desde la infiltración hasta el movimiento lateral: 48 minutos (CrowdStrike).

Si los defensores no pueden ver todo el entorno a la vez, siempre serán más lentos que la amenaza que intentan contener.

Explora todas las técnicas de ataque modernas

¿Cómo evolucionan los equipos de operaciones de seguridad?

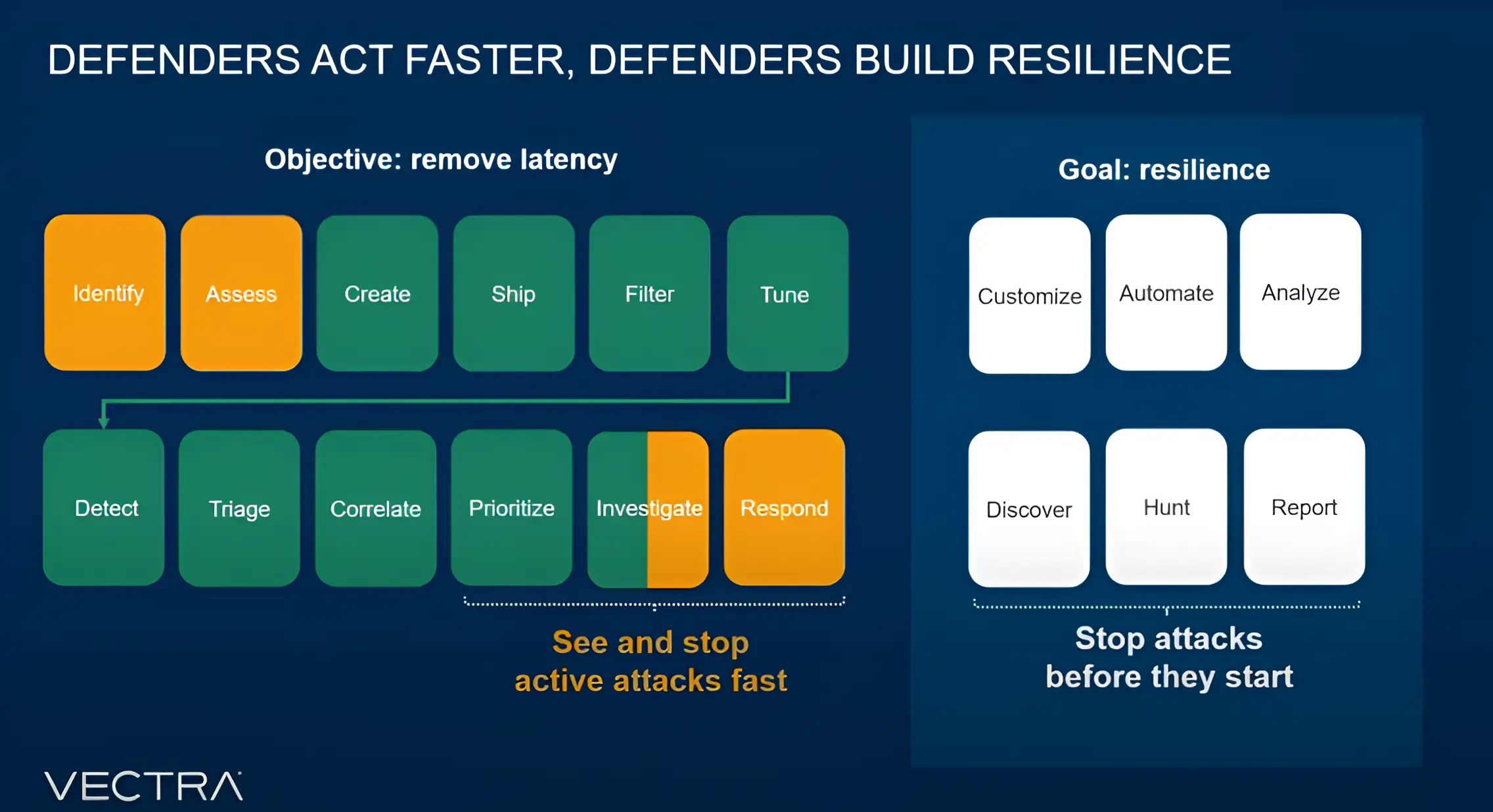

Los equipos de operaciones de seguridad han pasado de una respuesta reactiva, incidente por incidente, a un enfoque proactivo, basado en la inteligencia. Este cambio es necesario porque ataques modernos se mueven demasiado rápido como para permitir largos ciclos de investigación.

Los defensores piden sobre todo dos cosas: señales de mejor calidad y tiempos de respuesta más rápidos. Sin alertas precisas y ricas en contexto, los equipos de operaciones de seguridad pierden un tiempo valioso clasificando el ruido. Sin velocidad, incluso las mejores señales llegan demasiado tarde para detener un ataque.

Al eliminar la latencia en la detección, automatizar el triaje y priorizar las amenazas de mayor riesgo, la IA permite a los equipos de operaciones de seguridad centrarse en detener los ataques reales en curso.

El papel y el impacto de los NDR modernos

Network Detection and Response ofrece a los defensores la capacidad de ver la actividad de los agresores que las herramientas tradicionales de endpoint o perímetro pueden pasar por alto. En la red moderna, que abarca centros de datos locales, cloud, SaaS, sistemas IoT/OT e identidades distribuidas, observa el tráfico y los comportamientos de los agresores cuando se mueven lateralmente, escalan privilegios o pivotan entre entornos.

La NDR moderna es más eficaz cuando correlaciona las señales de todos estos dominios en una visión única y coherente. De este modo, reduce el ruido de la investigación, destaca los comportamientos más importantes y permite a los defensores actuar antes de que las intrusiones se propaguen.

Los atacantes ya consideran la red moderna como una superficie de ataque gigante. Esa perspectiva les permite escalar sus campañas más rápido de lo que los defensores pueden reaccionar. Ver la red a través del mismo prisma es lo que hace indispensable la NDR moderna.

"Los atacantes sólo piensan en una superficie de ataque de red gigante, y esa forma de pensar les permite escalar sus programas y campañas mucho más rápido de lo que nosotros podemos".

- Mark Wojtasiak, Vicepresidente de Marketing de Producto, Vectra AI

Patrones de arquitectura de las redes modernas

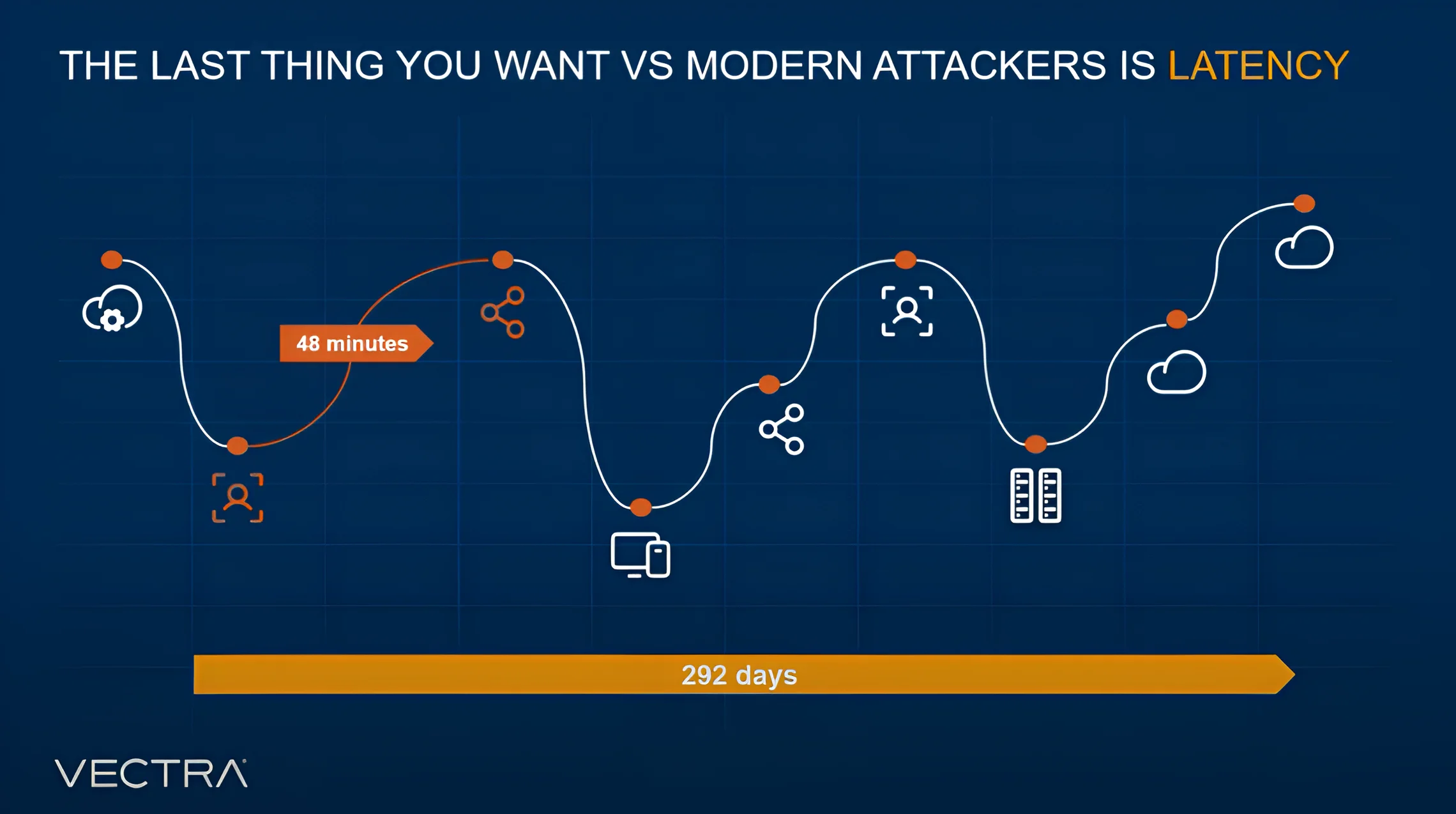

Las redes modernas comparten patrones estructurales que permiten la colaboración global y la innovación rápida, pero también amplían la ventaja del atacante si no se controlan. Cada patrón cambia el lugar donde aparece la latencia en la detección y la respuesta, y la latencia es exactamente lo que atacantes modernos modernos.

- Adopción híbrida y cloud : Las cargas de trabajo cambian entre entornos, a menudo cruzando múltiples proveedores. Esto aumenta la complejidad de la supervisión y el control del acceso.

- La identidad como nuevo perímetro: Las identidades de usuarios y máquinas sustituyen a los bordes fijos de la red. Las credenciales comprometidas pueden proporcionar una vía directa a los sistemas críticos.

- Convergencia de TI y OT: los sistemas de tecnología operativa están ahora conectados a las redes de TI. Esto crea nuevas oportunidades para que los atacantes se muevan lateralmente.

- Crecimiento de dispositivos no gestionados e identidades de máquinas: Los dispositivos IoT, los equipos BYOD y las cuentas de servicio a menudo operan fuera de los controles de seguridad tradicionales.

Cuando estos patrones se cruzan, los atacantes obtienen múltiples formas de entrar y escalar rápidamente si los defensores se ven ralentizados por los retrasos en la investigación. El siguiente diagrama ilustra esta realidad: el tiempo medio desde la infiltración hasta el movimiento lateral es de sólo 48 minutos, mientras que los defensores pueden pasar una media de 292 días lidiando con las secuelas de una brecha no detectada. Este desequilibrio demuestra por qué eliminar la latencia es fundamental para defender las arquitecturas modernas.

El enfoque de Vectra AI

Vectra AI se centra en eliminar la latencia y proporcionar señales de ataque precisas y priorizadas a través de la red, la identidad y la cloud. Al cubrir más del 90% de las técnicas MITRE ATT&CK , nuestra plataforma de detección de IA garantiza la visibilidad de los comportamientos más relevantes de los adversarios.

Las señales se correlacionan en tiempo real y se integran directamente en los flujos de trabajo de los SOC y los SIEM. Este enfoque permite a los defensores actuar en cuestión de minutos, no de horas, y garantiza que su esfuerzo se dedique a las amenazas que más importan.

Visite la plataforma Vectra AI para ver la protección para NDR de redes modernas.

Fundamentos relacionados con la ciberseguridad

Preguntas frecuentes

¿Qué es una red moderna?

Una red moderna ya no se limita a una única ubicación o a un perímetro fijo. Es un entorno interconectado que mezcla sistemas locales, cargas de trabajo cloud , aplicaciones SaaS, dispositivos IoT y OT, e identidades humanas y de máquinas. Estos componentes cambian e interactúan constantemente, por lo que es importante comprender los elementos que forman este paisaje, como:

- Componentes en local, cloud, SaaS, IoT y OT

- Identidades híbridas de humanos y máquinas

- Cambios continuos en los dispositivos, las cargas de trabajo y las ubicaciones de los usuarios.

¿Por qué las redes modernas necesitan una detección avanzada?

Las redes modernas ofrecen a los atacantes muchos puntos de entrada posibles. Los actores de amenazas a menudo operan en múltiples dominios dentro de la misma campaña, pasando de la infiltración al movimiento lateral en menos de una hora. Detectar y correlacionar esta actividad antes de que se extienda requiere visibilidad de los principales factores de riesgo:

- Dirigirse a varias superficies en una sola campaña

- Movimiento lateral en 48 minutos de media (CrowdStrike)

- La necesidad de una visibilidad unificada que abarque on-prem, cloud, SaaS, identidad e IoT/OT.

- Lagunas en la cobertura de los puntos finales, cuando algunos dispositivos no están inscritos en el EDR, o los atacantes eluden por completo el EDR.

¿Cómo pueden los equipos de SecOps adelantarse a las amenazas modernas?

Los centros de operaciones de seguridad están pasando de respuestas reactivas a modelos de defensa proactivos. Mediante la integración de señales procedentes de toda la superficie de ataque, la aplicación de IA para reducir la latencia y la concentración de los analistas en investigaciones de mayor valor, los SOC modernos pueden adaptarse mejor a la velocidad de los atacantes. Este enfoque se basa en varias prácticas fundamentales, por ejemplo:

- Correlación de alertas de fuentes de red, identidad y cloud

- Utilizar la IA para priorizar las amenazas más críticas y reducir el ruido

- Asignar más tiempo a la búsqueda proactiva de amenazas y a las investigaciones

¿Cómo mejora la eficiencia de los SOC una red NDR moderna?

Un NDR de red moderno reúne la telemetría de la red, la identidad y la cloud para formar una imagen unificada de la actividad de los atacantes. Esta correlación en tiempo real aumenta la precisión, reduce los falsos positivos y acorta los ciclos de investigación. La eficiencia de los SOC mejora cuando los equipos pueden actuar basándose en las siguientes ventajas:

- Visibilidad integrada y multidominio en una sola vista

- Hasta un 99% de reducción del ruido de alerta

- Reducción del tiempo de investigación hasta en un 50%.

¿Qué arquitecturas definen hoy una red moderna?

Las arquitecturas de red modernas están diseñadas para ofrecer flexibilidad y operaciones distribuidas, pero también introducen nuevos retos de seguridad que deben abordarse. Estos retos están relacionados con los principales patrones arquitectónicos que conforman la mayoría de los entornos empresariales actuales, como:

- Adopción de nubes cloud y cloud

- Operaciones integradas en SaaS

- Perímetros de seguridad centrados en la identidad

- Convergencia de TI y OT

Juntas, estas arquitecturas crean un ecosistema interconectado muy dinámico, que amplía la superficie de ataque y aumenta la necesidad de visibilidad y detección unificadas en todos los dominios.