Las autoridades de ciberseguridad de Estados Unidos, Nueva Zelanda y Reino Unido han publicado una hoja informativa conjunta sobre ciberseguridad (CIS ) en la que recomiendan una configuración y supervisión adecuadas de PowerShell para hacer frente a la recurrencia del uso de este lenguaje de scripting en los ciberataques. El mensaje central del documento es que, aunque PowerShell sigue siendo objeto de abuso por parte de los atacantes, proporciona demasiados beneficios a las organizaciones como para que los defensores lo deshabiliten en todos los entornos empresariales. En lugar de deshabilitar el lenguaje de scripting, el CIS recomienda tomar medidas para reducir las posibilidades de que se abuse de él y habilitar capacidades para detectar cuándo se produce el abuso.

Vectra Detect para Azure AD ayuda a los equipos de soporte a seguir las recomendaciones del CIS. Vectra supervisa la actividad de todos los usuarios de Azure AD a medida que acceden a los servicios cloud , las aplicaciones SaaS y el backend de Azure AD, y puede ver cuándo se realiza ese acceso mediante PowerShell. Esta supervisión alimenta el panel Chaos de Vectra y las detecciones de amenazas de IA, que juntos ayudan a los equipos a reducir la posibilidad de abuso de PowerShell y permiten su detección.

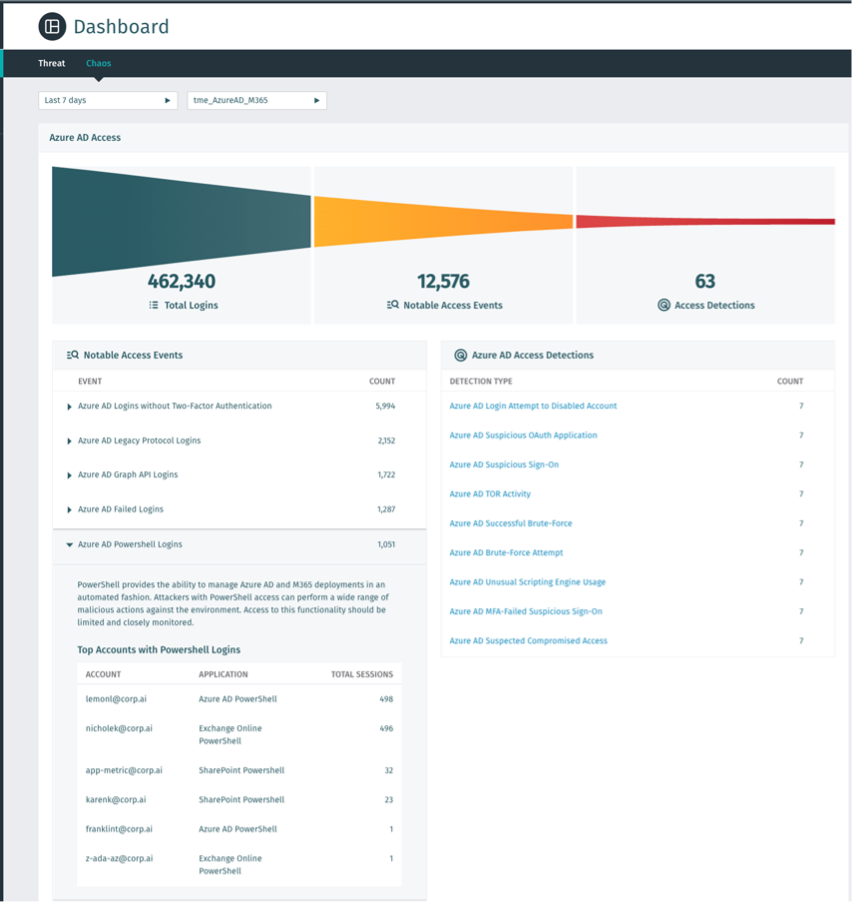

VectraAzure AD Chaos Dashboard ayuda a los defensores a detener un ataque de forma proactiva al permitirles revisar quién y cómo se utiliza PowerShell en su inquilino. El Chaos Dashboard destaca los eventos notables relacionados con los posibles controles de seguridad que se están eludiendo, incluido el uso de PowerShell. Cada evento de acceso a PowerShell es rastreado con los usuarios específicos y la versión de PowerShell reportada para su revisión. Esta información permite a los equipos aplicar controles adicionales a los usuarios para minimizar el riesgo de que se abuse del acceso a PowerShell de un usuario durante un ataque.

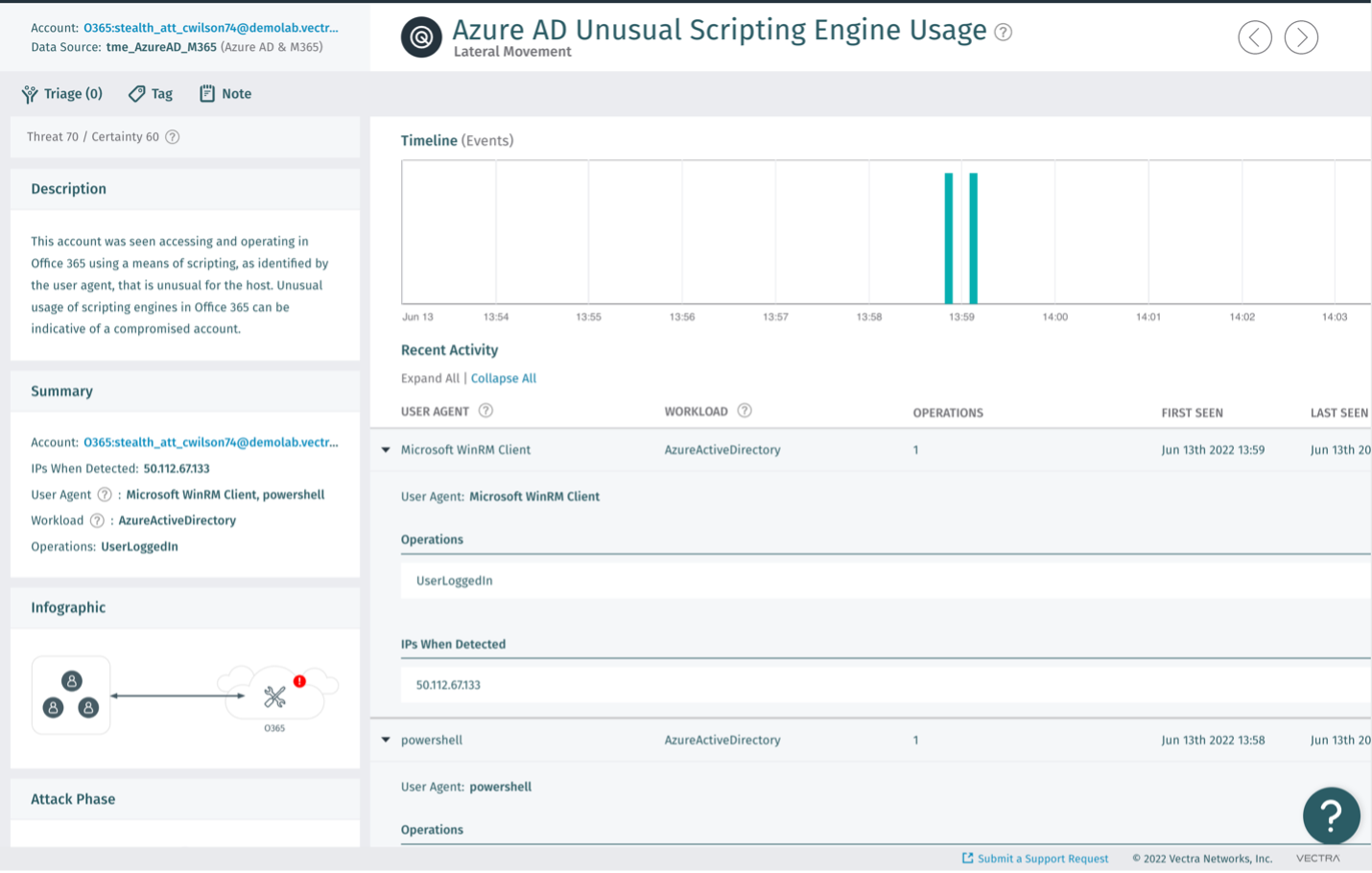

La detección de uso inusual de motores de scripting de Azure AD de Vectra alerta sobre atacantes que abusan de PowerShell u otros motores de scripting dentro de Azure AD y entornos SaaS. En primer lugar, la alerta comprende cómo utilizan habitualmente los usuarios los motores de secuencias de comandos. A continuación, detecta el uso anormal que podría estar alineado con un ataque. Esta alerta permite a Vectra detectar con antelación una serie de amenazas activas, desde las infracciones iniciales hasta la automatización de ataques contra la cloud de Azure. Junto con otras alertas de Azure AD y Microsoft 365 de Vectra, un defensor puede ver y detener rápidamente el avance de un atacante hacia su objetivo.

Así que, aunque en algunos casos podría ser instintivo desactivar PowerShell como medida de precaución para detener posibles ciberataques, estas medidas drásticas no son necesarias si se dispone de las herramientas y controles adecuados. El CIS afirma que PowerShell es esencial para la seguridad de Windows y que "eliminar o restringir incorrectamente PowerShell impediría a los administradores y defensores utilizar PowerShell para ayudar en el mantenimiento, análisis forense, automatización y seguridad del sistema". En su lugar, los equipos de seguridad interesados deben tener un plan para detectar y detener un compromiso si, y cuando se produce.

Para obtener más información sobre la detección de ataques que aprovechan PowerShell o Azure AD, visite la página de Vectra sobre la seguridad de Azure AD.