Para muchos responsables de seguridad, el atacante más peligroso no está fuera, sino dentro. Las amenazas internas, ya provengan de empleados malintencionados o de administradores deshonestos, ya han superado el obstáculo más difícil de un ataque: obtener acceso, a menudo acceso privilegiado. Esto significa que pueden operar con credenciales de confianza, permisos existentes y un conocimiento profundo de sus sistemas y datos.

Por eso las amenazas internas suelen ser más difíciles de detectar y contener. Según el informe de IBM Cost of a Data Breach 2025 (El coste de una filtración de datos en 2025), los ataques internos maliciosos cuestan una media de 4,92 millones de dólares y tardan 260 días en resolverse, lo que los convierte en uno de los incidentes más costosos y duraderos a los que se enfrentan los responsables de seguridad.

En las implantaciones activas de clientesVectra AI , casi 4 de cada 10 amenazas prioritarias fueron amenazas internas en un periodo de un mes. Esto no es raro. Está ocurriendo ahora en entornos empresariales reales, y ocurre a menudo.

¿Cuáles son las lagunas de los programas contra amenazas internas?

Incluso los programas de seguridad más maduros suelen depender de un trío familiar de herramientas para el riesgo de amenazas internas, pero cada una tiene un punto ciego que los atacantes aprovechan:

- DLP : marca o bloquea determinadas transferencias de datos, pero no puede determinar la intención. Si un intruso descarga archivos confidenciales a los que tiene permiso de acceso, DLP lo considera una actividad empresarial normal.

- EDR - Excelente para detectar malware y exploits de endpoints, pero ciego ante el uso indebido de cuentas en SaaS, cloud y las capas de identidad, donde se desarrollan muchos incidentes internos.

- SIEM - Agrega registros para la investigación, pero no conecta los puntos entre acciones sutiles y separadas a través de diferentes sistemas sin una correlación manual pesada.

Estas lagunas existen porque las personas con acceso a información privilegiada operan con permisos legítimos. Sus acciones se mezclan con los flujos de trabajo rutinarios, eludiendo los controles centrados en la prevención. Si no se correlacionan los comportamientos entre las identidades, la cloud y la red local, las señales permanecen dispersas y no se reconocen.

¿Cuál es el resultado? Para cuando una amenaza interna se hace evidente para estas herramientas, los datos sensibles ya han salido o el daño ya está hecho.

¿Cómo aumenta la IA generativa los riesgos de amenazas internas?

El auge de la IA generativa en el lugar de trabajo, en particular herramientas como Copilot para Microsoft 365, aporta una nueva dimensión a las amenazas internas.

Si una persona malintencionada o una cuenta comprometida tiene acceso a Copilot, puede utilizar su búsqueda unificada de IA para realizar consultas en Word, SharePoint, Teams, Exchange y otras superficies de Microsoft en cuestión de segundos. Los datos confidenciales que podrían haber tardado horas o días en localizarse manualmente pueden descubrirse y prepararse para la exfiltración casi al instante.

Por qué es importante para las amenazas internas:

- Reconocimiento acelerado. Copilot elimina la latencia de la fase de descubrimiento. Un intruso puede sacar a la luz credenciales, datos financieros o propiedad intelectual a la velocidad de la IA.

- Ventaja de vivir fuera del terreno. Los atacantes utilizan los permisos existentes y las herramientas de IA empresariales de confianza, mezclándose a la perfección con la actividad legítima de los usuarios.

- Visibilidad nativa limitada. Los equipos de seguridad ven detalles mínimos de los registros de auditoría de Copilot, lo que dificulta saber qué se buscó o qué se devolvió.

- Controles nativos insuficientes. Las restricciones integradas de Copilot hacen poco para impedir que personas con información privilegiada indaguen en el entorno en busca de información confidencial, y las herramientas nativas no detectan cuándo los atacantes comprometen una identidad para abusar del uso legítimo de Copilot para M365.

¿Por qué es tan difícil detectar las amenazas internas?

Los comportamientos normales y maliciosos son casi indistinguibles sin contexto:

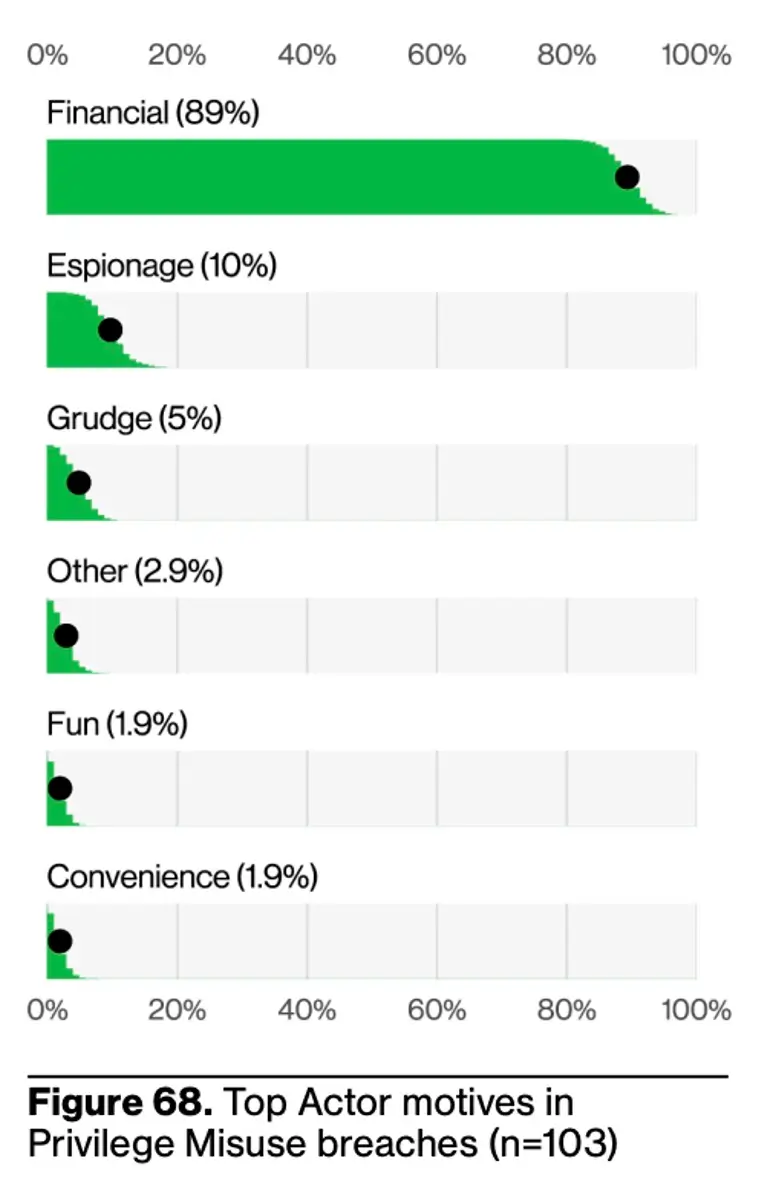

El reto se ve agravado por la motivación y la oportunidad. La inmensa mayoría de los incidentes con información privilegiada tienen una motivación económica, según el Informe de investigación de filtraciones de datos 2025 de Verizon, y los administradores deshonestos representan el riesgo de mayor impacto. En los entornos cloud, los datos confidenciales pueden ser identificados y robados en cuestión de segundos, mucho antes de que la mayoría de los equipos de seguridad tengan tiempo de reaccionar.

Según Verizon, el 90% de los principales responsables de las infracciones por uso indebido de privilegios son internos, y el 10% son socios. El incentivo económico sigue siendo el principal motivo.

La clave está en comprender cómo se utiliza el acceso -la secuencia, el contexto y la intención de cada acción-, no sólo que se ha producido el acceso. La detección de amenazas internas reales requiere una IA basada en el comportamiento que pueda distinguir las intenciones maliciosas de las anomalías cotidianas.

Tres prioridades estratégicas para reforzar los programas sobre amenazas internas

1. Ampliar la visibilidad de los comportamientos de identidad en todos los entornos

Los intrusos operan en Active Directory, M365, SharePoint, Teams, Exchange, Entra ID, Copilot para M365, Cloud y los recursos de red. Sin correlación, cada acción parece benigna de forma aislada. La visibilidad de la identidad en toda la superficie es esencial.

2. Detectar intenciones maliciosas en una fase más temprana de la cadena de muerte

La escalada de privilegios, el almacenamiento inusual de datos y los mecanismos de persistencia suelen producirse días o semanas antes de la filtración. La detección temprana en esta fase reduce drásticamente el impacto y los costes de respuesta.

3. Correlacionar y consolidar las detecciones para una respuesta decisiva

Los equipos de seguridad no pueden investigar todas las anomalías. La supervisión del comportamiento destila miles de eventos de bajo nivel en un puñado de casos de alta confianza con contexto completo, lo que permite actuar con rapidez y confianza.

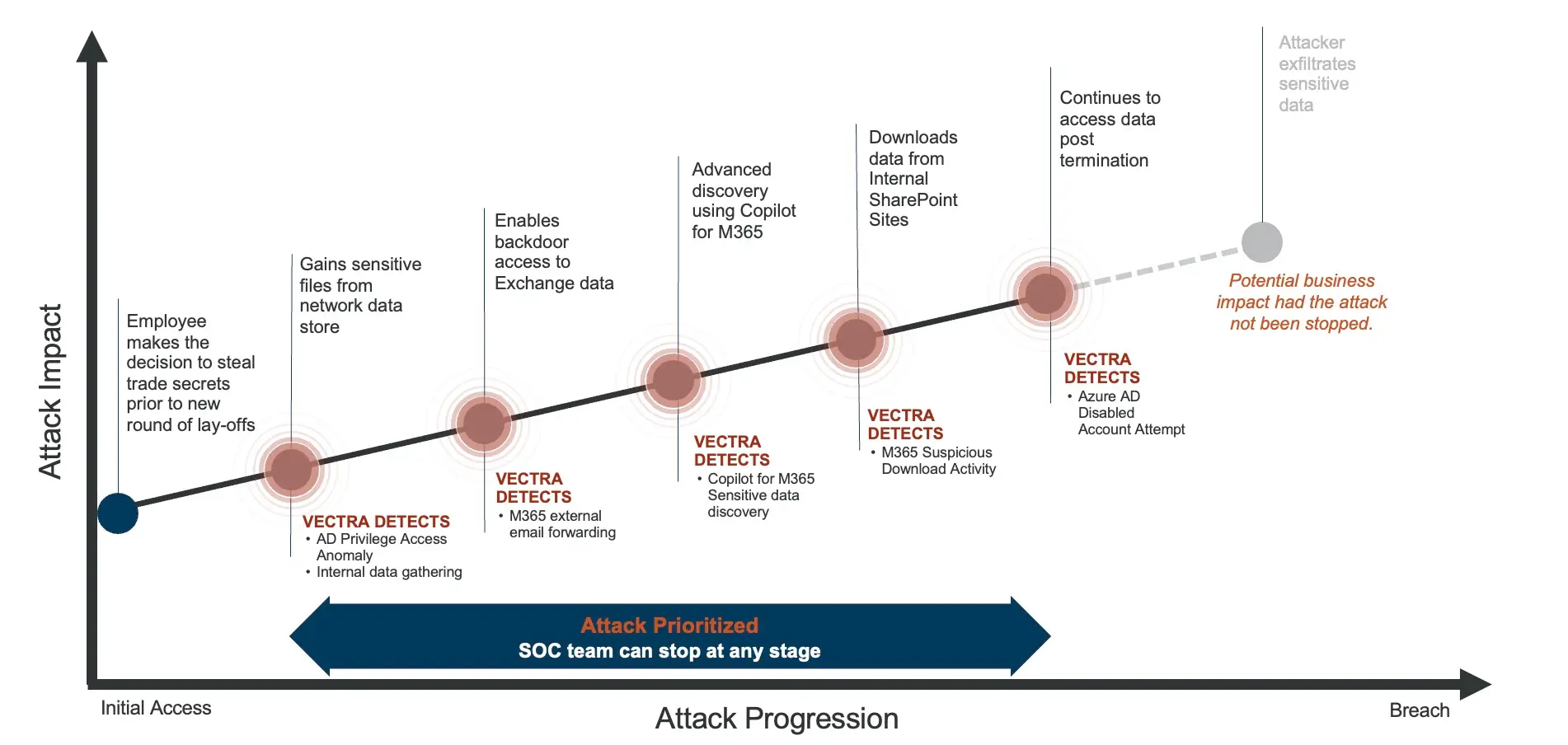

Un caso real: cómo Vectra AI detuvo una amenaza interna

En una empresa de fabricación industrial, un administrador informático está al tanto de los próximos despidos:

- Recogida de archivos sensibles de los almacenes de datos de la red.

- Reenvío de correo electrónico de Exchange a una cuenta externa.

- Uso de Copilot para M365 para descubrir datos confidenciales

- Datos de SharePoint descargados fuera de los patrones normales.

- Intento de inicio de sesión posterior a la finalización en cuentas desactivadas.

Los controles tradicionales no conectaban estas acciones a tiempo. Vectra AI correlacionando cada paso en un único caso de alta confianza, permitiendo una rápida contención y apoyando las acciones legales.

La diferencia de Vectra AI para las amenazas internas

- Reducción de riesgos probada. Detecta y detiene antes las amenazas internas, minimizando el impacto financiero y operativo.

- Detección de IA basada en el comportamiento. Añade la capa de comportamiento que falta en los programas de prevención.

- Visibilidad multisuperficie. Identidad, cloud, Gen AI y red, en una vista correlacionada.

- Reducción del ruido a escala. El 99,98% de las detecciones se filtran antes de llegar a los analistas, según Vectra AI Research.

- Permite una rápida contención de la investigación. Desde bloqueos automatizados de cuentas hasta contexto completo de metadatos, para detener el abuso antes de que salgan los datos y comprender a qué archivos se accedió y el alcance completo del ataque.

- Se integra con las herramientas existentes. Complementa y refuerza DLP, EDR y SIEM para reducir el riesgo de amenazas internas sin cambiar el flujo de trabajo actual.

Las amenazas internas no son sólo un problema de cumplimiento, sino un riesgo empresarial importante. Para hacerles frente es necesario ir más allá de la inspección de contenidos y pasar a la detección de comportamientos basada en la identidad.

El infiltrado ya está dentro. La pregunta es: ¿verá lo que están haciendo a tiempo para detenerlos?

Dé el siguiente paso en la protección contra amenazas internas

Las amenazas internas exigen más que controles de prevención, requieren una detección de IA basada en el comportamiento que pueda detectar intenciones maliciosas en tiempo real, en todas las identidades y entornos. ¿Está preparado para reforzar su programa de detección de amenazas internas? Vea Vectra AI Platform en acción: