Los equipos de seguridad y los equipos rojos suelen abordar las simulaciones de amenazas con complejos libros de jugadas y elaboradas cadenas letales. En la práctica, sin embargo, los atacantes no necesitan ese nivel de sofisticación. Lo que vemos a menudo es lo sencillo que sigue siendo entrar. Las intrusiones en el mundo real rara vez siguen esas secuencias de comandos, sino que explotan la fruta madura: configuraciones débiles, credenciales filtradas y puntos de acceso no vigilados.

El acceso inicial sigue siendo el paso más sencillo y eficaz en una intrusión. Entender cómo aprovechan los atacantes esa primera oportunidad es lo que separa las listas de prevención de la auténtica resiliencia.

La realidad moderna del acceso inicial

Su entorno ya no es un perímetro único. Está protegiendo una red interconectada de centros de datos, plataformas cloud , aplicaciones SaaS y terminales remotos. Cada uno de ellos es un punto de entrada, y los adversarios lo saben.

El acceso inicial suele producirse por una de estas dos vías:

- Explotación técnica: vulnerabilidades no parcheadas, servicios expuestos o activos mal configurados.

- Compromiso basado en la identidad: credenciales robadas o utilizadas indebidamente, infosecuestradores, intercambios de SIM o configuraciones de federación maliciosas.

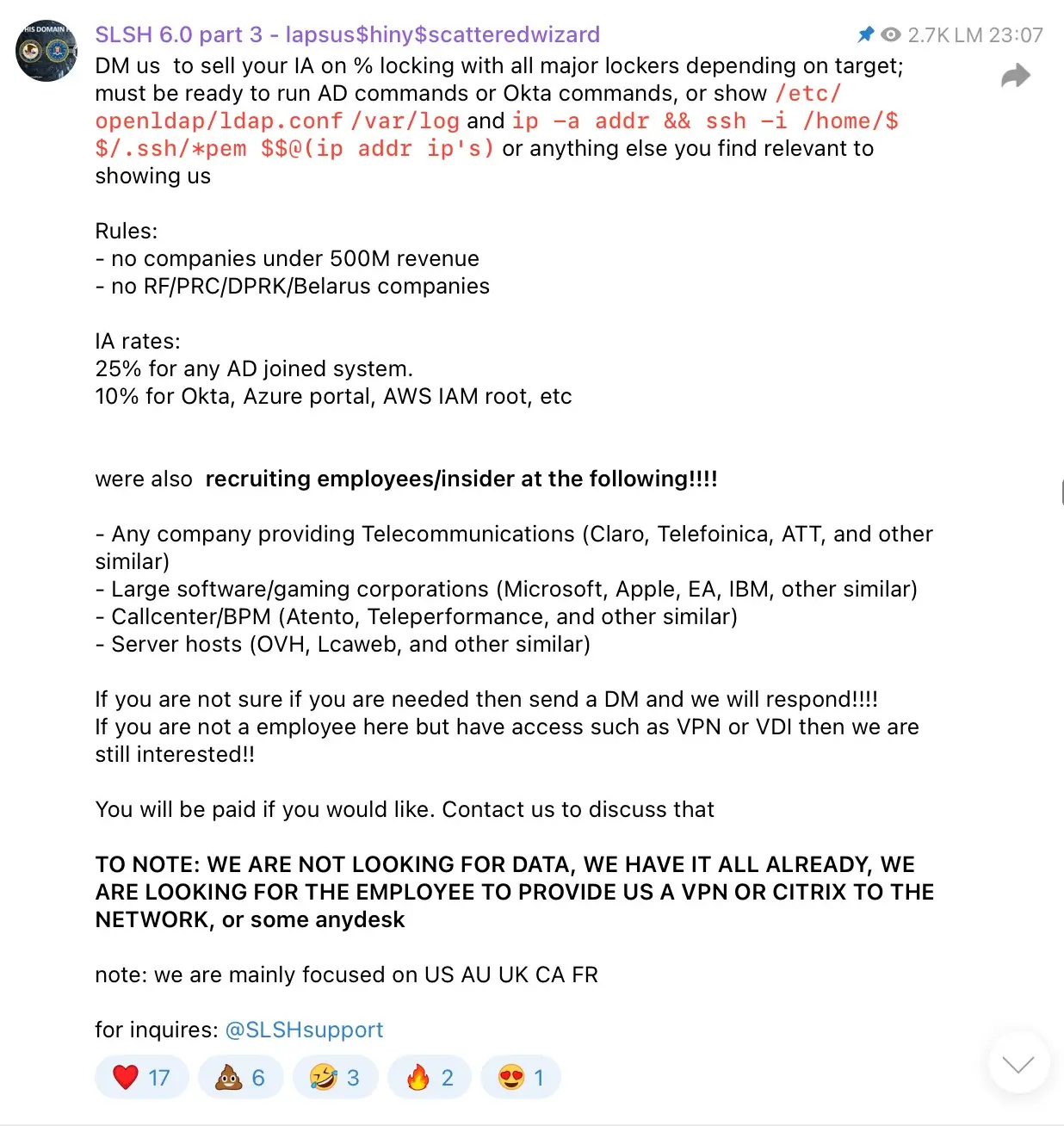

Los atacantes no siempre necesitan malware sofisticado o zero-days. En muchos casos, encuentran credenciales, tokens o incluso claves de VPN a la venta en Internet. Existen mercados clandestinos enteros donde los "intermediarios de acceso inicial" comercian con puntos de entrada verificados en las organizaciones, lo que facilita más que nunca que los actores de amenazas se salten el duro trabajo de la intrusión y entren directamente en su entorno.

Libros de jugadas del mundo real: Cómo lo hacen los atacantes

Los atacantes reutilizan lo que funciona. He aquí algunos escenarios comunes que los equipos de SOC deben reconocer:

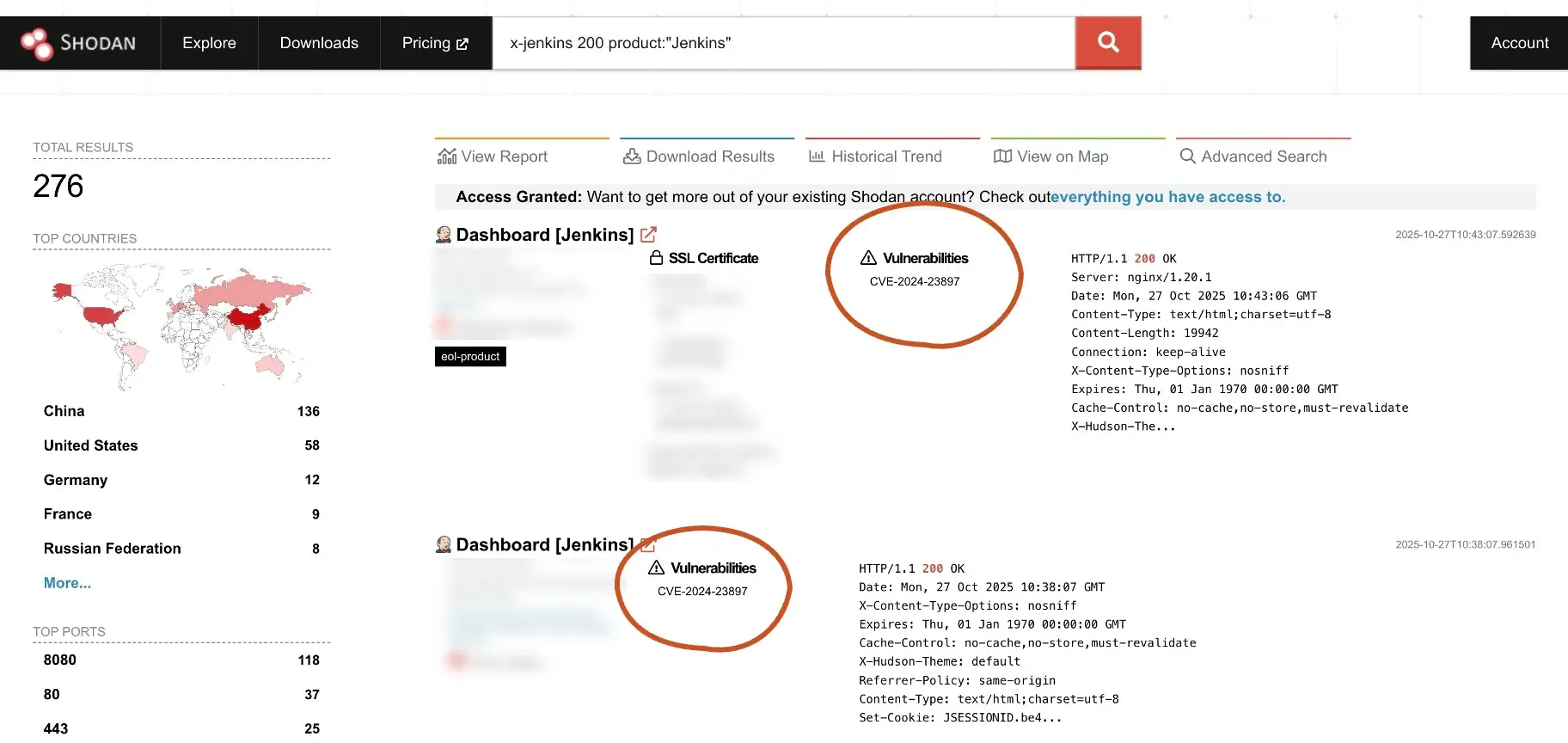

1. Desconfiguraciones oportunistas

DC Healthlink fue uno de mis mayores hackeos, y ni siquiera fue ni siquiera era un hack. Fue al aire libre. No había nada complicado al respecto, era sólo un cubo público. Completamente abierto.

- IntelBroker*

Los actores utilizan motores de búsqueda como SHODAN y buscan almacenes de datos expuestos públicamente o servicios cloud nube mal configurados. Una vez encontrados, aprovechan permisos débiles o claves de acceso filtradas para hacerse con el control de activos que nunca deberían haber estado visibles en primer lugar.

2. Atajos en la cadena de suministro

En incidente Snowflake puso de manifiesto un riesgo cada vez mayor: los atacantes utilizan credenciales de contratistas robadas y obtenidas por ladrones de información para acceder a los datos de la empresa. Incluso si sus defensas son fuertes, el portátil de su colaborador puede ser su eslabón más débil.

Rato a los empleados en casa a través de spearphishing y spearmishing y uso sus portátiles de trabajo, así es como hackeo a los MSP. A veces me chivo de su cónyuge, lo que puede ser más fácil, y luego paso a ellos.

- Ellyel8

Otro ejemplo es el reciente exploit de la cadena de suministro de NPMen el que paquetes envenenados inyectaban código malicioso directamente en entornos de desarrollo. La carga útil inyectada se dirigía inicialmente a transacciones de criptomoneda, pero rápidamente se convirtió en worm autorreplicante, actualmente rastreado como "Shai-Huludresponsable de la infección de cientos de paquetes de software.

3. Secuestro de identidad e intercambio de SIM

Grupos como Scattered Spider explotan la confianza humana. Se dirigen a los empleados mediante phishing por SMS e ingeniería social, clonan números de teléfono y restablecen los tokens MFA. A partir de ahí, las reglas del buzón y el abuso de la confianza federada les dan persistencia. Estos grupos también intentan "reclutar" empleados/insiders y pagan para obtener sus credenciales.

4. Sigilo del Estado-nación

Campañas como Volt Typhoon se basan en herramientas integradas y en tácticas de "vivir de la tierra".. Capturan colmenas de registro, borran registros y utilizan PowerShell para permanecer invisibles dentro del tráfico legítimo, eludiendo la mayoría de las defensas basadas en endpoints.

Por qué no basta con prevenir

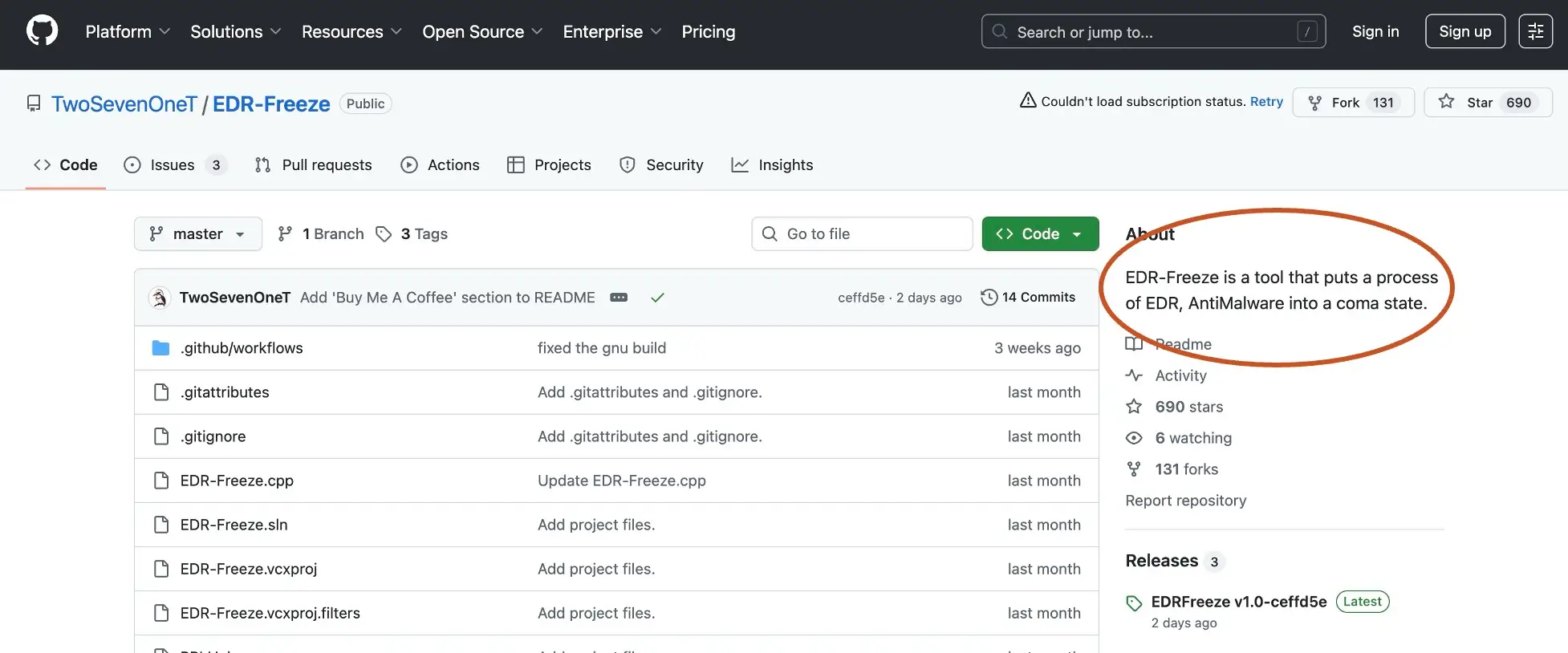

Los controles preventivos (MFA, parches, EDR) son vitales, pero ninguno es infalible. Los puntos finales no se gestionan, las credenciales se reutilizan y los registros pueden manipularse. Los atacantes a menudo desactivan o evitan por completo a los agentes. Una vez que un atacante consigue entrar, la pregunta es: ¿Puedes ver lo que van a hacer a continuación?

Los equipos SOC necesitan una visibilidad que no dependa únicamente de los puntos finales o de la integridad de los registros. Ahí es donde entra en juego la telemetría de redes e identidades.

Cómo es una detección eficaz

La detección debe centrarse en el comportamiento, no en las firmas. No siempre se puede detener una intrusión, pero se pueden identificar las acciones del atacante antes de que se produzcan daños reales.

He aquí los principios básicos:

- Visibilidad sin agentes: Despliegue sensores que observen el tráfico incluso donde no esté presente EDR: dispositivos remotos, activos no gestionados o sistemas heredados.

- Contexto de identidad: Correlacione los eventos de autenticación con los flujos de red. Un inicio de sesión legítimo desde una nueva geografía o dispositivo no debería quedar sin examinar.

- Análisis de comportamiento: Rastrea acciones como la creación de reglas de buzón, la escalada de privilegios o los cambios de confianza federada.

- Preservación de pruebas: Asuma que los registros pueden ser borrados; utilice captura pasiva de paquetes y telemetría de red que los atacantes no puedan alterar.

- Triaje y priorización de IA: Automatice la detección de patrones de movimiento lateral y cadenas de comportamiento de alto riesgo.

Cómo refuerza la detección la plataforma Vectra AI

El sitio PlataformaVectra AI ofrece detección sin agentes en las capas de red e identidad, proporcionando una visibilidad que los atacantes no pueden eludir. Analiza continuamente el tráfico híbrido -desde las instalaciones locales hasta cloud y SaaS- y lo correlaciona con comportamientos de identidad para detectar amenazas como el uso indebido de credenciales, la creación de túneles y la escalada de privilegios.

Su análisis basado en IA elimina el ruido de las alertas y muestra los comportamientos que realmente importan para que su SOC pueda responder más rápido y con confianza. En lugar de depender de los registros que el atacante pueda haber borrado, obtendrá una visión persistente de lo que realmente está ocurriendo en su entorno.

Sus próximos pasos

No puede controlar todas las credenciales ni los portátiles de los socios, pero sí puede controlar su capacidad para ver el comportamiento de los atacantes.

Para ver cómo la detección sin agentes revela estas intrusiones en fase inicial, vea la primera sesión del Laboratorio de Ataques sobre Acceso Inicial y suscríbase a los próximos episodios sobre Persistencia y Movimiento lateral. O realice una demostración autoguiada de la plataforma Vectra AI y explore cómo detecta el comportamiento de los atacantes en su entorno híbrido.

---

*Cita del libro de Vinny Troia "Grey Area: Dark Web Data Collection and the Future of OSINT" ("Zona gris: Recopilación de datos en la Web oscura y el futuro de OSINT")