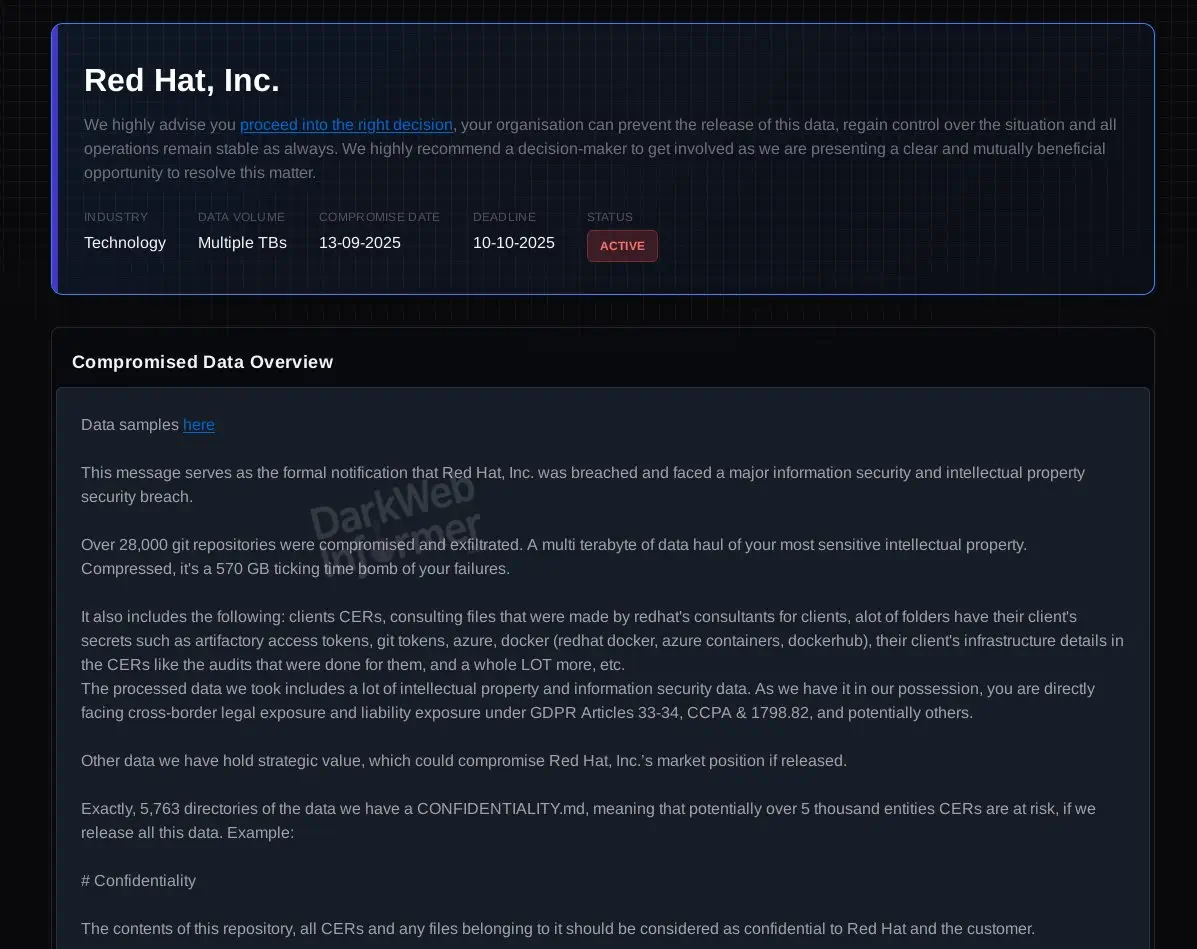

Un grupo de extorsión autodenominado Crimson Collective afirma haber robado casi 570 GB de datos comprimidos de la instancia GitLab autogestionada de Red Hat. Entre los archivos había alrededor de 800 Customer Engagement Reports (CERs), documentos que a menudo contienen detalles sensibles de infraestructura, tokens de autenticación y datos de configuración de entornos de clientes.

Este tipo de datos proporciona a los atacantes un modelo listo para entrar en las redes de clientes, lo que amplifica el impacto mucho más allá de la brecha inicial. El impacto potencial se extiende a través de las industrias, con el grupo publicando una lista de directorio que incluye organizaciones bien conocidas en las finanzas, la salud, el comercio minorista, el gobierno y la defensa.

Red Hat GitLab Breach Explicado: Lo que ocurrió

RedHat confirmó que una parte no autorizada accedió y copió datos de su instancia GitLab autogestionada. La empresa subrayó que la brecha se limitaba a su división de consultoría y no afectaba a su ecosistema de productos más amplio ni a su cadena de suministro de software.

Los atacantes, sin embargo, afirman que encontraron tokens de autenticación, URIs de bases de datos y detalles privados dentro de código y CERs, y que estos fueron aprovechados para llegar a entornos de clientes. Aunque Red Hat ha contenido el incidente y está notificando a los clientes afectados, el grupo ya ha hecho públicos listados de repositorios y CERs que datan de 2020.

Quién es el Crimson Collective (y cómo se relaciona con Hunters LAPSUS$ dispersos)

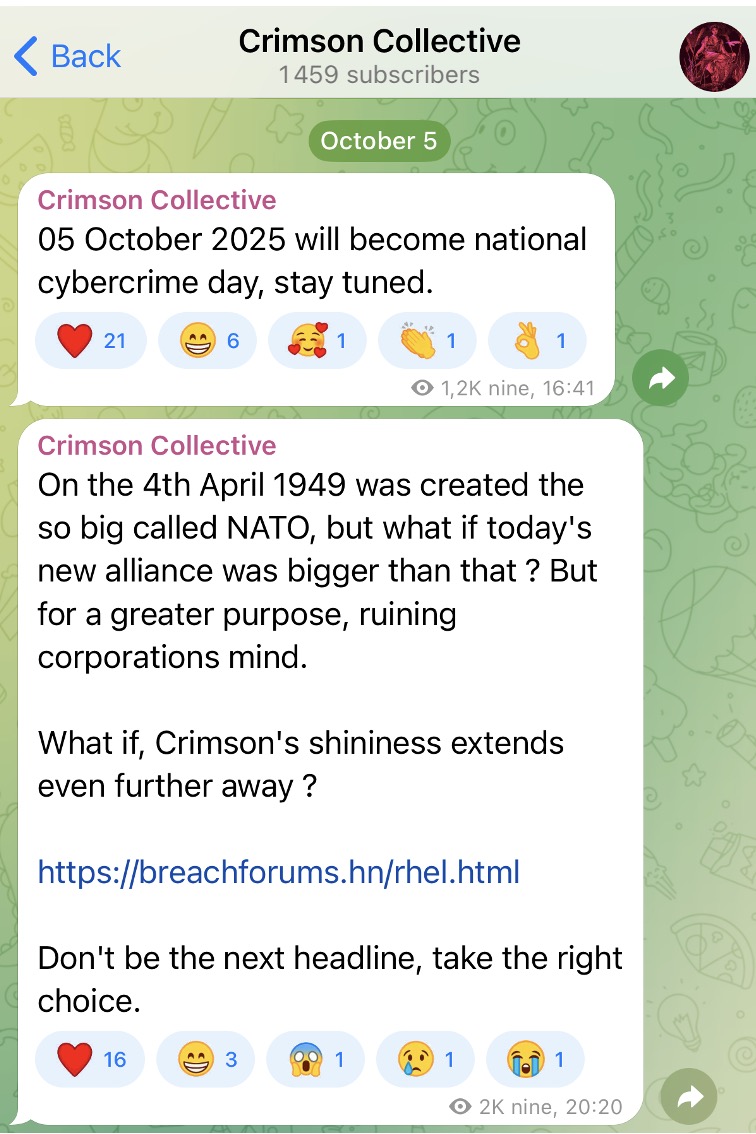

Crimson Collective es un nuevo grupo de extorsión cibernética que apareció por primera vez a finales de septiembre de 2025. Sus tácticas combinan trucos publicitarios con graves infracciones, utilizando un canal de Telegram para difundir datos robados y presionar a las víctimas. Antes de atacar a Red Hat, el grupo desfiguró una página web de Nintendo para llamar la atención sobre su presencia. Poco después, reivindicaron la violación de Claro Colombia, alegando el robo de millones de registros de clientes.

A diferencia de los actores del Estado-nación, Crimson Collective declara abiertamente que lo que les mueve es el beneficio económico.

Actualización 05/10/25: El Crimson Collective parece estar cooperando ahora con Scattered LAPSUS$ Hunters. Los materiales filtrados muestran que algunos de los datos de Red Hat robados por Crimson aparecieron en el sitio web Hunters Scattered LAPSUS$ Hunters, y los mensajes públicos sugieren una cooperación entre ambas entidades. Aunque Scattered LAPSUS$ Hunters anunció en una carta de despedida que "desaparecería" a principios del mes pasado, los investigadores de seguridad se mostraron escépticos.

Puede que el Crimson Collective no sea una entidad completamente nueva (¿quizá el nuevo nombre de The Com?).

Por qué el Crimson Collective atacó a Red Hat

Los repositorios de consultoría suelen contener configuraciones específicas de clientes, detalles de despliegue y tokens de acceso privilegiados. Para los atacantes, esto no es solo un robo de datos: es un punto de entrada a múltiples organizaciones a la vez.

Ejemplos de lo que pueden exponer los repositorios y los documentos de consulta:

- Secretos codificados y tokens de autenticación

- Infraestructura como código que revela la topología de la red

- Cuentas de servicio con permisos privilegiados

- Especificaciones del proyecto en las que se detallan los entornos del cliente

Esto convierte a los artefactos de consultoría en un objetivo de gran valor. Una brecha exitosa puede extenderse, afectando a cientos de organizaciones que confiaron en el proveedor de consultoría.

Cómo afecta a los clientes la brecha en la consultoría de Red Hat

Para los clientes mencionados en estos CER, los riesgos son muy reales. Los tokens de autenticación robados o los detalles de configuración expuestos pueden abrir la puerta a los atacantes:

- Comprometer identidades y acceso no autorizado al sistema

- Mover lateralt a través de infraestructuras críticas

- Robar datos, interrumpir servicios o lanzar campañas de extorsión.

El reto es la visibilidad (¡e incluso el Crimson Collective está de acuerdo en eso!). Las herramientas tradicionales están diseñadas para bloquear amenazas conocidas en el perímetro. Pero con credenciales robadas, los atacantes parecen infiltrados. Para cuando se detecta su actividad, el daño ya puede estar hecho.

Si usted es cliente Vectra AI , esto es lo que debe tener en cuenta en su entorno:

- Uso inusual de tokens de autenticación o cuentas de servicio, especialmente fuera de las horas o zonas geográficas previstas.

- Señales de actividad de reconocimiento contra su Active Directory, entorno de cloud o red interna.

- Patrones anormales de movimiento lateral, particularmente de cuentas vinculadas a proyectos de consultoría o acceso administrativo.

- Indicadores de puesta en escena o exfiltración de datos, como grandes transferencias o eventos de compresión desde hosts atípicos.

Los clientes Vectra AI se benefician de detecciones en tiempo real basadas en IA que hacen visibles estos comportamientos, incluso cuando los atacantes parecen legítimos.

Vectra AI ve lo que otras herramientas pasan por alto

La mayoría de las herramientas de seguridad detienen las amenazas conocidas o bloquean los archivos maliciosos. Este enfoque falla cuando los atacantes están armados con credenciales válidas o artefactos de consultoría robados. En esos casos, entran con acceso de confianza y las defensas tradicionales tienen dificultades para distinguir al atacante del empleado.

El sitio PlataformaVectra AI adopta un enfoque diferente. Detecta comportamientos que los atacantes no pueden ocultar, como el reconocimiento, el uso indebido de credenciales, el movimiento lateral, la escalada de privilegios y la exfiltración. Mediante el análisis continuo de la identidad y el tráfico de red, Vectra AI saca a la superficie las señales sutiles pero constantes de compromiso que otras herramientas pasan por alto.

Para los equipos de seguridad, esto supone una ventaja:

- Menos puntos ciegos: Visibilidad completa de las redes de identidad, cloud, SaaS y locales, sin necesidad de agentes.

- Mayor claridad: Detección basada en IA que elimina los falsos positivos y el cansancio de las alertas.

- Inteligencia práctica: Contexto claro sobre lo que está ocurriendo, dónde y cómo responder.

Con Vectra AI, los atacantes pueden robar documentos y fichas, pero no pueden operar sin ser detectados en su entorno.

Vea cómo Vectra AI completa su pila tecnológica existente explorando nuestra demostración autoguiada, o póngase en contacto con nosotros de inmediato si cree que su organización puede estar en riesgo.