El último aviso gubernamental de CISA destaca que Play está utilizando una nueva vulnerabilidad de software(CVE-2024-57727) en una herramienta llamada SimpleHelp, que suelen utilizar los equipos de TI para gestionar ordenadores de forma remota. Una vez que Play entra, utiliza PowerShell (una herramienta de administración común) para tomar el control, lo que significa que se mezclan con la actividad normal y evitan muchas defensas tradicionales.

Y lo que es aún más preocupante, el propio ransomware está hecho a medida para cada ataque. Esto significa que las herramientas que se basan en la detección de archivos malware conocidos no funcionan, porque no hay archivos reutilizados que detectar. A primera vista, cada ataque parece diferente.

Por tanto, si sus defensas se basan en amenazas conocidas e indicadores fijos, es posible que ya estén desfasadas. Para detener Play ahora, necesitas una seguridad que busque comportamientos, no solo archivos.

Nuevas pistas para la detección: qué hay que vigilar ahora

Uno de los mayores cambios en el funcionamiento del ransomware de Play es el uso de herramientas personalizadas (muchas de las cuales se han descubierto recientemente). Estas herramientas están diseñadas para robar datos confidenciales, desconectar los sistemas de seguridad y moverse silenciosamente por la red antes de que comience el cifrado.

Algunos ejemplos señalados por el FBI y la CISA:

- HRsword.exe: desactiva las protecciones antivirus para que Play pueda operar sin ser detectado.

- Grixba: recoge información sobre su red y herramientas de seguridad.

- Usysdiag.exe: manipula la configuración de certificados de Windows, debilitando potencialmente la confianza del sistema.

- Custom PsExec: una versión modificada de una conocida herramienta utilizada para la ejecución remota de comandos.

Lo importante aquí es que no se trata de herramientas de pirateo aleatorias. Están diseñadas para trabajar juntas, lo que permite a Play desactivar defensas silenciosamente, encontrar datos valiosos y prepararse para el cifrado sin activar alertas.

Los equipos de seguridad deben ir más allá de las firmas de amenazas básicas y centrarse en detectar comportamientos sospechosos como:

- Herramientas que de repente empiezan a escanear su Directorio Activo.

- Archivos comprimidos en grandes volúmenes (señal de robo de datos).

- Actividad inusual de acceso remoto utilizando herramientas de apariencia legítima.

Si su equipo de operaciones de seguridad aún no está buscando estos patrones en el tráfico de red y la actividad de identidad, es hora de actualizar su estrategia de detección.

Las tácticas de presión se intensifican

Play no sólo está utilizando herramientas más avanzadas, sino que también se está volviendo más agresivo con sus víctimas. Una vez dentro de la red de una empresa, Play sigue una estrategia de doble extorsión: roban los datos antes de cifrarlos y luego exigen un pago no sólo para desbloquear los sistemas, sino para evitar filtraciones públicas.

La novedad de 2025 es lo personales que se han vuelto sus tácticas de presión.

Según el aviso actualizado de CISA:

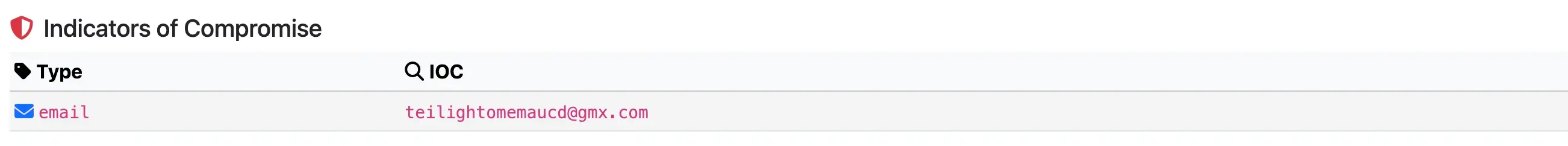

- Las víctimas reciben notas de rescate por correo electrónico, pero éstas no incluyen instrucciones de pago. En su lugar, se indica a las empresas que se pongan en contacto con una dirección de correo electrónico única (que termina en @gmx.de o @web.de).

- En muchos casos, los actores de la amenaza llaman directamente a la empresa (a menudo utilizando números de acceso público como líneas de atención al cliente) para presionar a los empleados para que respondan y paguen.

Se pasa así de la extorsión técnica al acoso humano. Añade una capa de estrés y confusión, especialmente cuando el objetivo son empleados ajenos al equipo de seguridad.

Para los CISO, esto significa dos cosas:

- La planificación de la respuesta a incidentes debe incluir comunicaciones y RRHH, no sólo TI. Los equipos de asistencia y soporte deben saber cómo reconocer y notificar llamadas o correos electrónicos sospechosos.

- La preparación legal y de relaciones públicas es ahora esencial. Si Play sigue adelante con las amenazas de filtración de datos, las consecuencias no serán sólo técnicas. Podrían afectar a la confianza en la marca, el cumplimiento y las relaciones con los clientes.

¿Cuál es la conclusión? Play está pasando de ser un grupo de ransomware a una empresa de extorsión plenamente operativa, que utiliza todos los ángulos (técnico, emocional y de reputación) para forzar el pago.

Los servidores ESXi son ahora un objetivo prioritario

Play ya no sólo persigue máquinas Windows. Sus últimos ataques incluyen una versión de su ransomware diseñada específicamente para atacar servidores VMware ESXi: los sistemas que muchas organizaciones utilizan para ejecutar máquinas virtuales.

Por qué es importante: Los entornos ESXi a menudo alojan servicios empresariales críticos, y los atacantes saben que si los hacen caer, tienen la máxima ventaja para exigir el pago.

Esto es lo que revela el informe CISA actualizado sobre las tácticas de Play en ESXi:

- El ransomware apaga todas las máquinas virtuales en ejecución antes de cifrar los archivos (esto garantiza la máxima interrupción).

- Se dirige a tipos de archivos específicos relacionados con máquinas virtuales (como .vmdk, .vmem y .nvram).

- Coloca una nota de rescate personalizada directamente en el sistema e incluso cambia el mensaje de inicio de sesión de ESXi para mostrar la petición de rescate.

- Al igual que la versión de Windows, esta variante de ESXi se crea a medida para cada víctima, lo que dificulta su detección mediante antivirus tradicionales o reglas estáticas.

Se trata de un avance importante. Muchas herramientas de seguridad siguen teniendo problemas de visibilidad y protección en entornos ESXi, especialmente las basadas en agentes que no están diseñadas para hipervisores.

Cómo le ayuda Vectra AI a detectar y detener el Play

Las nuevas tácticas del ransomware Play (herramientas personalizadas, evasión de comportamientos, ataque a ESXi y presión psicológica) demuestran lo rápido que se están adaptando los atacantes.

La verdad es que la mayoría de las herramientas tradicionales no pueden seguir el ritmo. Los IOC estáticos, la detección basada en archivos y los antivirus básicos no se crearon para este tipo de amenazas.

Ahí es donde la plataformaVectra AI marca la diferencia.

A diferencia de las herramientas heredadas que se basan en la detección de malware conocido, Vectra AI analiza continuamente el comportamiento en todo su entorno híbrido.

Esto le ayudará a adelantarse a la Play:

Cobertura de toda la superficie de ataque híbrida

Play se dirige a todo, desde Active Directory y VPN hasta entornos cloud y servidores ESXi. Vectra AI ofrece visibilidad en tiempo real y sin agentes de todo ello. Esto incluye:

- Supervisión de la actividad de identidad en Azure AD y en AD local

- Observación de movimientos laterales y escalada de privilegios dentro de la red

- Detección de abusos en entornos virtualizados como ESXi, incluso cuando las herramientas tradicionales van a ciegas

Claridad gracias a la señal basada en la inteligencia artificial, no en el ruido de las alertas

Cuando Play se mueve, no dispara alarmas obvias. Se camufla utilizando credenciales robadas y herramientas informáticas como PowerShell o PsExec. Vectra AI se abre paso entre el ruido con análisis de comportamiento basados en inteligencia artificial:

- Comportamiento anómalo de las cuentas vinculado a patrones de ataque conocidos

- Actividad sospechosa de cifrado de archivos y almacenamiento de datos

- Uso de puertas traseras y herramientas personalizadas aunque nunca se hayan visto antes

Control para responder antes del impacto

Los binarios personalizados de Play y las compilaciones por objetivo están diseñados para evadir a los respondedores lentos. Vectra AI ofrece a los equipos SOC:

- Priorización automática de las conductas de mayor riesgo

- Detecciones ricas en contexto que reducen el tiempo de investigación

- Información práctica para contener las amenazas en una fase temprana, antes de que comience el cifrado

¿Listo para ver cómo funciona?

Veauna demostración autoguiada de la plataforma Vectra AI y aprenda cómo puede detectar y detener la reproducción antes de que comience el cifrado.