¿Qué es una botnet? Cómo aprovechan los atacantes Malware

Información clave

- Mirai sigue siendo una de las redes de bots IoT más activas en 2025 (Kaspersky)

- Las redes de bots IoT derivadas de Mirai superan los 40 000 bots activos diarios (Foresiet).

- Las redes de bots IoT impulsan ataques DDoS sin precedentes de más de 31 Tbps (Tom’s Hardware)

Una vez que un dispositivo forma parte de una botnet, puede ser controlado a distancia por un atacante conocido como bot herder, que emite órdenes para lanzar ataques DDoS, robar credenciales y propagar malware , a menudo sin conocimiento del propietario. Estas redes pueden tener de cientos a millones de dispositivos infectados, lo que permite a los ciberdelincuentes ampliar sus operaciones con un esfuerzo mínimo.

Bot frente a botnet frente a ordenador zombi

Un bot es un dispositivo infectado con software malicioso que permite el control remoto. Una botnet es una red coordinada de estos dispositivos infectados que trabajan juntos bajo el control de un atacante, a menudo denominado bot herder o botmaster.

El término «ordenador zombi» ( a veces denominado «dispositivo zombi») hace referencia a un bot que recibe comandos de forma activa y realiza acciones maliciosas, normalmente sin que el propietario sea consciente de ello. En la práctica, la mayoría de las redes de bots modernas incluyen una combinación de ordenadores personales, servidores, dispositivos móviles y sistemas del Internet de las cosas (IoT).

¿Cómo funcionan las redes de bots en las redes modernas?

Las redes de bots funcionan convirtiendo dispositivos cotidianos en herramientas controladas de forma remota que actúan de forma coordinada. Aunque los bots individuales pueden generar poca actividad por sí solos, el comportamiento combinado de miles o millones de sistemas infectados permite a los atacantes llevar a cabo ataques a gran escala de forma eficaz y silenciosa.

Las redes de bots ponen a prueba la resiliencia cibernética coordinando actividades de baja intensidad a gran escala. Una plataforma NDR basada en inteligencia artificial para la resiliencia cibernética ayuda a los equipos a detectar esa coordinación y detener los ataques de forma temprana.

Las botnets siguen un ciclo de vida de tres etapas: infección, mando y control, y explotación.

1. La infección: Cómo los dispositivos se convierten en bots

Los ciberdelincuentes utilizan diversas técnicas para comprometer los sistemas y ampliar su red de bots:

- Correos electrónicosPhishing : los adjuntos o enlaces maliciosos instalan malware de botnet.

- Exploits de vulnerabilidades de software: los hackers atacan sistemas operativos, aplicaciones y dispositivos IoT sin parches.

- Descargas drive-by: Malware se instala cuando los usuarios visitan sitios web infectados.

- Ataques de fuerza bruta: las herramientas automatizadas adivinan contraseñas débiles para obtener acceso al sistema.

Una vez comprometido, un dispositivo rara vez muestra signos inmediatos de infección. malware de botnet malware diseñado para permanecer oculto, y a menudo instala componentes adicionales con el tiempo. En entornos empresariales, un solo punto final infectado también puede convertirse en un punto de partida para la recopilación de credenciales o el movimiento lateral, lo que acelera el crecimiento de la botnet.

2. Sistemas de Command and Control (C2)

El comando y control es lo que convierte las infecciones aisladas en una red de bots coordinada. A través de la infraestructura C2, los atacantes pueden dar instrucciones, actualizar malware y recuperar datos robados a gran escala. Incluso cuando las comunicaciones están cifradas, la actividad C2 suele seguir patrones que pueden destacar en el tráfico de red.

Tras la infección, los bots se conectan a un servidor de mando y control (C2), donde los atacantes emiten órdenes y recopilan los datos robados. Las dos principales estructuras C2 incluyen:

- Modelo cliente-servidor: los bots se conectan a un servidor C2 centralizado, lo que hace que la gestión sea eficaz pero vulnerable a los intentos de desmantelamiento.

- Modelo peer-to-peer (P2P ) - Los bots se comunican entre sí en lugar de con un servidor central, lo que hace que la red de bots sea más difícil de desbaratar.

Desde un punto de vista defensivo, el tráfico C2 de las redes de bots suele manifestarse en forma de conexiones salientes repetidas, comportamientos DNS inusuales o comunicaciones con destinos con los que rara vez se ponen en contacto otros dispositivos del entorno. Estos patrones son especialmente reveladores cuando se originan en sistemas que normalmente no deberían iniciar conexiones externas.

3. Explotación: Cómo utilizan los atacantes las redes de bots

Una vez establecidas, las botnets se utilizan para diversas actividades ciberdelictivas:

- Ataques DDoS - Sobrecargar sitios web o redes con tráfico para cerrarlos.

- Robo de credenciales: registro de pulsaciones de teclas o robo de contraseñas guardadas para cometer fraudes financieros.

- Cryptojacking - Uso de dispositivos infectados para minar criptomonedas sin el consentimiento del propietario.

- Fraude de clics - Generar clics falsos en los anuncios para robar ingresos a los anunciantes.

- Campañas de spam y Phishing - Envío masivo de correos electrónicos phishing para ampliar las infecciones.

Tipos de botnets

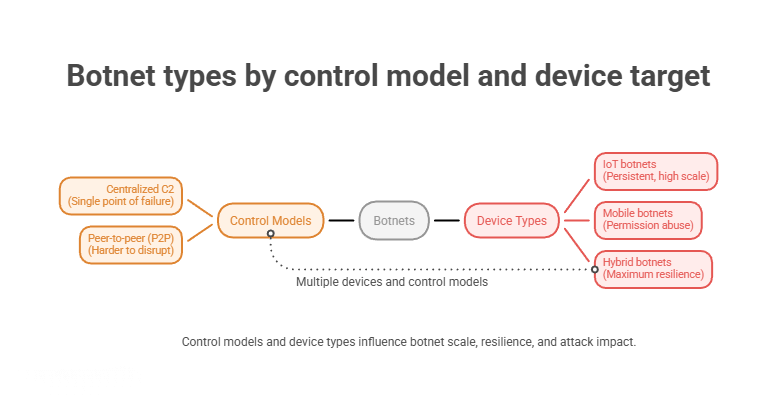

Las redes de bots se clasifican comúnmente según cómo se controlan y a qué dispositivos se dirigen. Estas diferencias influyen directamente en cómo se expanden las redes de bots, su resistencia a las interrupciones y los tipos de ataques que mejor se adaptan a ellas.

Algunas redes de bots utilizan un sistema centralizado de comando y control, en el que los dispositivos infectados se conectan a un único servidor para recibir instrucciones. Este modelo es eficaz, pero frágil, ya que cualquier interrupción en la infraestructura de control puede debilitar o inutilizar significativamente la red de bots.

→ Vea cómo Vectra AI el tráfico C2 cifrado identificando los canales ocultos que utilizan las redes de bots modernas.

Otras redes de bots utilizan el control entre pares, lo que permite a los dispositivos infectados transmitir comandos entre sí. Al eliminar un punto central de fallo, las redes de bots P2P son más difíciles de interrumpir y pueden persistir durante más tiempo.

Los tipos de dispositivos reclutados en una botnet determinan aún más su comportamiento e impacto. Las botnets de IoT suelen provenir de routers, cámaras y sistemas integrados que carecen de una autenticación sólida o de parches periódicos. Las botnets móviles se propagan a través de aplicaciones maliciosas y permisos abusivos. Las botnets híbridas combinan múltiples modelos de control y tipos de dispositivos para maximizar la escala, la redundancia y la capacidad de supervivencia.

Estas decisiones de diseño no son abstractas. Determinan para qué se utilizan las redes de bots, hasta qué punto pueden crecer y por qué ciertos tipos de ataques, como los ataques distribuidos de denegación de servicio, siguen siendo tan difíciles de detener.

Ataques DDoS de botnets

Un ataque DDoS de botnet utiliza un gran número de dispositivos comprometidos para saturar un objetivo con tráfico, agotando el ancho de banda, los recursos informáticos o la capacidad de las aplicaciones. Individualmente, cada bot puede generar solo un tráfico modesto. Juntos, pueden interrumpir los servicios a gran escala.

Los ataques DDoS impulsados por botnets son difíciles de mitigar porque el tráfico suele provenir de dispositivos legítimos con direcciones IP reales. Esto hace que el simple bloqueo de IP sea ineficaz. Los ataques modernos suelen combinar inundaciones volumétricas con solicitudes de capa de aplicación, lo que permite a los atacantes adaptarse a medida que los defensores intentan filtrar el tráfico.

Dado que estos ataques se basan en la coordinación más que en malware en el objetivo, la detección temprana depende de la identificación de patrones de tráfico anormales en toda la red, más que del comportamiento de un solo dispositivo.

→ Descubra cómo se detectan los ataques de denegación de servicio (DoS) en las redes modernas.

Botnets IoT

Una botnet IoT se forma a partir de dispositivos del Internet de las cosas comprometidos, como routers, cámaras, sensores y otros sistemas integrados. Estos dispositivos son objetivos atractivos porque a menudo carecen de una autenticación sólida, reciben actualizaciones poco frecuentes y permanecen conectados de forma continua.

Muchos dispositivos se implementan con credenciales predeterminadas o servicios expuestos, lo que permite el escaneo y la infección automatizados. Una vez comprometidos, estos sistemas pueden permanecer como parte de una red de bots durante largos períodos.

Las botnets IoT se utilizan habitualmente para ataques DDoS, pero también pueden servir para escanear, proxyfiar tráfico o distribuir malware. Su persistencia y escala las hacen especialmente difíciles de erradicar.

¿Qué es la botnet Mirai y cómo se expanden las botnets del IoT?

La botnet Mirai es una de las botnets de IoT más conocidas y contribuyó a definir cómo los atacantes explotan a gran escala los dispositivos integrados inseguros. Mirai se centraba principalmente en routers, cámaras y otros sistemas de IoT, escaneando los servicios expuestos e iniciando sesión con credenciales predeterminadas o codificadas.

Una vez infectados, los dispositivos se incorporaban a una infraestructura centralizada de comando y control y se utilizaban para lanzar ataques DDoS a gran escala contra objetivos de alto perfil. Mirai demostró que incluso los dispositivos de baja potencia podían generar un impacto significativo cuando se coordinaban.

Mirai sigue siendo una de las amenazas de botnet de IoT más activas en 2025, ya que aprovecha las credenciales débiles y el firmware sin parches para coordinar grandes grupos de dispositivos infectados. Investigaciones recientes muestran variantes derivadas de Mirai con más de 40 000 bots activos al día, lo que pone de relieve su evolución persistente y su explotación continua.

Las grandes redes de bots IoT como Aisuru/Kimwolf han propiciado ataques DDoS sin precedentes que superan los 31 Tbps, lo que ilustra cómo los dispositivos comprometidos pueden aprovecharse para provocar interrupciones masivas basadas en el tráfico.

El ciclo de vida de una botnet: De la creación al desmantelamiento

Las redes de bots no surgen de la noche a la mañana, sino que siguen un ciclo de vida que les permite crecer, funcionar y, en ocasiones, eludir los intentos de desmantelamiento.

1. Creación y despliegue

- Los ciberdelincuentes desarrollan o compran malware de botnet en los mercados de la web oscura.

- El malware está incrustado en correos electrónicos phishing , anuncios maliciosos o kits de exploits.

2. Contratación y crecimiento

- Los usuarios descargan malware sin saberlo, convirtiendo sus dispositivos en bots.

- La botnet se propaga mediante técnicas de autopropagación como la replicación worm.

3. Explotación y monetización

- Los atacantes utilizan dispositivos infectados para lanzar ataques DDoS, campañas de spam y robo de datosy criptojacking.

- Algunas redes de bots se alquilan como Botnet-as-a-Service (BaaS) para obtener beneficios.

4. Detección y respuesta policial

- Los investigadores de seguridad y las fuerzas de seguridad rastrean los servidores C2, la actividad de los bots y las firmas de malware .

- Se intenta interrumpir las operaciones de la botnet bloqueando los canales de mando.

5. Intentos de derribo y resurgimiento

- Las autoridades confiscan la infraestructura y los dominios de las redes de bots para cortar el control de los atacantes.

- Los ciberdelincuentes reconstruyen rápidamente las redes de bots utilizando nuevas infraestructuras y variantes de malware .

A pesar de los esfuerzos por acabar con ellas, las redes de bots reaparecen a menudo bajo nuevas formas, evolucionando para eludir la detección y aprovechar las nuevas vulnerabilidades.

Cómo las botnets pasan desapercibidas: Técnicas avanzadas de evasión

Los botnets modernos utilizan técnicas sofisticadas para permanecer invisibles a las herramientas de seguridad. Estas técnicas las hacen más difíciles de detectar y eliminar.

1. Cifrado y ofuscación

- Las botnets cifran las comunicaciones C2 para ocultar el tráfico a las herramientas de seguridad.

- Algunos utilizan el "domain fluxing", que cambia rápidamente la ubicación de sus servidores C2.

2. Malware sin archivos

- Algunas botnets se ejecutan completamente en memoria, sin dejar archivos en el disco que los programas antivirus puedan detectar.

3. Redes de flujo rápido

- Los robots cambian con frecuencia de dirección IP, lo que dificulta a los equipos de seguridad el bloqueo del tráfico C2.

4. Botnets durmientes

- Algunos bots permanecen inactivos durante largos periodos antes de activarse, eludiendo la detección.

5. Comunicación entre iguales (P2P)

- Las redes de bots descentralizadas evitan utilizar un único servidor C2, lo que dificulta enormemente su desmantelamiento.

Estas técnicas de evasión convierten a los botnets en una amenaza persistente para la ciberseguridad.

Tráfico de botnets: lo que buscan los defensores

La actividad de las redes de bots rara vez es evidente a nivel de los terminales individuales. En cambio, se manifiesta en forma de pequeños comportamientos repetitivos que se mezclan con el tráfico normal, a menos que se analicen en su contexto.

Una señal común es el beaconing, en el que un punto final inicia repetidamente conexiones salientes a intervalos regulares. Estas conexiones suelen conducir a destinos que no son habituales en el resto del entorno. Otro indicador es el comportamiento inusual del DNS, como búsquedas fallidas repetidas o cambios rápidos en los dominios a medida que los atacantes rotan la infraestructura.

El comportamiento de los puntos finales también es importante. Los dispositivos que de repente comienzan a iniciar conexiones externas, consumen recursos de CPU anormales o generan tráfico saliente incompatible con su función pueden indicar la participación en una red de bots. Cuando estas señales de los puntos finales coinciden con los patrones de la red, proporcionan pruebas sólidas de una actividad coordinada de la red de bots.

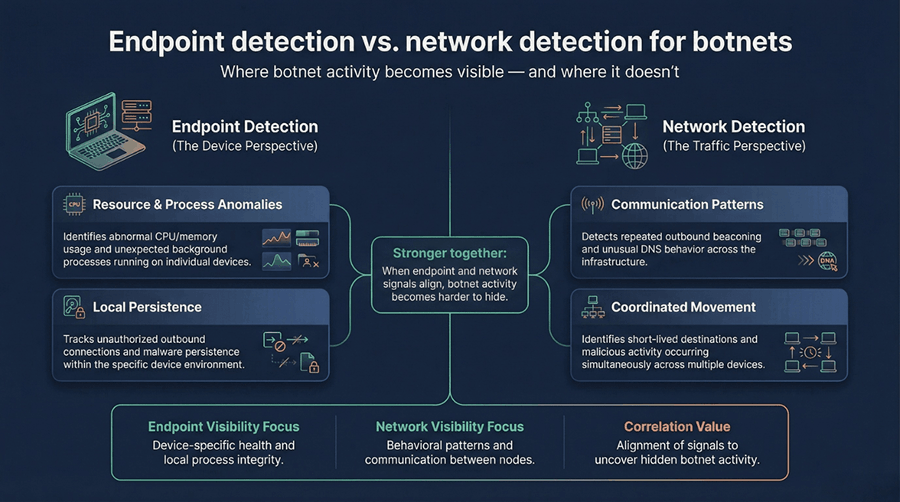

Detección en los puntos finales frente a detección en la red para botnets

La actividad de las redes de bots puede manifestarse tanto en el punto final como en la capa de red, pero cada uno de ellos ofrece una visión diferente del panorama general. Las señales de los puntos finales suelen mostrar el impacto local, mientras que las señales de red revelan la coordinación y la escala.

A nivel de punto final, las infecciones por botnets pueden manifestarse como un uso anormal de los recursos, procesos en segundo plano inesperados o conexiones salientes no autorizadas iniciadas por el dispositivo. Estos indicadores pueden sugerir un compromiso, pero pueden ser sutiles si se observan de forma aislada.

A nivel de red, las redes de bots son más fáciles de detectar como comportamiento colectivo. Las conexiones salientes repetidas, la actividad DNS inusual y la comunicación con destinos poco comunes o efímeros pueden revelar un control coordinado. Cuando las señales de los puntos finales y de la red coinciden, los defensores tienen más certeza de que un dispositivo está participando en una red de bots en lugar de experimentar una anomalía puntual.

Cómo identificar si su dispositivo forma parte de una botnet

Muchos usuarios no se dan cuenta de que sus dispositivos están infectados. Estas son las principales señales de advertencia:

1. Actividad inusual en la red

- Los picos inesperados en el tráfico de datos salientes podrían significar que su dispositivo se está comunicando con un servidor C2.

2. Rendimiento lento del dispositivo

- Si su ordenador, teléfono o dispositivo IoT se ralentiza sin motivo, puede estar ejecutando operaciones ocultas de botnet como el cryptojacking.

3. Captchas frecuentes en los sitios web

- Si ves constantemente captchas mientras navegas, tu IP puede estar marcada por actividad sospechosa de botnet.

4. Correos electrónicos o mensajes salientes inesperados

- Una botnet podría estar utilizando tu dispositivo para enviar spam o mensajes phishing a otras personas.

5. Conexiones a IP sospechosas

- Su cortafuegos o herramientas de supervisión de red pueden detectar conexiones a dominios conocidos relacionados con botnets.

Cómo los pastores de bots controlan malware

Un "bot herder " es el ciberdelincuente que gestiona la red de bots, asegurándose de que sigue operativa y rentable al tiempo que evita ser detectado.

Mecanismos de Command and Control

Los pastores de bots mantienen el control a través de la infraestructura C2, que les permite:

- Enviar comandos de ataque a los bots infectados.

- Distribuir actualizaciones de malware para mejorar la funcionalidad.

- Recoger datos robados y transmitirlos a redes delictivas.

Para evitar su detección, muchas botnets utilizan técnicas de cifrado, domain-fluxing (cambios rápidos de dominio) y fast-flux DNS para mantener oculta la infraestructura C2.

Técnicas de evasión y persistencia

Los pastores de bots utilizan métodos avanzados para garantizar la continuidad de la explotación, entre ellos:

- Malware polimórfico: código que cambia constantemente para eludir la detección antivirus.

- Comunicación C2 cifrada - Enmascaramiento de comandos para evitar las herramientas de seguridad.

- Redes P2P - Evitan los ataques centralizados distribuyendo el control entre varias máquinas infectadas.

¿Qué es una botnet como servicio y cómo la utilizan los atacantes?

El servicio Botnet-as-a-service (BaaS) permite a los ciberdelincuentes alquilar el acceso a terminales infectados en lugar de crear y mantener sus propias redes de bots. Los compradores pueden pagar por la capacidad de la red de bots para lanzar ataques DDoS, distribuir spam, recopilar credenciales o enviar malware adicional.

Este modelo reduce las barreras de entrada y aumenta el volumen de ataques. Dado que las redes de bots alquiladas pueden ponerse en marcha rápidamente y descartarse con la misma rapidez, los defensores suelen observar una alta rotación en la infraestructura y malware . Incluso cuando se interrumpe una campaña, los terminales infectados y las credenciales robadas pueden permitir a los nuevos operadores reutilizar los mismos dispositivos para futuros ataques.

Botnets de IA y automatización: qué es real y qué se malinterpreta

Las búsquedas de «botnets de IA» suelen reflejar una creciente preocupación por la automatización, más que una nueva categoría distinta de malware. La mayoría de las botnets ya se basan en procesos automatizados para buscar vulnerabilidades, propagar infecciones y ejecutar ataques a gran escala.

Lo que está cambiando es la eficiencia. Los atacantes automatizan cada vez más decisiones como qué dispositivos atacar, cuándo activar los bots y cómo rotar la infraestructura para evadir las interrupciones. Al mismo tiempo, los defensores utilizan el análisis del comportamiento y la detección asistida por máquinas para identificar patrones sutiles de botnets que, de otro modo, se mezclarían con la actividad normal.

En la práctica, el reto no es la inteligencia artificial en sí misma, sino la velocidad y la escala. Las redes de bots se mueven más rápido y cambian con mayor frecuencia, lo que hace que la visibilidad y la correlación entre los puntos finales, las redes y cloud sean más críticas que nunca.

Vea cómo Vectra AI la actividad de botnets identificando comportamientos automatizados que indican un ataque coordinado a gran escala.

Cómo se benefician los atacantes de las redes de bots

Las redes de bots generan ingresos de varias formas:

- Venta de acceso ("Botnet-as-a-Service") - Alquiler de dispositivos infectados a ciberdelincuentes

- Despliegue de ransomware: cifrado de los archivos de la víctima y exigencia de pago

- Fraude financiero - Robo de credenciales bancarias y ejecución de transacciones no autorizadas.

- Minería de criptomonedas: uso de dispositivos infectados para generar criptomonedas para los atacantes.

Redes de bots activas

Aunque algunas redes de bots han sido desmanteladas, muchas siguen evolucionando y planteando amenazas en la actualidad. Algunos ejemplos recientes son:

Dridex - Un troyano bancario persistente

Dridex se propaga a través de correos electrónicosphishing y se utiliza para el fraude financiero, el robo de credenciales y el despliegue de ransomware. Se adapta continuamente, lo que dificulta su detección y eliminación.

Emotet - Un resistente distribuidor de Malware

Emotet es una de las redes de bots de distribución de malware más avanzadas, que distribuye ransomware y ladrones de credenciales. A pesar de los intentos de desmantelamiento, resurge con frecuencia con capacidades mejoradas.

Mirai: la principal red de bots de Internet de las Cosas

Mirai infecta dispositivos IoT con contraseñas débiles, convirtiéndolos en herramientas para ataques DDoS a gran escala. Numerosas variantes siguen atacando routers, cámaras y dispositivos domésticos inteligentes.

Gorila: una amenaza emergente para Cloud y el IoT

Gorilla es una botnet recientemente identificada que ha lanzado cientos de miles de comandos de ataque DDoS en todo el mundo, centrándose en infraestructurascloud y dispositivos IoT.

Necurs: una amenaza latente pero peligrosa

Necurs es una botnet modular utilizada para campañas de spam, fraude financiero y distribución malware . Se ha relacionado con troyanos bancarios como Dridex y el ransomware Locky. Aunque ha permanecido relativamente inactiva en los últimos años, tiene potencial para resurgir.

Mantis: la red de bots DDoS de nueva generación

Descubierta por primera vez en 2022, Mantis es una red de bots muy eficaz capaz de lanzar ataques DDoS que baten récords con menos máquinas infectadas que las redes de bots anteriores. Utiliza técnicas avanzadas para amplificar el tráfico de ataque, lo que la convierte en una gran amenaza para las empresas y las infraestructuras cloud .

Botnets desactivadas destacables

Aunque inactivas, las siguientes redes de bots dieron forma a las ciberamenazas modernas:

- ZeuS (Zbot) - Un troyano bancario responsable de fraudes financieros millonarios

- GameOver Zeus - Una versión resistente y descentralizada de ZeuS

- Cutwail - Un botnet de spam que envió miles de millones de correos electrónicos fraudulentos

- Storm - Una de las primeras botnets de alquiler de la web oscura

- ZeroAccess - Una botnet utilizada para el fraude de clics y el cryptojacking

- 3ve - Un sofisticado botnet de fraude publicitario que costó millones de dólares a los anunciantes

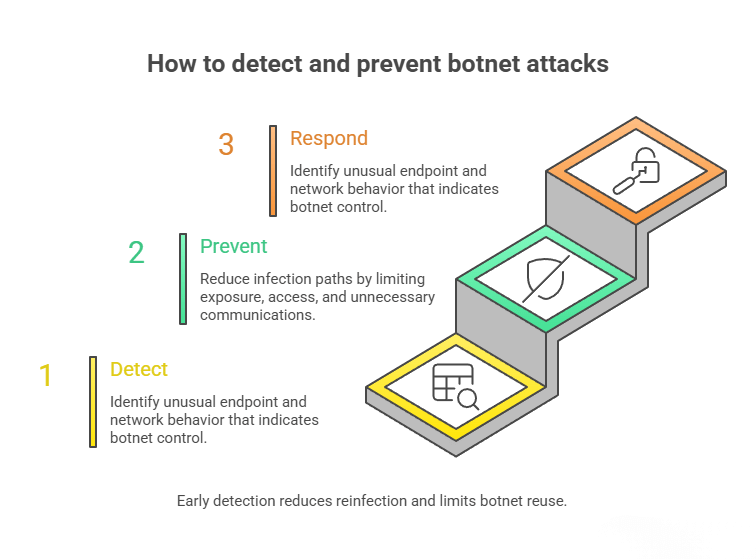

Cómo detectar y prevenir los ataques de botnets

La detección y prevención de ataques de botnets requiere visibilidad tanto del comportamiento de los dispositivos como de la actividad de la red. Dado que las botnets están diseñadas para operar de forma silenciosa, la detección temprana suele depender de la identificación de pequeñas anomalías que cobran sentido cuando se analizan en conjunto.

Dado que la infraestructura de las redes de bots cambia con frecuencia, la prevención no debe basarse únicamente en listas de bloqueo estáticas. La supervisión del comportamiento y la inteligencia sobre amenazas ayudan a identificar patrones emergentes de comando y control, lo que permite a los equipos de seguridad interrumpir la actividad de las redes de bots antes de que se convierta en ataques más grandes o comprometas secundarios.

Para prevenir y responder a la actividad de las redes de bots se requieren medidas claras y prácticas:

- Mantenga actualizado el software: parchee periódicamente los sistemas operativos, las aplicaciones y los dispositivos IoT.

- Utilice la autenticación multifactor (MFA): evite los ataques de relleno de credenciales.

- Implemente la segmentación de red: impida que los sistemas infectados se comuniquen lateralmente.

- Supervise las fuentes de información sobre amenazas: bloquee los dominios de redes de bots conocidas.

- Implemente la seguridad basada en IA: utilice la detección basada en el comportamiento para detectar la actividad de las redes de bots.

Cómo eliminar una infección de botnet

Si cree que un dispositivo puede formar parte de una red de bots, la prioridad es contenerlo y validarlo, en lugar de limpiarlo inmediatamente. Las infecciones por redes de bots suelen persistir porque los sistemas permanecen conectados a la infraestructura de comando y control o porque los atacantes conservan el acceso mediante credenciales robadas.

Si se detecta una botnet:

- Aísle el sistema infectado: desconéctelo de la red para evitar su propagación.

- Bloquee las comunicaciones C2: impida las conexiones salientes a servidores de redes de bots.

- Utilice la detección avanzada de amenazas: las herramientas basadas en IA pueden identificar y eliminar malware.

- Restablecercredenciales comprometidas: cambie las contraseñas y aplique las políticas de seguridad.

Abordar la actividad de las redes de bots desde el principio ayuda a prevenir la reinfección y reduce el riesgo de que los terminales comprometidos se reutilicen en futuras campañas.

Descubra cómo Vectra AI ataques reales explorando un recorrido interactivo sobre cómo se identifican los comportamientos de los atacantes antes de que se produzcan las infracciones.

Fundamentos relacionados con la ciberseguridad

Preguntas frecuentes

¿Qué es una botnet?

Una botnet es una red de dispositivos conectados a Internet que han sido infectados con malware, lo que permite a un atacante remoto controlarlos. Estos dispositivos comprometidos, conocidos como "bots", pueden incluir ordenadores, dispositivos móviles y dispositivos IoT.

¿Cómo se propagan los botnets?

Las redes de bots se propagan a través de varios métodos, incluidos los correos electrónicos phishing , la explotación de vulnerabilidades en software o dispositivos, las descargas no autorizadas y el uso de sitios web maliciosos. Una vez que un dispositivo se ve comprometido, puede utilizarse para infectar otros dispositivos, ampliando la red de bots.

¿Qué usos suelen hacer los ciberdelincuentes de las botnets?

Entre los usos más comunes se incluyen el lanzamiento de ataques DDoS para saturar y derribar sitios web o redes, la distribución de correos electrónicos de spam, la ejecución de campañas de fraude por clic, el robo de información personal y financiera y el despliegue de ransomware.

¿Cómo pueden las organizaciones detectar la presencia de una red de bots?

Los métodos de detección incluyen la supervisión del tráfico de red en busca de actividad inusual, el análisis de registros en busca de signos de compromiso, el empleo de sistemas de detección de intrusiones (IDS) y el uso de soluciones antivirus y antimalware para identificar software malicioso.

¿Qué estrategias son eficaces para prevenir las infecciones de botnets?

Las estrategias de prevención eficaces abarcan: Implantar medidas de seguridad sólidas, como cortafuegos, programas antivirus y filtros de correo electrónico. Actualizar y parchear periódicamente el software y los sistemas operativos para eliminar vulnerabilidades. Educar a los empleados sobre los riesgos del phishing y las descargas maliciosas. Segmentar las redes para limitar la propagación de infecciones. Utilizar el análisis del comportamiento de la red para detectar anomalías.

¿Cuál es la diferencia entre un bot, una botnet y un ordenador zombi?

Un bot es un dispositivo infectado con malware permite controlarlo de forma remota. Una botnet es una red coordinada de muchos dispositivos infectados que trabajan juntos bajo el control de un atacante, a menudo denominado «bot herder» (pastor de bots). Un ordenador zombi es un bot que recibe comandos de forma activa y realiza acciones maliciosas sin que el propietario sea consciente de ello. En la práctica, las botnets modernas suelen incluir una combinación de ordenadores, servidores, dispositivos móviles y sistemas IoT.

¿Cómo se ve el tráfico de botnets en una red?

El tráfico de botnets suele manifestarse en forma de pequeños comportamientos repetitivos, en lugar de grandes picos. Entre los indicadores habituales se incluyen conexiones salientes periódicas de «balizas», actividad DNS inusual y comunicaciones con destinos con los que rara vez se ponen en contacto otros dispositivos del entorno. Dado que el tráfico de botnets suele estar cifrado y ser de bajo volumen, puede pasar desapercibido entre la actividad normal. Correlacionar estos patrones de red con el comportamiento de los endpoints ayuda a distinguir la actividad de las botnets de las anomalías benignas.

¿Cómo se comunican las redes de bots con los servidores de comando y control (C2)?

Las redes de bots se comunican con la infraestructura de comando y control (C2) para recibir instrucciones, actualizar malware y enviar los datos robados. Esta comunicación puede utilizar servidores centralizados, redes peer-to-peer o modelos híbridos. Para evadir la detección, los atacantes suelen cifrar el tráfico C2 y rotar los dominios o la infraestructura con frecuencia. Aun así, la actividad C2 suele seguir patrones reconocibles, como conexiones salientes repetidas, búsquedas DNS inusuales o tráfico hacia destinos efímeros o poco comunes.

¿Qué es una botnet como servicio (BaaS)?

Botnet-as-a-service (BaaS) es un modelo en el que los ciberdelincuentes alquilan el acceso a dispositivos infectados en lugar de crear sus propias redes de bots. Los compradores pueden utilizar las botnets alquiladas para lanzar ataques DDoS, distribuir spam, recopilar credenciales o distribuir malware. Este modelo reduce las barreras de entrada y aumenta el volumen de ataques, ya que las botnets pueden reutilizarse o reconvertirse rápidamente. Incluso después de su desmantelamiento, los terminales infectados pueden ser reutilizados por nuevos operadores.

¿Cuáles son los indicios de que un dispositivo forma parte de una red de bots?

Los indicios de que un dispositivo puede formar parte de una red de bots incluyen ralentizaciones inexplicables, un uso anormal de la CPU o la red y procesos en segundo plano inesperados. En una red, los indicadores pueden incluir conexiones salientes repetidas, un comportamiento DNS inusual o comunicaciones con destinos sospechosos. En algunos casos, los dispositivos comprometidos pueden enviar spam o provocar bloqueos de cuentas debido al uso indebido de credenciales. Ningún indicio por sí solo confirma la infección, pero las señales correlacionadas sugieren claramente la actividad de una red de bots.