En diciembre de 2025, la CISA, el FBI, la NSA y múltiples socios internacionales publicaron un aviso conjunto en el que advertían de que grupos hacktivistas prorrusos estaban llevando a cabo ciberataques oportunistas contra organizaciones de infraestructuras críticas de todo el mundo. El informe se centra en los ataques contra la tecnología operativa y los sistemas de control industrial, incluidos los entornos de producción de agua, energía y alimentos.

Lo que hace que este aviso sea especialmente importante no es la sofisticación de los atacantes. El informe deja claro que estos grupos utilizan técnicas básicas y ampliamente disponibles, y que a menudo carecen de conocimientos técnicos o de ingeniería profundos. Sin embargo, a pesar de ello, siguen logrando interrumpir las operaciones, obligando a intervenir manualmente y, en algunos casos, causando daños físicos.

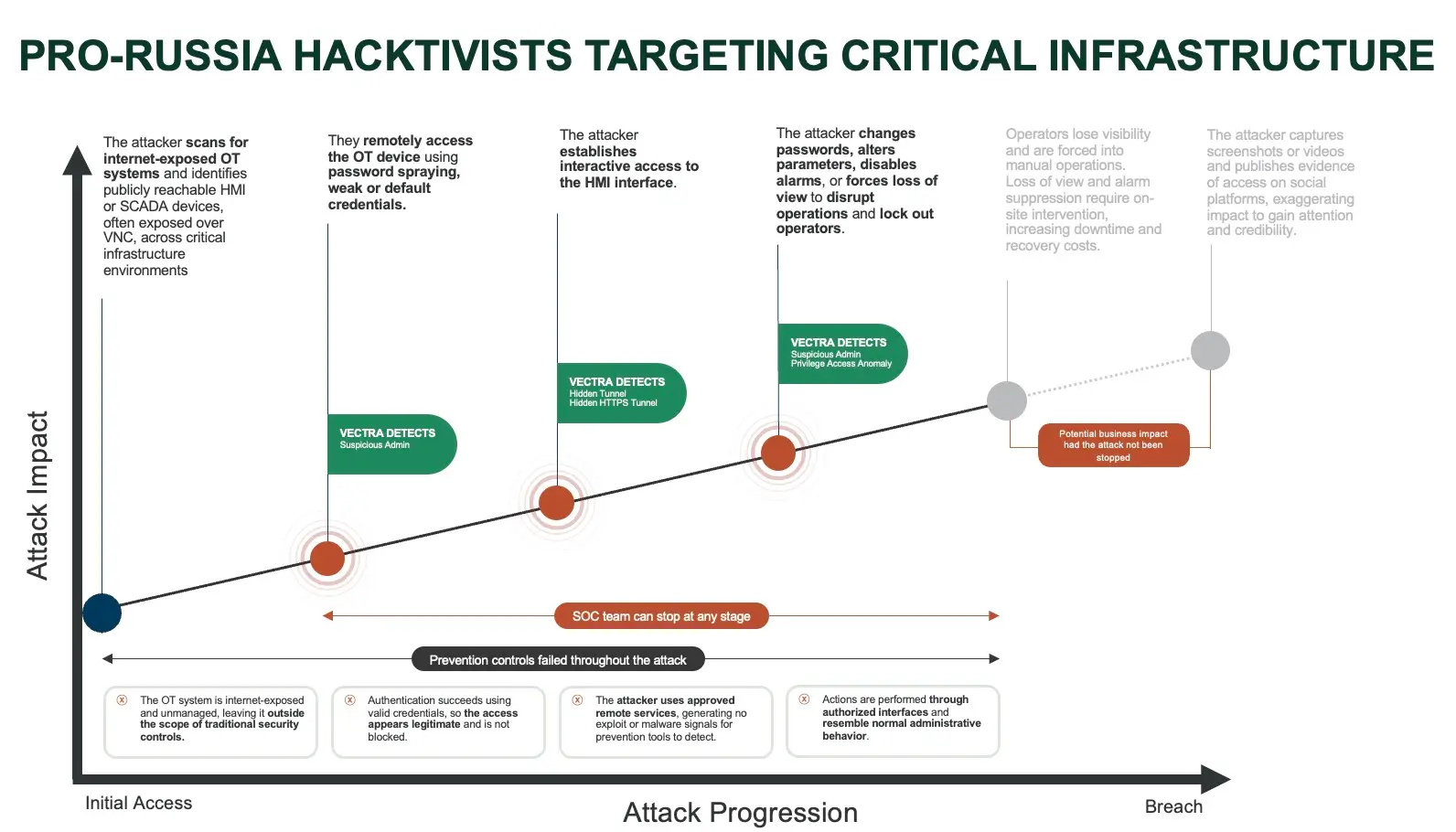

En resumen: este informe destaca que el verdadero problema no son los exploits sofisticados, sino los sistemas expuestos, la autenticación débil y la escasa visibilidad sobre cómo se hace un uso indebido del acceso legítimo.

Cómo se desarrollaron los ataques

Según el informe, los grupos hacktivistas prorrusos siguen un patrón de ataque repetible y de bajo coste que puede ejecutarse a escala de Internet.

Los ataques siguen una secuencia coherente:

- Busque en Internet dispositivos expuestos relacionados con OT, especialmente sistemas HMI o SCADA accesibles a través de VNC.

- Identificar autenticaciones débiles , predeterminadas o faltantes.

- Obtenga acceso remoto utilizando servicios remotos legítimos.

- Interactúa directamente con interfaces HMI o SCADA.

- Modificar la configuración , cambiar las credenciales, desactivar las alarmas o forzar la pérdida de visión.

- Captura capturas de pantalla o vídeos para publicarlos en línea y proclamar tu éxito.

Esta actividad no se basa en malware ni en la explotación de software. La autenticación se realiza correctamente. Los servicios remotos funcionan según lo previsto. Las interfaces responden con normalidad.

Una vez establecido el acceso, los atacantes realizan acciones manuales con el fin de interrumpir las operaciones o eliminar la visibilidad del operador. Estas acciones incluyen cambiar las credenciales para bloquear el acceso a los operadores, alterar los parámetros y puntos de ajuste, suprimir las alarmas u obligar a los sistemas a entrar en estados que requieren una intervención manual in situ. A lo largo de la intrusión, los atacantes suelen grabar pantallas o capturar capturas de pantalla para dar a conocer su acceso y exagerar el impacto en las plataformas sociales.

Aunque el informe señala que los atacantes suelen exagerar la gravedad de sus acciones, las organizaciones víctimas siguen denunciando consecuencias operativas reales, como tiempo de inactividad, costes laborales y esfuerzos de recuperación.

El informe revela una laguna en la detección

El informe hace más que documentar técnicas de ataque. Expone un desafío fundamental en materia de detección.

Estas intrusiones se basan en mecanismos de acceso legítimos , como VNC, credenciales válidas e interfaces de sistema interactivas. No hay ninguna cadena de explotación ni ninguna infracción evidente de las políticas hasta que el impacto ya es visible.

Desde la perspectiva de muchas herramientas de seguridad tradicionales, esta actividad parece normal. La autenticación se realiza correctamente. El tráfico de red sigue las rutas permitidas. Los sistemas se comportan según lo esperado.

En última instancia, el aviso subraya que reducir la exposición, aunque necesario, no es suficiente por sí solo. Los equipos de seguridad también deben ser capaces de detectar cuándo un acceso que parece legítimo se está utilizando de forma indebida. Esa brecha de detección es la razón por la que estos ataques siguen teniendo éxito.

Lo que detecta Vectra en este ataque

La siguiente anatomía del ataque ilustra por qué estas intrusiones son tan efectivas. En cada etapa, el atacante opera dentro de lo que parece un comportamiento normal. Los controles de prevención no fallan porque estén mal configurados. Fallan porque no hay nada abiertamente malicioso que bloquear.

Aquí es donde entra en juego la Vectra AI cobra relevancia.

Vectra AI en la detección de comportamientos en todo su entorno híbrido ( incluyendo identidad, Cloud, red, IoT/OT), lo que permite a los equipos de seguridad detectar cuándo un acceso que parece legítimo comienza a comportarse como un ataque.

Acceso temprano: detección de comportamientos administrativos de riesgo

Cuando el atacante obtiene acceso a un dispositivo OT expuesto mediante el uso de contraseñas difusas o credenciales predeterminadas, la autenticación se realiza correctamente. Desde el punto de vista de la prevención, esto parece un inicio de sesión válido.

Vectra AI esta etapa identificando comportamientos administrativos sospechosos, que se manifiestan cuando una identidad comienza a acceder a sistemas o servicios de formas que se desvían de sus patrones establecidos, incluso cuando las credenciales son técnicamente válidas.

Esto proporciona a los equipos SOC visibilidad antes de que se produzca un impacto operativo.

Punto de apoyo y acceso interactivo: ver lo que otras herramientas pasan por alto

Una vez establecido el acceso interactivo a la interfaz HMI, el atacante opera íntegramente a través de servicios remotos autorizados. No hay ningún exploit ni malware detectar.

Vectra AI identifica patrones de interacción remota anómalos, incluido el uso inusual de servicios remotos y túneles cifrados que no se ajustan al comportamiento operativo normal.

Esto es especialmente importante en entornos OT, donde muchos sistemas no están gestionados y no pueden ejecutar agentes de punto final.

Manipulación operativa: identificación del uso malicioso de accesos legítimos

Cuando el atacante cambia contraseñas, altera parámetros, desactiva alarmas u obliga a perder la visión, cada acción se ejecuta a través de interfaces autorizadas. Individualmente, estas acciones pueden parecerse a tareas administrativas rutinarias.

Vectra AI correlaciona las anomalías en el acceso privilegiado y los patrones de comportamiento disruptivo, identificando en última instancia cuándo una identidad realiza de repente acciones de gran impacto que no se ajustan a su función, momento o secuencia de comportamiento habituales.

En lugar de basarse en eventos aislados, Vectra AI la intención conectando el comportamiento a lo largo de la progresión del ataque.

Convertir la visibilidad en acción

El aviso deja claro que los atacantes poco cualificados están teniendo éxito porque las organizaciones carecen de visibilidad sobre cómo se abusa del acceso legítimo en los entornos híbridos.

El valor Vectra AIen este escenario es detectar el uso indebido con la suficiente antelación para que los equipos del SOC puedan intervenir, contener la actividad y evitar que la interrupción se agrave.

Si desea comprender cómo se manifestarían estos ataques en su propio entorno y cómo la detección temprana cambia el resultado, póngase en contacto con nosotros para programar una evaluación de seguridad gratuita.