Comprender los ataques de suplantación de identidad: Guía completa de seguridad

Información clave

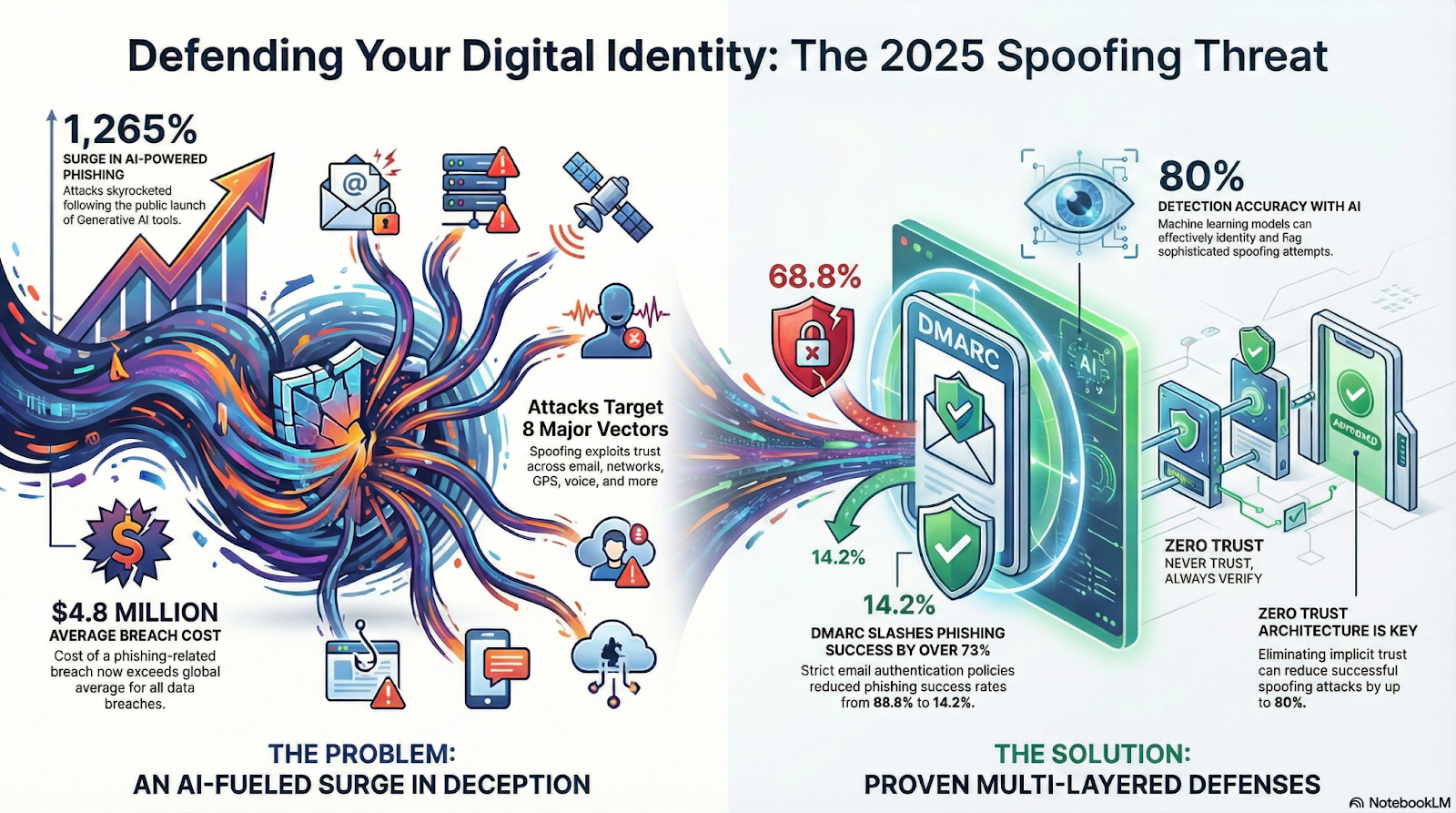

- Los ataques de suplantación de identidad explotan la confianza a través de ocho vectores principales, desde el correo electrónico hasta el GPS, con infracciones phishing por un valor medio de 4,8 millones de dólares e interferencias del GPS que afectan a más de 1.100 vuelos diarios.

- La IA ha transformado el panorama de las amenazas: los ataques han aumentado un 1.265% desde el lanzamiento de ChatGPT, pero la detección basada en ML alcanza ahora una precisión del 80% en la identificación de sofisticados intentos de suplantación de identidad.

- Las defensas probadas dan resultados: las organizaciones con políticas DMARC estrictas redujeron los índices de éxito phishing del 68,8% al 14,2% en 2025, lo que demuestra la eficacia de los protocolos de autenticación adecuados.

- Las infraestructuras críticas se enfrentan a riesgos cada vez mayores (la suplantación de GPS aumentó un 220% entre 2021 y 2024), lo que requiere estrategias de defensa multicapa que combinen controles técnicos, análisis de comportamiento y capacidades de respuesta a incidentes

¿Qué es un ataque de suplantación de identidad?

Un ataque de suplantación de identidad es un tipo de actividad ciberdelictiva en la que los atacantes se hacen pasar por fuentes fiables falsificando datos para obtener acceso no autorizado, robar información o interrumpir servicios. Según la definición de seguridad de Cisco, la suplantación de identidad consiste en falsificar la información del remitente y hacerse pasar por una fuente legítima, aprovechando las relaciones de confianza que existen entre los usuarios y los sistemas.

Los ataques phishing suplantación de identidad importan más que nunca en 2025, con un aumento sin precedentes del 1.265% desde la introducción de ChatGPT. Esta explosión en el volumen de ataques se correlaciona directamente con phishing financieros devastadores: los ataques de phishing que implican suplantación de identidad suponen ahora una media de 4,8 millones de dólares en costes de filtración, incluso cuando el coste medio global de la filtración de datos se redujo a 4,44 millones de dólares, según el informe 2025 de IBM.

Las características principales que definen los ataques de suplantación de identidad incluyen la falsificación de identidad, la explotación de la confianza y el engaño a través de la familiaridad. Los atacantes manipulan identificadores técnicos como encabezados de correo electrónico, direcciones IP o números de teléfono para hacerse pasar por entidades de confianza. A diferencia de los simples intentos de fraude, la suplantación de identidad se dirige específicamente a los mecanismos de autenticación y verificación en los que se basan los sistemas y las personas para establecer la confianza. Esto hace que la suplantación de identidad sea especialmente insidiosa, ya que las víctimas no suelen tener motivos para sospechar que la comunicación no es legítima.

Los ataques de ingeniería social incorporan con frecuencia la suplantación de identidad como técnica principal, combinando el engaño técnico con la manipulación psicológica. La sofisticación de la suplantación moderna va más allá de la suplantación básica: los atacantes aprovechan ahora la inteligencia artificial para crear falsificaciones convincentes, automatizar ataques personalizados a escala y eludir los controles de seguridad tradicionales. Como señala la guía de suplantación de CrowdStrike, estos ataques pueden ir desde simples modificaciones del encabezado del correo electrónico hasta complejos ataques a servidores que afectan a organizaciones enteras.

¿Qué tipo de ataque se basa en la suplantación de identidad?

El spoofing no es un ataque independiente, sino unatécnica fundamental de la ingeniería social ( ) utilizada por muchos ciberataques comunes para eludir los controles de confianza. Cualquier ataque que dependa de la suplantación de identidad, la atribución errónea o la identidad falsificada se basa en el spoofing en alguna de sus fases.

Los tipos de ataques más comunes que se basan en la suplantación de identidad incluyen phishing el compromiso del correo electrónico empresarial (BEC), los ataques de tipo «man-in-the-middle», los ataques distribuidos de denegación de servicio (DDoS) que utilizan la suplantación de IP, las campañas de robo de credenciales y los ataques de ransomware que utilizan comunicaciones suplantadas para el acceso inicial. En cada caso, la suplantación de identidad permite a los atacantes parecer legítimos el tiempo suficiente para provocar la acción del usuario o evadir las defensas automatizadas.

Los atacantes modernos combinan cada vez más el spoofing con actividades posteriores al compromiso. Un correo electrónico o una respuesta DNS falsificados pueden ser solo el punto de entrada, mientras que el daño real se produce más tarde a través del movimiento lateral, la escalada de privilegios o la exfiltración de datos. Por eso, el spoofing debe tratarse como una señal de una progresión más amplia del ataque, y no solo como un intento aislado de engaño.

¿Cuál es el objetivo de los ataques de suplantación de identidad?

El objetivo de un ataque de suplantación de identidad es aprovechar la confianza, ya sea la confianza humana, la confianza del sistema o la confianza a nivel de protocolo, para obtener acceso que de otro modo estaría bloqueado.

Los atacantes utilizan el spoofing para:

- Engañar a los usuarios para que revelen sus credenciales o aprueben acciones maliciosas.

- Eludir los mecanismos de autenticación o verificación.

- Redirigir el tráfico a una infraestructura maliciosa.

- Ocultar el verdadero origen de la actividad maliciosa.

- Crear una legitimidad plausible durante el reconocimiento o la persistencia.

En los entornos modernos, la suplantación de identidad es especialmente eficaz porque muchos sistemas siguen asumiendo que las señales de identidad, como los encabezados de correo electrónico, las direcciones IP, los identificadores de llamadas o las respuestas DNS, son fiables por defecto. Una vez que los atacantes logran suplantar una identidad, pueden operar dentro del entorno utilizando tráfico que parece válido, evitando a menudo la detección basada en firmas.

Cómo funcionan los ataques de suplantación de identidad

Los ataques de suplantación de identidad aprovechan las debilidades fundamentales de los protocolos de comunicación y la confianza humana mediante una combinación de manipulación técnica e ingeniería social. Los ataques operan a través de diversos mecanismos, desde simples modificaciones de cabecera que tardan segundos en ejecutarse, hasta sofisticadas campañas de varias fases que comprometen redes enteras.

A nivel técnico, la suplantación de identidad aprovecha el hecho de que muchos protocolos de Internet se diseñaron para ser funcionales y no seguros. Los protocolos de correo electrónico como SMTP permiten a los remitentes especificar cualquier dirección "De" sin verificación, mientras que DNS funciona con UDP sin mecanismos de autenticación incorporados. Los protocolos de red como ARP funcionan sobre supuestos de confianza local que los atacantes pueden manipular. Según los investigadores de seguridad, cada día se producen unos 30.000 ataques de suplantación de ARP en redes vigiladas, lo que demuestra la persistente explotación de las vulnerabilidades de estos protocolos.

El flujo típico de un ataque de suplantación de identidad progresa a través de distintas etapas: reconocimiento, en el que los atacantes recopilan información sobre objetivos y sistemas; preparación, que implica la creación de identidades suplantadas o infraestructura técnica; ejecución, cuando se inicia la comunicación o conexión falsificada; y explotación, en la que los atacantes logran sus objetivos, ya sea el robo de datos, el fraude financiero o el compromiso del sistema. Los equipos de seguridad de redes observan estos patrones repetidamente, y los atacantes a menudo mantienen la persistencia a través de múltiples vectores de ataque simultáneamente.

Las vulnerabilidades de protocolo constituyen la base de la mayoría de los ataques de suplantación de identidad. El envenenamiento de caché DNS aprovecha la falta de autenticación en las respuestas DNS, lo que permite a los atacantes redirigir el tráfico a servidores maliciosos. Tal y como se explica en la documentación sobre envenenamiento DNS de Cloudflare, los atacantes se hacen pasar por servidores de nombres DNS, realizan solicitudes a los resolutores y luego falsifican las respuestas cuando el resolutor consulta servidores de nombres legítimos. La suplantación de IP aprovecha la naturaleza sin estado de los paquetes IP, lo que permite a los atacantes falsificar las direcciones de origen y evadir la detección.

La explotación de las relaciones de confianza sigue siendo fundamental para el éxito del spoofing. El spoofing de correo electrónico aprovecha las jerarquías organizativas y los patrones de comunicación establecidos, y los atacantes se hacen pasar por ejecutivos o socios de confianza. El spoofing de voz aprovecha la confianza inherente que las personas depositan en las voces familiares, ahora mejorada gracias a los clones de voz generados por IA. El spoofing de GPS manipula la confianza que los sistemas de navegación depositan en las señales de satélite, lo que hace que los receptores informen de ubicaciones falsas con consecuencias potencialmente catastróficas para las operaciones aeronáuticas y marítimas.

Han surgido complejas técnicas de suplantación de identidad que combinan múltiples vectores de ataque para lograr el máximo impacto. Las campañas modernas pueden comenzar con el reconocimiento a través de las redes sociales, continuar con la suplantación del correo electrónico para el acceso inicial, incorporar la manipulación de DNS para la recolección de credenciales y concluir con la suplantación de voz para eludir la verificación adicional. Estos ataques coordinados demuestran por qué las defensas de un solo punto resultan insuficientes frente a adversarios decididos que saben cómo encadenar vulnerabilidades.

Spoofing frente a phishing: ¿cuál es la diferencia?

El spoofing y phishing estrechamente relacionados, pero no son intercambiables.

- La suplantación de identidad es el acto técnico de suplantación de identidad. Falsifica señales de identidad como encabezados de correo electrónico, direcciones IP o números de teléfono.

- Phishing es un ataque de ingeniería social que a menudo utiliza la suplantación de identidad para convencer a las víctimas de que actúen.

En términos sencillos, el spoofing hace que un atacante parezca legítimo, mientras que phishing esa legitimidad para engañar a su víctima. No todo el spoofing conduce al phishing, pero la mayoría de phishing se basan en alguna forma de spoofing para tener éxito.

Tipos de ataques de suplantación de identidad

Las organizaciones se enfrentan a ocho categorías principales de ataques de suplantación de identidad, cada una de ellas dirigida a diferentes protocolos y mecanismos de confianza en toda la pila tecnológica. Comprender estos distintos tipos de ataques y sus características específicas permite aplicar estrategias de detección y prevención más eficaces y adaptadas a cada vector de amenaza.

Ataques de suplantación de identidad por correo electrónico

La suplantación de identidad por correo electrónico sigue siendo la forma más frecuente, y solo Microsoft representó el 38 % de todos los intentos de phishing marca en el primer trimestre de 2024. Los atacantes manipulan las cabeceras de los correos electrónicos, en particular el campo "De", para hacerse pasar por remitentes de confianza y eludir los controles de seguridad. Estos ataques se aprovechan de la falta de autenticación integrada en SMTP, lo que permite a cualquiera reclamar cualquier identidad de remitente sin verificación. La sofisticación va desde la simple suplantación del nombre de usuario hasta el complejo registro de dominios similares y el abuso de servidores de correo comprometidos. Las organizaciones que carecen de una autenticación adecuada del correo electrónico ven aumentar drásticamente las tasas de éxito, ya que en 2025 sólo el 33,4% de los dominios de más de un millón implementaban registros DMARC válidos.

Suplantación de identidad en la capa de red

La suplantación de IP es la base de muchos ataques DDoS devastadores, incluido el ataque récord de 22,2 Tb/s bloqueado por Cloudflare en septiembre de 2025. Los atacantes falsifican las direcciones IP de origen en las cabeceras de los paquetes para ocultar su ubicación, eludir los controles de acceso o amplificar los ataques mediante la reflexión. Esta técnica experimentó un aumento interanual del 358% en los ataques DDoS de Capa 7 en el primer trimestre de 2025, lo que demuestra su continua eficacia.

La suplantación de DNS, también conocida como envenenamiento de caché, corrompe las cachés de resolución de DNS para redirigir a los usuarios a sitios maliciosos. Como se detalla en el análisis técnico de Cloudflare, los atacantes aprovechan la dependencia de DNS en UDP y la falta de autenticación para inyectar registros falsos. Solo en el primer trimestre de 2024 se produjeron 1,5 millones de ataques DDoS de DNS, de los cuales el 38% implicaban la distribución malware a través de respuestas envenenadas.

El ARP spoofing se dirige a redes locales asociando direcciones MAC de atacantes con direcciones IP legítimas. Según el seguimiento de CAIDA, se producen casi 30.000 ataques de suplantación de ARP al día, con unos costes medios de recuperación que alcanzarán los 50.000 dólares por incidente en 2025. Las pequeñas empresas resultan especialmente vulnerables, con un 60% de ataques ARP en 2024. Estos ataques permiten a los atacantes interceptar y modificar el tráfico de red entre hosts, facilitando a menudo el movimiento lateral a través de redes comprometidas.

Suplantación de voz y localización

La suplantación del identificador de llamadas ha evolucionado drásticamente con la integración de la IA, experimentando un aumento del 194 % en los incidentes relacionados con deepfake durante 2024. Los atacantes combinan ahora la clonación de voz con la suplantación de números para crear ataques de vishing prácticamente indetectables. El informe de deepfake de Group-IB revela que más del 10% de las instituciones financieras sufrieron ataques de vishing deepfake que superaron el millón de dólares, con pérdidas promedio de alrededor de 600,000 dólares por incidente. La accesibilidad de la tecnología de clonación de voz, con un coste de tan sólo 50 dólares por campaña, ha democratizado estos sofisticados ataques.

La falsificación del GPS presenta riesgos críticos para las infraestructuras, y los incidentes de aviación han pasado de docenas en febrero de 2024 a más de 1.100 vuelos diarios afectados en agosto. Según el análisis de aviación de GPS World, los incidentes de pérdida de señal GPS aumentaron un 220% de 2021 a 2024. Solo la región del Mar Báltico experimentó 46.000 incidentes de interferencia de GPS entre agosto de 2023 y abril de 2024. Los sectores marítimos informan de un aumento del 500% en la suplantación e interferencia del GPS, con 400 incidentes registrados y un 25% que afecta a las operaciones reales de los buques.

El sitio web aprovecha los ataques homógrafos y la similitud visual para engañar a los usuarios y hacer que revelen sus credenciales en sitios falsos. Los atacantes registran dominios utilizando caracteres similares de distintos alfabetos o errores ortográficos comunes de sitios legítimos. El SMS spoofing, o smishing, falsifica la información del remitente en los mensajes de texto para hacerse pasar por bancos, servicios de mensajería o agencias gubernamentales. Estos ataques se dirigen especialmente a los usuarios de móviles, que tienen entre un 25 y un 40% más de probabilidades de caer en los intentos de suplantación de identidad que los usuarios de ordenadores de sobremesa, debido a las pantallas más pequeñas y a los limitados indicadores de seguridad.

La convergencia de estos tipos de ataques crea amenazas compuestas que desafían los límites tradicionales de la seguridad. Las campañas más sofisticadas combinan ahora la suplantación del correo electrónico para el contacto inicial, la manipulación de DNS para la obtención de credenciales y la suplantación de voz para eludir la verificación. Dado que los ataques de ransomware aprovechan cada vez más la suplantación de identidad para el acceso inicial, las organizaciones deben abordar todos los vectores de ataque de forma integral en lugar de centrarse en las amenazas individuales de forma aislada.

Ataques e incidentes reales de suplantación de identidad

El devastador impacto de los ataques de suplantación de identidad queda claro al examinar los principales incidentes de 2024-2025, que demuestran tanto la magnitud de las pérdidas financieras como las sofisticadas técnicas empleadas por los atacantes modernos. Estos casos revelan cómo la suplantación de identidad sirve de base para algunos de los ciberataques más dañinos que afectan a organizaciones de todo el mundo.

La campaña EchoSpoofing de 2024 aprovechó una brecha de seguridad crítica en el servicio de protección de correo electrónico de Proofpoint para enviar millones de correos electrónicos falsos suplantando la identidad de grandes marcas como Disney, Nike, IBM y Coca-Cola. Esta campaña masiva demostró cómo incluso los principales proveedores de seguridad pueden albergar vulnerabilidades que permiten ataques generalizados de suplantación de identidad, socavando la confianza en las marcas establecidas y evadiendo al mismo tiempo los sistemas de detección diseñados específicamente para prevenir este tipo de ataques.

La pérdida de 15,5 millones de euros sufrida por Pepco Group en febrero de 2024 ejemplifica la devastadora eficacia de los ataques que ponen en peligro el correo electrónico de las empresas utilizando identidades suplantadas. Los estafadores lograron hacerse pasar por empleados legítimos dentro de los canales de comunicación de la organización, convenciendo al personal financiero para que autorizara transferencias de fondos sustanciales. La sofisticación de la ingeniería social, combinada con la suplantación precisa de patrones internos de correo electrónico, eludió tanto los controles técnicos como el juicio humano.

La filtración de datos de Change Healthcare de febrero de 2024 es una de las más impactantes de la historia, ya que afectó a más de 100 millones de estadounidenses, aproximadamente un tercio de la población del país. El grupo de ransomware ALPHV/BlackCat inició el ataque a través de correos electrónicos phishing con información de remitente falsa, exponiendo en última instancia grandes cantidades de datos médicos y causando una interrupción generalizada de los sistemas de pago de asistencia sanitaria en todo el país.

La seguridad de la aviación se enfrentó a retos sin precedentes cuando un vuelo de United Airlines de Nueva Delhi a Nueva York experimentó una falsificación continua del GPS durante todo su trayecto en agosto de 2024. El ataque, originado en la región del Mar Negro, demostró el alcance mundial de las interferencias del GPS y su potencial para afectar a las operaciones de la aviación comercial. Este incidente contribuyó a la alarmante estadística de más de 1.100 vuelos afectados diariamente por la suplantación del GPS, lo que representa un aumento del 220 % de este tipo de incidentes entre 2021 y 2024.

En noviembre de 2024, las fuerzas del orden lograron una victoria notable cuando Kolade Akinwale Ojelade fue condenado a 26 años de prisión por realizar ataques de suplantación de identidad por correo electrónico que estafaron a propietarios de viviendas de todo Estados Unidos. Esta condena puso de manifiesto tanto el coste humano de los ataques de suplantación de identidad para las víctimas individuales como la creciente prioridad que las fuerzas del orden conceden a la persecución de estos delitos.

El desmantelamiento en septiembre de 2025 de la red de suplantación phishing RaccoonO365 supuso un importante esfuerzo de colaboración entre Microsoft y Cloudflare, que dio como resultado la incautación de 338 dominios utilizados para campañas de suplantación de Office 365. Antes del desmantelamiento, esta red había robado más de 5000 credenciales mediante técnicas de evasión avanzadas, incluido el uso indebido de Direct Send, lo que demuestra la escala industrial a la que funcionan las operaciones de suplantación modernas.

Estos incidentes ilustran colectivamente varias tendencias críticas: la industrialización de los ataques de suplantación de identidad con infraestructura dedicada, el ataque a marcas y servicios de confianza para lograr el máximo impacto, la integración de la suplantación de identidad con el ransomware y campañas de ataque más amplias, y las enormes pérdidas financieras que pueden derivarse de un solo ataque con éxito. Los 15,5 millones de euros perdidos por Pepco y los 4,8 millones de dólares de coste medio de una brecha phishing que recoge el informe 2025 Cost of a Data Breach Report de IBM subrayan que los ataques de suplantación de identidad representan amenazas financieras existenciales para las organizaciones, independientemente de su tamaño o sector.

Detección y prevención de ataques de suplantación de identidad

La detección y prevención completas de los ataques de suplantación de identidad requieren defensas en capas que combinen protocolos de autenticación, supervisión de la red, inteligencia artificial y controles organizativos. Los enfoques modernos han logrado tasas de éxito notables: las organizaciones estadounidenses que aplican una autenticación estricta del correo electrónico han visto cómo las tasas de éxito phishing se desplomaban del 68,8 % al 14,2 % en 2025.

Detección y prevención de la suplantación de identidad por correo electrónico

La autenticación del correo electrónico constituye la piedra angular de las defensas anti-spoofing a través de tres protocolos complementarios. SPF (Sender Policy Framework) verifica que los servidores remitentes están autorizados a enviar en nombre de un dominio. DKIM (DomainKeys Identified Mail) proporciona firmas criptográficas que garantizan la integridad de los mensajes. DMARC (Domain-based Message Authentication, Reporting and Conformance) los vincula con la aplicación de políticas, indicando a los servidores receptores cómo tratar los mensajes no autenticados.

No se puede exagerar la eficacia de una correcta implementación de DMARC. Según las estadísticas de adopción de DMARC de 2024, las organizaciones estadounidenses con aplicación de DMARC en p=reject lograron una reducción del 80% en los ataques phishing con éxito. Sin embargo, sólo el 47,7% de los dominios principales han adoptado DMARC, con 508.269 dominios que siguen siendo vulnerables debido a políticas p=none que no aplican los fallos de autenticación.

Las soluciones de seguridad del correo electrónico también deben incorporar análisis de cabeceras para detectar incoherencias, puntuación de reputación de dominios para identificar remitentes sospechosos y análisis de contenidos basados en aprendizaje automático que detecten indicadores de suplantación más allá de las simples comprobaciones de autenticación. La autenticación multifactor proporciona una barrera adicional, garantizando que incluso los intentos de suplantación de identidad exitosos no puedan comprometer fácilmente las cuentas.

Detección de suplantación de red

La detección de la suplantación de ARP requiere enfoques tanto manuales como automatizados. Los equipos de seguridad pueden comprobar manualmente si hay direcciones MAC duplicadas mediante comandos "arp -a", aunque esto resulta poco práctico a gran escala. Las soluciones modernas emplean modelos de redes neuronales profundas que logran una precisión del 100% en la identificación de anomalías ARP, combinadas con la inspección ARP dinámica en los conmutadores de red y la certificación por software de los datos antes de su transmisión.

La detección de la suplantación de DNS se basa en gran medida en la implementación de DNSSEC (DNS Security Extensions), que proporciona autenticación criptográfica de las respuestas DNS. Las organizaciones deben desplegar DNS sobre HTTPS (DoH) para consultas cifradas, utilizar resolvedores DNS rápidos y resistentes al DoS, e implementar una supervisión periódica de los indicadores de envenenamiento de caché. La adopción de DNSSEC reduce el envenenamiento de la caché en un 95%, aunque su implantación sigue siendo desigual en Internet.

La detección de la falsificación de IP se centra en técnicas de filtrado de paquetes que analizan los paquetes en busca de información de origen conflictiva. La inspección profunda de paquetes examina tanto las cabeceras como el contenido en busca de indicadores de suplantación, mientras que el filtrado de salida impide que los sistemas internos envíen paquetes con direcciones de origen externas. Las plataformas de detección y respuesta de redes incorporan ahora estas funciones junto con análisis de comportamiento que identifican patrones de tráfico anómalos indicativos de ataques de suplantación de identidad.

Tecnologías avanzadas de detección

La inteligencia artificial ha revolucionado la detección de la suplantación de identidad, con modelos de aprendizaje automático que logran un 80 % de precisión en la suplantación de redes 5G mediante redes LSTM bidireccionales. Estos sistemas procesan miles de millones de eventos al mes e identifican patrones sutiles que los humanos no pueden detectar. Los enfoques híbridos que combinan el aprendizaje profundo con técnicas tradicionales como los clasificadores Naive Bayes proporcionan una detección robusta para entornos IoT en los que los ataques de suplantación de identidad se dirigen cada vez más a dispositivos conectados.

Los análisis de comportamiento examinan el comportamiento de usuarios y entidades para identificar anomalías que sugieran un compromiso de la cuenta mediante suplantación de identidad. Estos sistemas establecen líneas de base para los patrones normales de comunicación, señalando las desviaciones que podrían indicar mensajes o conexiones falsos. El análisis en tiempo real permite una respuesta rápida antes de que los atacantes alcancen sus objetivos, mientras que el aprendizaje continuo mejora la precisión de la detección a lo largo del tiempo.

Las plataformas de seguridad modernas integran múltiples métodos de detección en soluciones unificadas. Los sistemas de reconocimiento de patrones de ataque identifican técnicas conocidas de suplantación de identidad en diferentes vectores, mientras que los algoritmos de detección de anomalías detectan nuevos ataques. El análisis del comportamiento de los usuarios combinado con el análisis del tráfico de red proporciona una visibilidad completa de los posibles intentos de suplantación de identidad. Estas plataformas basadas en inteligencia artificial reducen drásticamente el tiempo que transcurre entre el intento inicial de suplantación y la detección, identificando a menudo los ataques en cuestión de segundos en lugar de las horas o días que requieren los métodos tradicionales.

Las estrategias de prevención van más allá de los controles técnicos y abarcan medidas organizativas. La formación periódica en materia de seguridad ayuda a los empleados a reconocer los indicadores de suplantación de identidad, mientras que las simulaciones de phishing ponen a prueba y refuerzan el aprendizaje. Los procedimientos de respuesta a incidentes deben incluir protocolos específicos para los presuntos ataques de suplantación de identidad, con vías de escalado y directrices de comunicación claras. Las organizaciones que aplican programas integrales contra la suplantación de identidad que combinan tecnología, formación y mejoras de los procesos registran reducciones del 60-80% en los ataques con éxito, en comparación con las que confían en soluciones de un solo punto.

Ataques de suplantación de identidad y cumplimiento de la normativa

Los marcos normativos y las normas de seguridad reconocen cada vez más los ataques de suplantación de identidad como amenazas críticas que requieren controles y capacidades de detección específicos. Las organizaciones deben navegar por complejos requisitos de cumplimiento e implementar al mismo tiempo defensas prácticas alineadas con los marcos de la industria y los mandatos regulatorios.

En Marco MITRE ATT&CK ofrece una cartografía detallada de las técnicas de suplantación de identidad utilizadas por los adversarios. La suplantación de identidad por correo electrónico es una técnica T1672 dentro de la táctica de Acceso Inicial, documentando cómo los adversarios modifican las cabeceras del correo electrónico para falsear la identidad del remitente. El marco recomienda implementar SPF, DKIM y DMARC como mitigaciones primarias. Suplantación del PID del remitente (T1134.004) representa una técnica más sofisticada dentro de la Evasión de la Defensa y Escalada de privilegios en las que los atacantes suplantan los identificadores de los procesos principales para eludir la detección. Los equipos de seguridad utilizan estas asignaciones para garantizar una cobertura completa de los vectores de ataque de suplantación en sus capacidades de detección y respuesta.

El marco de ciberseguridad del NIST aborda la suplantación de identidad a través del control SC-16(2), que requiere que las organizaciones implementen mecanismos anti-suplantación de identidad que impidan la falsificación de atributos de seguridad y detecten la alteración de indicadores de procesos de seguridad. Los controles relacionados, incluidos SI-3 (Protección contra código malicioso), SI-4 (Supervisión del sistema) y SI-7 (Integridad del software, el firmware y la información) proporcionan capas adicionales de defensa contra los ataques basados en la suplantación de identidad.

Los requisitos de cumplimiento de la normativa varían según la jurisdicción, pero cada vez exigen más medidas contra la suplantación de identidad. El marco STIR/SHAKEN de la FCC estadounidense exige a los proveedores de telecomunicaciones que apliquen la autenticación del identificador de llamadas para combatir la suplantación de voz. La FAA emitió alertas de seguridad específicas en febrero de 2024 sobre las amenazas de la falsificación del GPS para la aviación. El GDPR y otras normativas similares de protección de datos exigen a las organizaciones que apliquen medidas técnicas adecuadas contra los ataques de suplantación de identidad que podrían dar lugar a violaciones de datos, con estrictos requisitos de notificación cuando se producen incidentes.

Las estrategias de alineación de marcos deben equilibrar una cobertura exhaustiva con una aplicación práctica. Las organizaciones deben empezar por mapear su entorno con los marcos pertinentes, identificando qué técnicas de suplantación de identidad plantean el mayor riesgo. Se debe dar prioridad a los controles que abordan la suplantación del correo electrónico, dada su prevalencia, seguidos de las protecciones de la capa de red basadas en la criticidad de la infraestructura. Las evaluaciones periódicas verifican la eficacia de los controles, mientras que las actualizaciones de los marcos garantizan una adaptación continua a medida que evolucionan las técnicas de suplantación.

La convergencia de múltiples marcos crea tanto retos como oportunidades. Aunque los distintos marcos pueden utilizar una terminología diferente para controles similares, este solapamiento permite a las organizaciones alcanzar múltiples objetivos de cumplimiento mediante implantaciones unificadas. Una implantación sólida de DMARC, por ejemplo, satisface los requisitos de todos los marcos. MITRE ATT&CK de MITRE, los controles de seguridad del correo electrónico de NIST y varios mandatos normativos para la autenticación del correo electrónico.

Enfoques modernos de la defensa contra la suplantación de identidad

La rápida evolución de los ataques de suplantación de identidad exige estrategias de defensa igualmente sofisticadas que aprovechen la inteligencia artificial, los principios de zero trust y las tecnologías emergentes. Las organizaciones a la vanguardia de la ciberseguridad están adoptando enfoques integrados que se adaptan al cambiante panorama de las amenazas al tiempo que se preparan para los retos futuros.

La seguridad impulsada por la IA ha transformado la detección de la suplantación de identidad de reactiva a proactiva, con modelos de aprendizaje automático que ahora procesan miles de millones de eventos para identificar patrones de ataque sutiles. Las plataformas modernas analizan simultáneamente el tráfico de red, el comportamiento de los usuarios y los patrones de comunicación, alcanzando tasas de detección que antes eran imposibles con sistemas basados en reglas. La tasa de precisión del 80 % en la detección de la suplantación de identidad en 5G es solo el principio, ya que los modelos siguen mejorando gracias a la exposición a nuevas variantes de ataque.

La arquitectura Zero trust cambia radicalmente la forma en que las organizaciones abordan la defensa contra la suplantación de identidad al eliminar la confianza implícita. Cada comunicación, independientemente de su origen, se somete a verificación a través de múltiples factores, como la identidad, el estado del dispositivo y el análisis del comportamiento. Este enfoque resulta especialmente eficaz contra la suplantación de identidad porque asume que los atacantes ya han traspasado el perímetro, lo que requiere una verificación continua en lugar de una autenticación única. Las organizaciones que implantan zero trust informan de reducciones del 90% en los ataques de suplantación de identidad, especialmente cuando se combina con la microsegmentación que limita el movimiento lateral incluso después de la intrusión inicial.

Las nuevas tecnologías prometen nuevas mejoras en la defensa contra la suplantación de identidad. Los sistemas de verificación de identidad basados en cadenas de bloques crean registros inmutables de comunicaciones legítimas, lo que dificulta exponencialmente la suplantación de identidad. La criptografía resistente a la cuántica prepara a las organizaciones para futuras amenazas, cuando los ordenadores cuánticos puedan romper los actuales métodos de cifrado utilizados en los protocolos de autenticación. La biometría del comportamiento añade otra capa al analizar patrones de tecleo, movimientos del ratón y otros comportamientos únicos que los ataques de suplantación no pueden replicar.

De cara a 2025-2026, varias tendencias darán forma a las estrategias de defensa contra la suplantación de identidad. La integración de la IA generativa en las plataformas de seguridad permitirá la creación en tiempo real de reglas de detección adaptadas a los patrones de ataque emergentes. El aprendizaje federado permitirá a las organizaciones beneficiarse de la inteligencia colectiva sobre amenazas sin compartir datos sensibles. Las plataformas de detección y respuesta ampliadas (XDR) proporcionarán una visibilidad unificada de los entornos de correo electrónico, red, endpoint y cloud , correlacionando indicadores de suplantación de identidad que las herramientas individuales podrían pasar por alto.

Cómo piensa Vectra AI AI sobre la detección de suplantación de identidad

El enfoque de Vectra AI AI para la detección de la suplantación de identidad se centra en Attack Signal Intelligence™, que identifica los comportamientos de los atacantes en lugar de basarse únicamente en firmas o patrones conocidos. Esta metodología resulta especialmente eficaz contra la suplantación de identidad porque se centra en las acciones que realizan los atacantes una vez que el engaño inicial ha tenido éxito, detectando ataques que eluden las comprobaciones de autenticación tradicionales.

La plataforma analiza continuamente el tráfico de red, las comunicaciones cloud y los comportamientos de identidad en entornos híbridos, correlacionando sucesos aparentemente inconexos que, en conjunto, indican ataques basados en la suplantación de identidad. Al comprender los patrones normales de comunicación y los comportamientos de los usuarios, el sistema identifica anomalías que sugieren identidades o conexiones suplantadas, incluso cuando los indicadores técnicos parecen legítimos. Este enfoque conductual complementa controles técnicos como DMARC y DNSSEC, proporcionando una defensa en profundidad contra sofisticadas campañas de suplantación de identidad que podrían eludir las defensas de una sola capa.

Tendencias futuras y consideraciones emergentes

Durante los próximos 12 a 24 meses, los ataques de suplantación de identidad seguirán aumentando a medida que los atacantes aprovechen la inteligencia artificial, las relaciones digitales de confianza y los sistemas dependientes de la identidad. Estas tendencias ya están determinando el éxito de los ataques basados en la suplantación de identidad y la forma en que deben evolucionar las defensas.

La inteligencia artificial ha reducido significativamente el esfuerzo necesario para lanzar ataques de suplantación de identidad eficaces. Los grandes modelos lingüísticos ahora generan phishing de suplantación de identidad y phishing altamente personalizados a gran escala, y se estima que el 32 % de phishing muestran claras características de LLM. Al mismo tiempo, la tecnología de voz deepfake ha avanzado en los ataques de vishing, haciéndolos más convincentes y difíciles de detectar, ya que los atacantes se adaptan casi en tiempo real.

La presión regulatoria está aumentando a medida que la suplantación de identidad afecta a infraestructuras críticas y sistemas financieros. Los marcos de autenticación de identificación de llamadas, como STIR/SHAKEN, se centran en la suplantación de identidad por voz, mientras que las autoridades aeronáuticas han emitido alertas tras los incidentes generalizados de suplantación de identidad por GPS. Las organizaciones de servicios financieros se enfrentan a un escrutinio cada vez mayor en torno a la verificación de la identidad para las transacciones remotas y basadas en voz.

Las prioridades defensivas están cambiando en respuesta a ello. Las organizaciones deben centrarse en:

- Detección de comportamiento que identifica la actividad del atacante después de que el spoofing haya tenido éxito.

- Controles de verificación en correo electrónico, voz, plataformas SaaS e cloud .

- Los manuales de respuesta ante incidentes están diseñados específicamente para casos de suplantación de identidad y fraude.

Los ataques de suplantación de identidad también se están volviendo más específicos y persistentes. En lugar de campañas generales, los atacantes cada vez más ganan credibilidad a través de interacciones que parecen legítimas antes de actuar, lo que refuerza la necesidad de una supervisión continua y una detección basada en el comportamiento, en lugar de confiar únicamente en las señales de identidad.

Conclusión

Los ataques de suplantación de identidad han pasado de ser simples engaños a convertirse en sofisticadas amenazas impulsadas por la inteligencia artificial que cuestan a las organizaciones miles de millones cada año y amenazan infraestructuras críticas en todo el mundo. Los datos ponen de relieve la magnitud del problema: un aumento del 1265 % en phishing desde la introducción de ChatGPT, 4,8 millones de dólares en costes medios phishing el phishing (a pesar de que la media mundial descendió a 4,44 millones de dólares en 2025) y el spoofing de GPS, que afecta a más de 1100 vuelos diarios.

Estos ataques aprovechan los mecanismos de confianza fundamentales de los sistemas de correo electrónico, redes, voz y localización, por lo que ningún canal de comunicación está a salvo de la suplantación de identidad.

A pesar de esta escalada, las organizaciones no están indefensas. La autenticación integral del correo electrónico ha demostrado ser muy eficaz, ya que la aplicación estricta de DMARC ha reducido las tasas phishing del 68,8 % al 14,2 %. La detección moderna basada en inteligencia artificial, que alcanza una precisión de hasta el 80 %, combinada con principios de confianza cero y análisis de comportamiento, proporciona una sólida defensa contra las técnicas de suplantación de identidad cada vez más evasivas. Las estrategias más resistentes se basan en controles por capas que abordan múltiples vectores de ataque en lugar de una solución de un solo punto.

A medida que las técnicas de suplantación de identidad siguen evolucionando, las organizaciones deben encontrar el equilibrio entre las mejoras inmediatas y la preparación a largo plazo. Entre las prioridades se incluyen la aplicación de protocolos de autenticación, el refuerzo de las protecciones de la capa de red y el mantenimiento de procedimientos de respuesta a incidentes diseñados específicamente para situaciones de suplantación de identidad. Igualmente importante es la supervisión continua que detecta el comportamiento del atacante después de que la suplantación haya tenido éxito.

Para las organizaciones que buscan fortalecer sus defensas contra la suplantación de identidad con detección avanzada de comportamientos y visibilidad integral en entornos híbridos, explore cómo Attack Signal Intelligence deVectra AI puede identificar sofisticadas campañas de suplantación de identidad que evaden los controles de seguridad tradicionales.

Más fundamentos de ciberseguridad

Preguntas frecuentes

¿Cuál es la diferencia entre spoofing y phishing?

El spoofing es el acto técnico de falsificar la identidad o la información de origen para aparecer como una entidad de confianza, mientras que phishing representa una estrategia de ataque completa que a menudo utiliza el spoofing como técnica principal. La suplantación de identidad se centra en el método de engaño en sí, ya sea manipulando las cabeceras del correo electrónico, falsificando las direcciones IP o falseando la información de identificación de la persona que llama. Phishing, por el contrario, describe el objetivo más amplio de robar información confidencial, normalmente a través de comunicaciones engañosas que aprovechan identidades suplantadas.

La relación entre estos conceptos es jerárquica: la suplantación de identidad sirve como base técnica que hace creíbles los ataques de phishing . Cuando los atacantes envían correos electrónicos que parecen proceder de su banco, están suplantando la información del remitente para ejecutar un ataque de phishing destinado a robar credenciales. No todas las suplantaciones constituyen phishingla suplantación de phishingafecta a los sistemas de navegación sin buscar el robo de información. Del mismo modo, algunos intentos de phishing no requieren suplantación de identidad, como los ataques que utilizan cuentas legítimas comprometidas. Entender esta distinción ayuda a las organizaciones a implantar las defensas adecuadas, ya que las medidas anti-spoofing como DMARC evitan la suplantación de identidad, mientras que la formación phishing ayuda a los usuarios a reconocer el contenido engañoso independientemente de su origen aparente.

¿Pueden evitarse completamente los ataques de suplantación de identidad?

La prevención completa de todos los ataques de suplantación de identidad sigue siendo prácticamente imposible debido a las limitaciones fundamentales de los protocolos y a factores humanos, pero las organizaciones pueden lograr una reducción drástica del riesgo mediante estrategias de defensa integrales. Según los datos de 2025, la aplicación de políticas DMARC estrictas con p=reject reduce el éxito de la suplantación de identidad en el correo electrónico hasta en un 80 %, mientras que la segmentación de la red y la detección basada en IA pueden identificar y bloquear la mayoría de los intentos de suplantación de identidad en la capa de red con una eficacia similar.

El reto reside en la variedad de vectores de suplantación y en la continua evolución de las técnicas de ataque. Aunque los controles técnicos como DNSSEC pueden eliminar prácticamente el envenenamiento de la caché DNS, y los marcos STIR/SHAKEN reducen la suplantación del identificador de llamadas, constantemente surgen nuevos métodos de ataque. La suplantación de GPS aumentó un 220% de 2021 a 2024 a pesar de la concienciación y las contramedidas. Los factores humanos también desempeñan un papel fundamental: ni siquiera unos controles técnicos perfectos pueden evitar que un empleado responda a una llamada de voz falsa convincente.

El objetivo realista es minimizar el riesgo, no eliminarlo. Las organizaciones deben aplicar estrategias de defensa en profundidad que combinen varias capas: protocolos de autenticación (SPF, DKIM, DMARC), controles de red (filtrado de paquetes, inspección ARP), análisis de comportamiento, formación de los empleados y capacidad de respuesta ante incidentes. Este enfoque multicapa garantiza que, aunque falle una defensa, las demás puedan detectar y detener el ataque. Las pruebas periódicas, las actualizaciones y la adaptación a las amenazas emergentes mantienen la eficacia a lo largo del tiempo. Las métricas de éxito deben centrarse en reducir los ataques exitosos, minimizar el impacto cuando se producen las brechas y mejorar los tiempos de detección y respuesta, en lugar de alcanzar una perfección imposible.

¿Qué debo hacer si sospecho de un ataque de spoofing?

La respuesta inmediata a los presuntos ataques de suplantación de identidad requiere una actuación rápida y coordinada para minimizar los daños y preservar las pruebas para la investigación. En primer lugar, desconecte de la red los sistemas afectados para evitar movimientos laterales o nuevas amenazas, pero evite apagar completamente los sistemas, ya que podría destruir la memoria volátil que contiene valiosos datos forenses. Documente todo lo observado, incluidos los encabezados de correo electrónico sospechosos, el comportamiento inusual de la red o las actividades inesperadas del sistema, tomando capturas de pantalla cuando sea posible.

Notifíquelo inmediatamente a su equipo de seguridad o al departamento de TI, proporcionando todas las pruebas documentadas y la información sobre la cronología. Si su organización carece de personal de seguridad especializado, póngase en contacto con su proveedor de servicios de seguridad gestionados o considere la posibilidad de contratar a una empresa de respuesta a incidentes. En caso de suplantación de identidad por correo electrónico, reenvíe los mensajes sospechosos con cabeceras completas a su equipo de seguridad y notifíquelo al sistema contra abusos de su proveedor de correo electrónico. Compruebe los registros de autenticación para detectar intentos de inicio de sesión inusuales o autenticaciones satisfactorias desde ubicaciones o dispositivos inesperados.

La denuncia externa refuerza la defensa colectiva contra los ataques de suplantación de identidad. Presente una denuncia ante el IC3 (Internet Crime Complaint Center) del FBI si se han producido pérdidas económicas, facilitando los detalles de la transacción y los registros de comunicación. Denuncie la suplantación de identidad telefónica a la FCC, la suplantación de identidad por correo electrónico que afecte a su dominio a los ISP y organizaciones antiabuso pertinentes, y los incidentes de suplantación de identidad por GPS a las autoridades aeronáuticas o marítimas competentes. Muchos sectores cuentan con Centros de Análisis e Intercambio de Información (ISAC) que reúnen información sobre amenazas.

Las acciones posteriores al incidente deben centrarse en reforzar las defensas y mejorar los procedimientos de respuesta a incidentes. Revise cómo el ataque eludió los controles existentes, aplique medidas de autenticación adicionales cuando sea necesario y actualice la formación de concienciación sobre seguridad para incluir ejemplos específicos del incidente. Considere la posibilidad de aplicar políticas DMARC más estrictas, desplegar herramientas de supervisión adicionales o contratar evaluaciones de seguridad de terceros para identificar otras vulnerabilidades potenciales.

¿Qué eficacia tiene DMARC contra la suplantación de identidad?

DMARC demuestra ser extremadamente eficaz contra la suplantación de identidad por correo electrónico cuando se aplica correctamente, y las organizaciones estadounidenses que utilizan políticas DMARC estrictas son testigos de cómo los índices de éxito phishing caen en picado del 68,8% al 14,2% en 2025, según un exhaustivo estudio del sector. Esta drástica reducción del 80% en los ataques exitosos demuestra el poder de DMARC para evitar la suplantación de dominios, la base de la mayoría de los ataques de suplantación de identidad basados en el correo electrónico. Sin embargo, la eficacia depende totalmente de la calidad de la implementación y de los niveles de aplicación de la política.

Los tres niveles de política DMARC ofrecen distintos niveles de protección: p=none ofrece supervisión sin bloqueo, p=quarantine envía los mensajes sospechosos a las carpetas de spam y p=reject bloquea completamente los mensajes no autenticados. Desgraciadamente, sólo el 47,7% de los dominios más importantes han implementado DMARC a cualquier nivel, con 508.269 dominios que siguen siendo vulnerables debido a políticas p=none que no impiden realmente la suplantación de identidad. Las organizaciones deben pasar de la supervisión a la aplicación para lograr una protección real.

La eficacia de DMARC radica en la combinación de la autenticación SPF y DKIM con instrucciones claras de manejo para los servidores receptores. SPF verifica los servidores remitentes, DKIM garantiza la integridad de los mensajes mediante firmas criptográficas, y DMARC los une con comprobaciones de alineación y mecanismos de notificación. Este enfoque multifactor dificulta enormemente la suplantación de identidad a los atacantes, que no pueden poner en peligro la infraestructura legítima. Los informes DMARC periódicos proporcionan visibilidad tanto de las fuentes legítimas de correo electrónico como de los intentos de suplantación, lo que permite a las organizaciones perfeccionar las políticas e identificar fuentes de envío desconocidas hasta ahora.

Existen limitaciones a pesar de los altos índices de eficacia. DMARC sólo protege contra la suplantación directa de dominio, no contra la suplantación de dominios similares o nombres para mostrar. Requiere una implementación adecuada de SPF y DKIM, que muchas organizaciones tienen dificultades para mantener en ecosistemas de correo electrónico complejos. Los remitentes de terceros, como las plataformas de marketing, deben configurarse adecuadamente para mantener la autenticación. No obstante, DMARC sigue siendo el control técnico más eficaz contra la suplantación de identidad del correo electrónico, sobre todo cuando se combina con la formación de los usuarios y capas de seguridad adicionales.

¿Cuáles son los sectores más afectados por los ataques de suplantación de identidad?

Los servicios financieros se llevan la peor parte de los ataques de suplantación de identidad, experimentando el 38% de todos los intentos de compromiso del correo electrónico empresarial en 2024-2025, con sofisticadas campañas dirigidas a todo, desde los procesos de transferencia bancaria hasta las comunicaciones con los clientes. Los bancos se enfrentan a la presión particular de los ataques de vishing mejorados por IA, con pérdidas medias de 1.400 dólares por incidente y el mayor incidente individual alcanzando los 25 millones de dólares. Las transacciones de alto valor del sector, las complejas relaciones con los proveedores y los requisitos de confianza de los clientes crean las condiciones ideales para el éxito de la suplantación de identidad.

Las organizaciones sanitarias representan el segundo sector más atacado, debido a los valiosos datos de los pacientes y a una infraestructura de seguridad a menudo obsoleta. La brecha en Change Healthcare, que afectó a 100 millones de estadounidenses, ejemplifica la vulnerabilidad del sector, en el que los proveedores de servicios médicos se enfrentan cada vez más a intentos de fraude por voz mediante inteligencia artificial, haciéndose pasar por colegas o proveedores. La advertencia pública del Centro Médico de la Universidad de Vanderbilt sobre los intentos de fraude por deepfake pone de relieve la creciente concienciación sobre estas amenazas en evolución. La combinación de sistemas vitales, complejidades de cumplimiento de la HIPAA y tecnología heredada generalizada hace que la sanidad sea especialmente susceptible a las campañas de suplantación de identidad.

Las empresas de la cadena de suministro y logística se enfrentan a amenazas cada vez mayores a medida que los atacantes reconocen el impacto en cascada de comprometer estas redes interconectadas. La pérdida de 15,5 millones de euros del Grupo Pepco demuestra cómo los ataques de suplantación de identidad aprovechan las comunicaciones y los procesos de pago de la cadena de suministro. Las empresas manufactureras, minoristas y de distribución informan de un aumento de los incidentes de compromiso de correo electrónico de proveedores y fraude de facturas a través de comunicaciones suplantadas. La dependencia del sector de las operaciones "justo a tiempo" y los complejos ecosistemas de socios ofrecen numerosas oportunidades a los agresores para introducirse en los procesos empresariales legítimos.

Las empresas tecnológicas, a pesar de su mayor concienciación en materia de seguridad, siguen siendo objetivos atractivos debido a su papel central en la infraestructura digital. El ataque a 20 paquetes npm que afectó a 2.000 millones de descargas semanales muestra cómo los ataques de suplantación de identidad contra responsables individuales pueden afectar a ecosistemas enteros. Las empresas de software, los proveedores de cloud y los vendedores de tecnología se enfrentan a intentos persistentes de comprometer sus canales de comunicación, lo que puede afectar a miles de clientes.

¿Es ilegal la suplantación de GPS?

La suplantación del GPS es inequívocamente ilegal en la mayoría de las jurisdicciones del mundo, con severas penas en caso de infracción debido a las implicaciones críticas para la seguridad de los sistemas de transporte aéreo, marítimo y terrestre. En Estados Unidos, la Comisión Federal de Comunicaciones prohíbe explícitamente la fabricación, importación, venta o uso de equipos de interferencia y suplantación del GPS en virtud de la Ley de Comunicaciones, y las infracciones conllevan multas de hasta 112.500 dólares por incidente y posibles acciones penales con penas de cárcel.

La normativa marítima y de aviación internacional considera la falsificación del GPS una grave violación de la seguridad. La Organización de Aviación Civil Internacional (OACI) clasifica la interferencia intencionada del GPS como una amenaza para la seguridad de la aviación, mientras que la Organización Marítima Internacional la considera una violación del Convenio para la Seguridad de la Vida Humana en el Mar (SOLAS). En febrero de 2024, la FAA emitió alertas de seguridad específicas sobre las amenazas de falsificación del GPS, haciendo hincapié en la naturaleza delictiva de la interferencia intencionada. Los países se coordinan regularmente a través de estos organismos internacionales para rastrear y perseguir los incidentes de falsificación del GPS que afectan al transporte comercial.

A pesar de su clara ilegalidad, los incidentes de falsificación de GPS aumentaron un 220% de 2021 a 2024, afectando a más de 1.100 vuelos diarios en agosto de 2024. Solo en la región del mar Báltico se produjeron 46.000 incidentes de interferencia de GPS entre agosto de 2023 y abril de 2024, muchos de ellos atribuidos a agentes estatales que operaban desde regiones en disputa. Aunque la persecución individual resulta difícil cuando los ataques se originan en territorios extranjeros, las naciones afectadas implementan cada vez más sistemas de detección y presión diplomática para hacer frente a la amenaza.

Las pruebas e investigaciones legítimas con GPS requieren una autorización específica de las autoridades competentes, con controles estrictos sobre la intensidad de la señal, el alcance geográfico y los requisitos de notificación. Los equipos de respuesta a emergencias y las fuerzas militares pueden utilizar la denegación del GPS en circunstancias específicas, pero la falsificación del GPS con fines civiles sigue siendo ilegal, independientemente de la intención. Las organizaciones que experimenten una suplantación del GPS deben informar inmediatamente de los incidentes a las autoridades de aviación (FAA en EE.UU.), a las autoridades marítimas en caso de impacto en embarcaciones y a las fuerzas de seguridad para su investigación y posible enjuiciamiento.

¿Cómo puede ayudar la IA a detectar los ataques de suplantación de identidad?

La inteligencia artificial alcanza un notable 80 % de precisión en la detección de sofisticados ataques de suplantación de redes 5G mediante modelos avanzados de aprendizaje automático, transformando fundamentalmente la forma en que las organizaciones identifican y responden a estas amenazas. Los sistemas de IA procesan miles de millones de eventos al mes, identificando sutiles patrones de comportamiento y anomalías que los analistas humanos nunca detectarían en tiempo real. Las redes bidireccionales LSTM (Long Short-Term Memory) destacan en el reconocimiento de patrones temporales en el tráfico de red que indican intentos de suplantación, mientras que los enfoques híbridos que combinan el aprendizaje profundo con los clasificadores Naive Bayes tradicionales proporcionan una detección robusta a través de diversos vectores de ataque.

El poder de la IA en la detección de la suplantación de identidad radica en su capacidad para establecer líneas de base de comportamiento e identificar desviaciones que sugieran identidades falsificadas. Los modelos de aprendizaje automático analizan innumerables factores simultáneamente: patrones de envío de correo electrónico, flujos de tráfico de red, secuencias de comportamiento de los usuarios y metadatos de comunicación. Cuando la cuenta de correo electrónico de un ejecutivo envía de repente mensajes con patrones lingüísticos diferentes, o el tráfico de red muestra sutiles anomalías de sincronización consistentes con la suplantación de ARP, los sistemas de IA señalan estos indicadores más rápido de lo que podría responder cualquier equipo humano. Las capacidades de procesamiento del lenguaje natural detectan sofisticados intentos de phishing que utilizan información de remitente falsa, identificando incoherencias lingüísticas incluso en mensajes generados por IA.

Las plataformas modernas basadas en IA aprenden y se adaptan continuamente a las nuevas técnicas de suplantación de identidad sin necesidad de actualizar manualmente las reglas. A medida que los atacantes evolucionan sus métodos, los modelos de aprendizaje automático ajustan automáticamente los parámetros de detección en función de los patrones observados en las redes globales de inteligencia sobre amenazas. Esta capacidad de adaptación resulta fundamental contra los ataques polimórficos, en los que las técnicas de suplantación cambian con cada iteración. Los enfoques de aprendizaje federado permiten a las organizaciones beneficiarse de la inteligencia colectiva sin compartir datos confidenciales, lo que mejora los índices de detección para todos.

Más allá de la detección, la IA permite capacidades predictivas que anticipan los ataques de suplantación de identidad antes de que se ejecuten por completo. Mediante el análisis de las actividades de reconocimiento, los intentos fallidos de autenticación y la correlación con los indicadores de amenazas globales, los sistemas de IA proporcionan una alerta temprana de las inminentes campañas de suplantación de identidad. Este enfoque proactivo permite a los equipos de seguridad reforzar las defensas, advertir a los objetivos potenciales y preparar procedimientos de respuesta a incidentes antes de que los ataques causen daños. A medida que las técnicas de suplantación de identidad se vuelven más sofisticadas con el contenido generado por IA, la defensa potenciada por IA representa el único enfoque escalable para mantener la paridad de seguridad con los atacantes.

¿En qué consiste un ataque de suplantación de direcciones IP?

Un ataque de suplantación de direcciones IP consiste en falsificar la dirección IP de origen en los paquetes de red para que el tráfico parezca provenir de un sistema de confianza. Los atacantes utilizan la suplantación de IP para ocultar su verdadera ubicación, eludir los controles de acceso o amplificar los ataques distribuidos de denegación de servicio (DDoS) mediante reflexión. Dado que el protocolo IP no autentica el origen de los paquetes, el tráfico suplantado puede atravesar las redes sin ser detectado, a menos que se apliquen inspecciones adicionales y análisis de comportamiento.

¿Cuáles son los diferentes tipos de ataques de suplantación de identidad?

Los ataques de suplantación de identidad incluyen la suplantación de identidad por correo electrónico, la suplantación de identidad IP, la suplantación de identidad DNS, la suplantación de identidad ARP, la suplantación de identidad del identificador de llamadas y de voz, la suplantación de identidad de sitios web, la suplantación de identidad SMS y la suplantación de identidad GPS. Cada tipo se dirige a un mecanismo de confianza diferente, desde protocolos de comunicación hasta procesos de verificación humana. Aunque las técnicas de ataque modernas varían, todos los ataques de suplantación se basan en la imitación para eludir las defensas y permitir otras actividades maliciosas, como el robo de credenciales, el fraude o el compromiso del sistema.