Caza de amenazas: El enfoque de seguridad proactivo que detiene los ataques antes de que causen daños

Información clave

- Los atacantes modernos dependen en gran medida de técnicas de «vivir de la tierra», lo que hace que la búsqueda de amenazas basada en el comportamiento sea esencial (SANS 2025).

- La infracción media permanece sin detectar durante 181 días, lo que aumenta el tiempo de permanencia del atacante y el impacto (IBM 2025).

- La búsqueda eficaz de amenazas valida el alcance y la intención utilizando metadatos conservados en lugar de alertas aisladas.

- La búsqueda moderna de amenazas es continua, no episódica, lo que refleja cómo los ataques evolucionan gradualmente con el tiempo.

La búsqueda de amenazas ha cambiado a medida que los atacantes han cambiado. Los adversarios modernos ya no dependen de malware ruidoso malware exploits de un solo punto. Se mueven silenciosamente a través de redes, cloud , aplicaciones SaaS y sistemas de identidad, a menudo mezclándose con la actividad normal. Este cambio ha impulsado la búsqueda de amenazas más allá de los ejercicios manuales y con gran cantidad de consultas hacia flujos de trabajo basados en señales de comportamiento, visibilidad entre dominios y validación rápida.

Los equipos de seguridad se enfrentan a una realidad preocupante. Según el informe «2025 Cost of a Data Breach Report» de IBM, los ciberataques permanecen sin detectar una media de 181 días. Durante ese tiempo, los atacantes se mueven lateralmente, acceden a datos confidenciales y establecen una persistencia que se vuelve más difícil de eliminar cuanto más tiempo pasa sin ser detectada. Las herramientas de seguridad tradicionales siguen detectando las amenazas conocidas, pero los actores sofisticados diseñan deliberadamente ataques para evadir la detección automatizada. Para cerrar esta brecha se requiere un enfoque proactivo, en el que los defensores busquen activamente el comportamiento de los atacantes en lugar de esperar a recibir alertas.

En este entorno, la búsqueda de amenazas es importante porque proporciona a los equipos de seguridad una forma repetible de comprender las actividades sospechosas en su contexto. Hunters determinar dónde se inició un ataque, identificar al paciente cero y confirmar si el comportamiento es aislado o forma parte de una campaña más amplia. En lugar de reaccionar a alertas individuales, los equipos ganan confianza para evaluar los incidentes con precisión y responder antes de que los atacantes alcancen sus objetivos.

La caza de amenazas transforma este modelo de seguridad reactivo en una disciplina proactiva. En lugar de confiar únicamente en los sistemas automatizados de detección de amenazas, los analistas cualificados buscan activamente adversarios ocultos mediante investigaciones basadas en hipótesis y análisis del comportamiento. Los resultados hablan por sí solos: las organizaciones con programas maduros de detección de amenazas reducen su tiempo medio de detección de meses a horas, previniendo brechas catastróficas antes de que se produzcan daños significativos. Según el estudio SANS 2024, el 51% de las empresas mantienen programas de detección activos, por lo que este enfoque proactivo ha pasado de ser una capacidad avanzada a una función de seguridad esencial.

¿Qué es la caza de amenazas?

La búsqueda de amenazas es la práctica proactiva de rastrear redes, terminales y conjuntos de datos para detectar y aislar amenazas avanzadas que eluden las soluciones de seguridad existentes. A diferencia de las herramientas de seguridad automatizadas que se basan en firmas conocidas y reglas predefinidas, la búsqueda de amenazas asume que los adversarios ya están presentes en el entorno y busca activamente pruebas de sus actividades. Este proceso impulsado por humanos combina experiencia técnica, inteligencia sobre amenazas y análisis de comportamiento para descubrir ataques sofisticados que los controles de seguridad tradicionales pasan por alto. La caza de amenazas moderna se basa cada vez más en los metadatos. Los analistas se basan en cloud conservados de la red y cloud para validar rápidamente los comportamientos sospechosos, determinar qué sistemas se comunicaron con un dominio y confirmar si la actividad indica comando y control, movimiento lateral o almacenamiento de datos. Este enfoque reduce la dependencia de las consultas manuales y acorta el tiempo de confirmación.

El auge de la caza de amenazas refleja un cambio fundamental en la filosofía de la seguridad. En lugar de construir muros más altos y esperar que los atacantes se queden fuera, las organizaciones operan ahora con la mentalidad de "asumir la brecha". Este enfoque reconoce que los adversarios decididos -especialmente las amenazas persistentes avanzadas-acabarán penetrando las defensas del perímetro. La cuestión no es si un ataque tendrá éxito, sino con qué rapidez pueden los defensores encontrar y eliminar las amenazas que ya han conseguido acceder.

La terminología crítica define la disciplina. La caza basada en hipótesis parte de suposiciones fundamentadas sobre los posibles comportamientos de los atacantes y, a continuación, investiga los datos para demostrar o refutar estas teorías. La caza basada en TTP se centra en tácticas, técnicas y procedimientos documentados en marcos como MITRE ATT&CK. El análisis del comportamiento examina patrones y anomalías que indican actividad maliciosa, incluso cuando no hay malware presente. Estas metodologías trabajan juntas para revelar amenazas que los sistemas automatizados pasan por alto.

El impacto de la caza proactiva es medible y significativo. Las organizaciones con programas maduros detectan las brechas en horas o días, en lugar de la media del sector de 181 días. Esta drástica reducción del tiempo de permanencia limita la exposición de los datos, impide el movimiento lateral y minimiza los costes de recuperación. A medida que los ataques se vuelven más sofisticados y el 81% de las intrusiones se producen ahora sin malware, la capacidad de cazar basándose en comportamientos en lugar de firmas se vuelve esencial para las operaciones de seguridad modernas.

Cacería y detección de amenazas: principales diferencias

Aunque tanto la caza como la detección de amenazas pretenden identificar incidentes de seguridad, funcionan mediante mecanismos y filosofías fundamentalmente diferentes. La detección de amenazas se basa en sistemas automatizados, reglas predefinidas e indicadores de peligro conocidos para generar alertas cuando la actividad sospechosa coincide con patrones establecidos. Estos sistemas reactivos destacan en la captura de amenazas conocidas, pero tienen dificultades con los nuevos ataques, los exploits zero-day y las técnicas de supervivencia que se mezclan con las operaciones normales.

La caza de amenazas, por el contrario, es una actividad proactiva dirigida por humanos que busca amenazas sin esperar a recibir alertas. Hunters formulan hipótesis sobre los posibles comportamientos de los atacantes y, a continuación, investigan los datos para descubrir pruebas de compromiso. Este enfoque descubre amenazas desconocidas, identifica lagunas en la cobertura de detección y revela patrones de ataque que los sistemas automatizados pasan por alto. Mientras que la detección pregunta "¿ha ocurrido algo malo?", la caza pregunta "¿qué desconocemos de nuestro entorno?".

La búsqueda de amenazas puede comenzar con o sin alertas. Los equipos pueden comenzar con una señal de alta prioridad que requiera un análisis más detallado, o realizar búsquedas proactivas en los metadatos para encontrar patrones que aún no hayan activado la detección. La diferencia no radica en si existe una alerta, sino en si el flujo de trabajo se centra en confirmar el alcance, la intención y la exposición en todo el entorno.

¿Cómo funciona la búsqueda de amenazas?

La búsqueda de amenazas ya no se centra en consultar manualmente los registros sin procesar. Hoy en día, se centra en validar comportamientos sospechosos de forma rápida y segura utilizando señales de comportamiento, metadatos conservados y contexto entre dominios. En lugar de empezar desde cero, los analistas comienzan con actividades que ya sugieren un comportamiento de atacante y trabajan para comprender qué sucedió, cuándo comenzó y hasta dónde se extendió.

Los flujos de trabajo de caza modernos están diseñados para reducir la fricción y acelerar la toma de decisiones. Los analistas pasan de los clientes potenciales priorizados a un contexto listo para la investigación, revisando el comportamiento en los entornos de red, identidad, cloud y SaaS sin tener que cambiar entre herramientas desconectadas. El objetivo no es generar más alertas, sino responder con confianza a preguntas críticas sobre el alcance, la progresión y el riesgo.

MITRE ATT&CK un papel clave en este proceso al proporcionar un modelo de comportamiento compartido para comprender las técnicas de los atacantes. Hunters las tácticas y técnicas de ATT&CK para enmarcar las investigaciones, razonar sobre la intención de los atacantes y conectar comportamientos que, de otro modo, podrían parecer inconexos. Esto aleja la caza de las firmas y la orienta hacia la comprensión de cómo se desarrollan los ataques a lo largo del tiempo.

¿Cómo descubre la búsqueda de amenazas el comportamiento oculto de los atacantes?

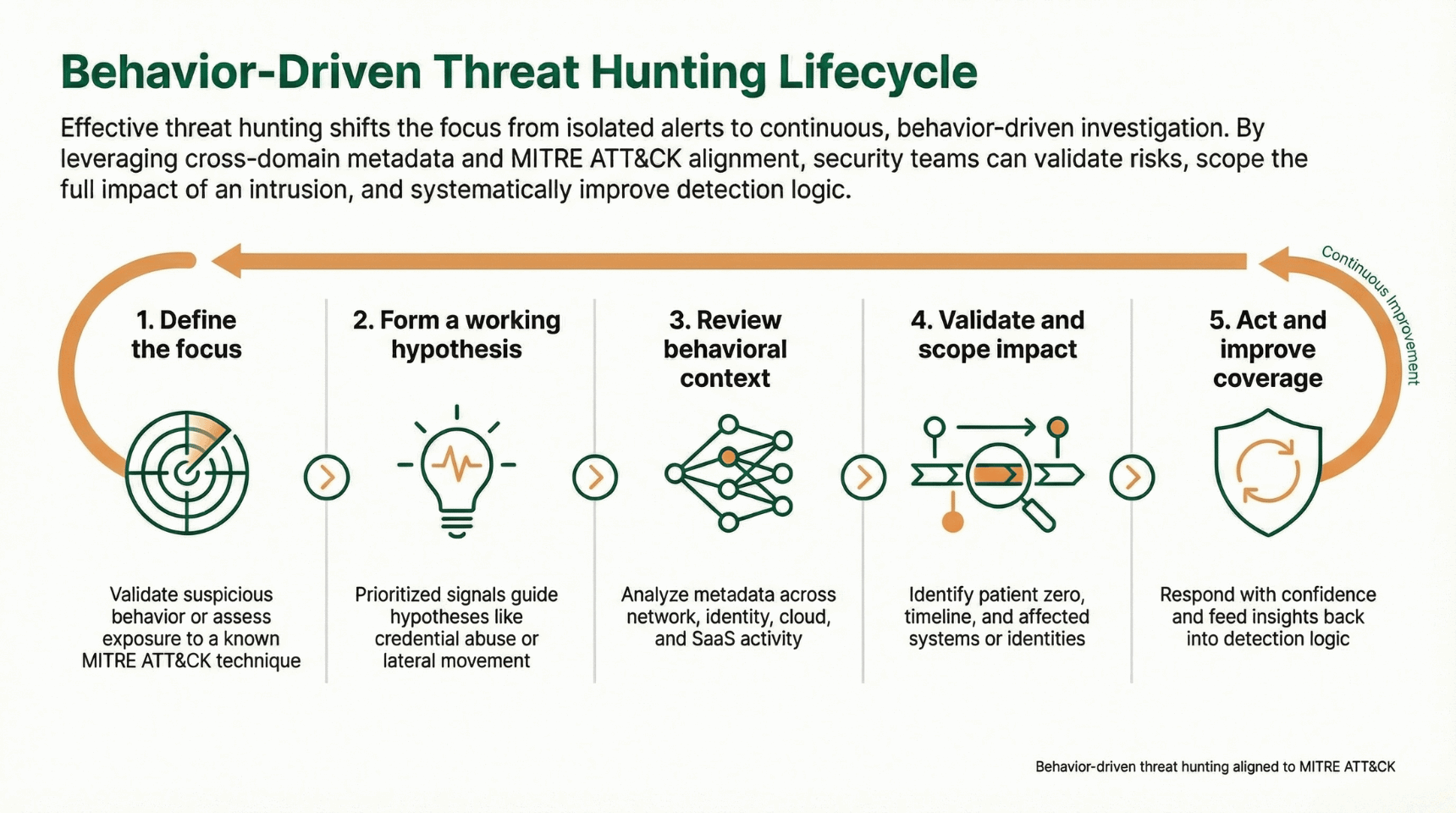

La búsqueda eficaz de amenazas sigue un proceso repetible diseñado para validar el riesgo, evaluar el alcance del impacto y respaldar decisiones de respuesta seguras.

A alto nivel, la búsqueda eficaz de amenazas sigue un proceso repetible:

Defina el enfoque

- Establezca un objetivo claro, como validar comportamientos sospechosos, investigar una señal de alto riesgo o evaluar la exposición a una MITRE ATT&CK conocida.

- Limita la búsqueda por entorno, identidad, sistema o intervalo de tiempo para que el análisis sea preciso.

Formular una hipótesis de trabajo.

- Cree una hipótesis comprobable sobre el comportamiento del atacante, como el uso indebido de credenciales, el movimiento lateral o la exfiltración de datos.

- En los entornos modernos, las hipótesis se basan en señales priorizadas, no en conjeturas manuales.

Revisar el contexto conductual

- Examine los metadatos del tráfico de red, la actividad de identidades, cloud y el uso de SaaS.

- Busque patrones que abarquen las tácticas de ATT&CK en lugar de tratar los eventos de forma aislada.

Validar y evaluar el impacto.

- Utilice datos históricos para identificar al paciente cero, determinar cuándo comenzó la actividad y confirmar si otros sistemas o identidades se han visto afectados.

- Este paso distingue las anomalías benignas de la actividad de ataques coordinados.

Actuar y mejorar la cobertura

- Utilice los resultados confirmados para orientar las medidas de respuesta con confianza.

- Incorporar la información obtenida a la lógica de detección para mejorar la visibilidad futura y reducir el tiempo de investigación.

Cada caza refuerza la comprensión de la organización sobre el comportamiento normal, las técnicas de los atacantes y las lagunas en la detección. Con el tiempo, esto se traduce en investigaciones más rápidas, decisiones más seguras y una postura de seguridad más resistente basada en el comportamiento real de los atacantes, en lugar de en suposiciones estáticas.

El proceso de caza de amenazas paso a paso

Hoy en día, la búsqueda de amenazas no consiste tanto en elaborar consultas perfectas como en generar rápidamente confianza en lo que está sucediendo en todo el entorno. Un proceso estructurado ayuda a los analistas a pasar de la sospecha a la confirmación sin perder tiempo ni contexto, al tiempo que se mantiene repetible en todos los equipos.

Comience con un cliente potencial prioritario.

- Comience con actividades que ya indiquen un riesgo, como comportamientos señalados por la IA, hosts de alto riesgo, movimientos de datos inusuales o dominios externos sospechosos.

- Esto permite que las búsquedas se centren en la posible progresión del atacante, en lugar de realizar búsquedas manuales amplias.

Revisar metadatos inmediatos

- Acceda directamente a los metadatos DNS, SMB, SSL/TLS y de protocolo vinculados a la actividad.

- Esto proporciona una rápida visibilidad de lo que ha ocurrido sin necesidad de realizar consultas complejas ni esperar a que se produzcan nuevas detecciones.

Analizar el entorno

- Comprueba si el comportamiento es aislado o aparece en otros lugares del entorno.

- Identificar todos los sistemas afectados ayuda a determinar la propagación y localizar al posible paciente cero.

Validar con un filtrado más profundo

- Aplica filtros más profundos en la red, la identidad y cloud para confirmar la intención.

- Este paso separa la actividad administrativa benigna del comando y control, el movimiento lateral o la preparación de datos.

Confirmar la línea de tiempo con el historial conservado.

- Revise los últimos 30 días o más utilizando los metadatos conservados para ver cuándo comenzó la actividad y cuánto tiempo duró.

- El contexto histórico confirma el verdadero alcance y revela si hubo activos adicionales involucrados.

Actúa con confianza.

- Responder una vez que el comportamiento y el alcance estén completamente validados.

- La contención y la remediación se basan en la actividad confirmada del atacante, no en suposiciones o alertas parciales.

Este enfoque convierte la búsqueda de amenazas en un flujo de trabajo continuo y basado en la confianza. Cada investigación mejora la comprensión del entorno, agudiza la cobertura de detección y reduce el tiempo que los atacantes pueden operar sin ser detectados.

Descubra cómo funciona en la práctica la búsqueda de amenazas moderna.

Observe cómo los equipos de seguridad utilizan metadatos basados en IA, historiales conservados y visibilidad entre dominios para pasar de la sospecha a la confirmación, sin depender de consultas manuales ni herramientas aisladas.

Técnicas esenciales de caza de amenazas

La caza moderna de amenazas emplea diversas técnicas para descubrir amenazas ocultas en entornos informáticos complejos. Estas metodologías se adaptan a diferentes tipos de datos, patrones de ataque y contextos organizativos, al tiempo que se centran en los comportamientos de los adversarios en lugar de en indicadores estáticos.

El análisis de referencia establece patrones de comportamiento normales para usuarios, sistemas y aplicaciones, y a continuación identifica desviaciones que sugieren un riesgo. Hunters perfilan los tiempos típicos de inicio de sesión, los volúmenes de transferencia de datos y las ejecuciones de procesos para detectar anomalías como accesos fuera de horario o movimientos de datos inusuales. Esta técnica destaca en la detección de amenazas internas y credenciales comprometidas en las que los atacantes intentan mezclarse con la actividad legítima.

El análisis de frecuencias examina las tasas de ocurrencia de eventos específicos para identificar valores atípicos y comportamientos poco frecuentes que suelen asociarse a ataques. Al analizar las frecuencias de creación de procesos, los patrones de conexión a la red o los intentos de autenticación, los cazadores detectan actividades maliciosas que se producen con demasiada frecuencia (ataques automatizados) o con muy poca frecuencia (mecanismos de persistencia sigilosos) en comparación con las operaciones normales.

El recuento de pilas consiste en analizar las relaciones entre procesos y las cadenas de ejecución para identificar relaciones sospechosas entre padres e hijos. Los programas legítimos siguen patrones de ejecución predecibles, mientras que los atacantes suelen utilizar árboles de procesos inusuales para evadir las defensas. Hunters examinan la genealogía de los procesos para encontrar anomalías como Microsoft Word generando PowerShell o procesos del sistema con padres inesperados.

Las técnicas de agrupación y aprendizaje automático agrupan comportamientos similares e identifican valores atípicos que representan amenazas potenciales. Los algoritmos de aprendizaje no supervisado detectan patrones de ataque previamente desconocidos mediante la identificación de actividades que no coinciden con los grupos establecidos. Estas técnicas avanzadas se adaptan a conjuntos de datos masivos y descubren indicadores de ataque sutiles que los analistas humanos podrían pasar por alto.

El análisis de la línea de tiempo reconstruye las secuencias de eventos para comprender la progresión y el alcance del ataque. Al correlacionar las actividades en múltiples sistemas y fuentes de datos, los cazadores reconstruyen la narrativa completa del ataque, desde el compromiso inicial hasta la filtración de datos. Esta técnica revela patrones de movimiento lateral y ayuda a determinar el impacto y la atribución del ataque.

El marco PEAK (Prepare, Execute, Act, Knowledge) proporciona una estructura adicional para las operaciones de caza. Esta metodología hace hincapié en la preparación mediante el modelado de amenazas, la ejecución sistemática utilizando procedimientos definidos, la acción inmediata sobre los hallazgos y la gestión del conocimiento para mejorar futuras cacerías. Las organizaciones que aplican PEAK informan de un descubrimiento de amenazas un 45% más rápido y de una calidad de búsqueda más coherente entre los miembros del equipo.

Tipos de amenazas cazadas

Los entornos de amenazas modernos exigen la caza de diversas categorías de ataques, cada una de las cuales requiere técnicas especializadas y áreas de interés. El drástico cambio hacia los ataques de tipo "vivir fuera del terreno" modifica fundamentalmente las prioridades de la caza, ya que CrowdStrike informa de que el 81% de las intrusiones malware. Esta evolución obliga a los cazadores a centrarse en patrones de comportamiento más que en los indicadores tradicionales basados en archivos.

Los entornos Cloud presentan retos de caza únicos, con un aumento del 136 % de las intrusiones cloud durante 2025. Los agresores aprovechan cubos de almacenamiento mal configurados, abusan de servicios legítimos cloud nube para el mando y control, y utilizan claves API para la persistencia. Hunters deben comprender las técnicas de ataque cloud, como el secuestro de recursos, el abuso de funciones sin servidor y las fugas de contenedores. La naturaleza efímera de los recursos de cloud requiere una supervisión continua y técnicas especializadas adaptadas a la infraestructura de autoescalado.

Las amenazas internas y el abuso de credenciales representan riesgos persistentes que requieren enfoques de caza de comportamientos. Las amenazas internas maliciosas aprovechan el acceso legítimo, lo que hace que la detección por medios tradicionales sea casi imposible. Hunters analizan los patrones de comportamiento de los usuarios, las anomalías en el acceso a los datos y los intentos de escalada de privilegios para identificar posibles actividades internas. Las credenciales comprometidas permiten a los atacantes externos hacerse pasar por usuarios legítimos, lo que requiere la correlación de patrones de autenticación, escenarios de viajes imposibles y patrones de acceso inusuales a los sistemas expuestos.

Los ataques a la cadena de suministro se han convertido en un foco de caza crítico tras las graves violaciones que han afectado a miles de organizaciones. Los atacantes atacan a proveedores de software, proveedores de servicios gestionados y proveedores de tecnología para acceder a varias víctimas simultáneamente. Hunters deben examinar las conexiones de terceros, validar la integridad del software y vigilar los indicadores de compromiso ascendente. El informe Trellix Intelligence Report documentó 540.974 detecciones de APT entre abril y septiembre de 2025, y los ataques a la cadena de suministro representan un porcentaje cada vez mayor.

Las amenazas generadas por IA plantean nuevos retos de caza, ya que los agresores emplean el aprendizaje automático para el reconocimiento automatizado, el phishing personalizado y el malware adaptable. Ejemplos como XenWare demuestran la capacidad de la IA para generar código polimórfico que elude la detección de firmas. Hunters deben desarrollar nuevas técnicas para identificar el contenido generado por IA, detectar patrones de ataque automatizados y reconocer los intentos de ingeniería social generados por máquinas. La rápida evolución de las capacidades de la IA exige una adaptación continua de las metodologías de caza.

El sector de las telecomunicaciones se enfrenta a una presión especial, ya que el 73,4 % de las organizaciones informaron de ataques dirigidos en 2025. Las organizaciones sanitarias se enfrentan a campañas de ransomware que aprovechan las vulnerabilidades de los dispositivos médicos y atacan los datos de los pacientes. Los servicios financieros luchan contra sofisticados esquemas de fraude que utilizan identidades sintéticas e ingeniería social impulsada por IA. Cada vertical requiere enfoques de caza a medida que aborden las amenazas específicas de la industria y los requisitos de cumplimiento.

Técnicas de caza de Malware

A pesar de la prevalencia de ataques malware, malware sigue siendo fundamental, ya que los actores más sofisticados despliegan herramientas personalizadas para objetivos específicos. La caza moderna de malware trasciende la detección basada en firmas y se centra en indicadores de comportamiento, patrones de red y anomalías del sistema que revelan código malicioso independientemente de las técnicas de ofuscación.

El malware sin archivos opera completamente en memoria, sin dejar artefactos tradicionales para la detección basada en firmas. Hunters examinan la memoria del proceso, las modificaciones del registro y la actividad de Windows Management Instrumentation (WMI) para identificar estas amenazas. El registro de PowerShell, la auditoría de la línea de comandos y el análisis de bloques de secuencias de comandos revelan secuencias de comandos maliciosas que se ejecutan sin tocar el disco. El análisis avanzado de la memoria persistente descubre código inyectado, inyección reflexiva de DLL y técnicas de vaciado de procesos.

La detección de ransomware requiere enfoques de caza de varios niveles, dado el devastador impacto de los ataques exitosos. Hunters vigilan las actividades precursoras, como el escaneado de la red, la enumeración de cuentas y el aumento de privilegios, que preceden a los eventos de cifrado. El análisis del sistema de archivos identifica las modificaciones masivas de archivos, los cambios de entropía que indican cifrado y las eliminaciones de instantáneas. El análisis del tráfico de red revela las comunicaciones de mando y control y el almacenamiento de datos. La familia de ransomware ALPHV/BlackCat demuestra la evolución hacia variantes dirigidas a Linux y cloud que requieren una cobertura de caza ampliada.

malware polimórfico y metamórfico desafía la detección tradicional mediante la mutación constante. Hunters emplean hash difuso, agrupación por comportamientos y análisis de similitud de códigos para identificar variantes. Los modelos de aprendizaje automático entrenados en familias de malware detectan nuevas variantes basándose en patrones de comportamiento y no en firmas estáticas. El aislamiento de archivos sospechosos y el análisis de rastros de ejecución revelan la verdadera funcionalidad oculta bajo capas de ofuscación.

La caza de malware basada en redes examina los patrones de comunicación en busca de indicadores de mando y control. Las balizas periódicas, los túneles DNS y los canales cifrados hacia destinos sospechosos indican posibles infecciones. Hunters analizan los datos de flujo de red en busca de transferencias de datos inusuales, examinan las anomalías en los certificados y vigilan las infraestructuras maliciosas conocidas. El cambio al tráfico cifrado requiere capacidades de inspección SSL/TLS y análisis del comportamiento de los flujos cifrados.

Herramientas y plataformas para la caza de amenazas

La pila tecnológica de caza de amenazas ha evolucionado drásticamente para hacer frente a la sofisticación de los ataques modernos y a los requisitos de escala. Las organizaciones ahora despliegan plataformas integradas que combinan la detección y respuesta de puntos finales (EDR), la detección y respuesta de redes y las capacidades de seguridadcloud para proporcionar una visibilidad completa en entornos híbridos. La selección de la herramienta adecuada afecta significativamente a la eficacia de la caza, con el 47% de las organizaciones planeando implementar IA y aprendizaje automático para hacer frente a la creciente complejidad de las amenazas según la investigación SANS 2024.

Las plataformas SIEM proporcionan capacidades básicas para la detección de amenazas mediante la agregación, correlación y búsqueda de registros. Las soluciones SIEM modernas, como Microsoft Sentinel, incorporan aprendizaje automático para la detección de anomalías y la caza automatizada de amenazas. Estas plataformas destacan en la visibilidad entre dominios y los informes de cumplimiento, pero pueden tener problemas con los volúmenes de datos y los análisis especializados necesarios para la caza avanzada. Las organizaciones suelen aumentar SIEM con herramientas de caza especializadas para capacidades de investigación más profundas, a menudo implementando estrategias de optimización SIEM para mejorar la precisión de la detección.

Las plataformas EDR han revolucionado la caza basada en endpoints al proporcionar una visibilidad profunda de la ejecución de procesos, los cambios en el sistema de archivos y las conexiones de red a nivel de host. Soluciones como CrowdStrike Falcon y Microsoft Defender for Endpoint permiten a los cazadores consultar datos históricos de los endpoints, investigar comportamientos sospechosos y responder a las amenazas de forma remota. La caza de amenazas EDR aprovecha la telemetría detallada para descubrir técnicas de ataque como la inyección de procesos, el movimiento lateral y los mecanismos de persistencia. Los datos granulares que proporcionan estas plataformas permiten reconstruir con precisión la cronología de los ataques.

Las plataformas de detección y respuesta ampliadas (XDR) unifican la telemetría de seguridad en puntos finales, redes, cargas de trabajo cloud y sistemas de correo electrónico. Este enfoque holístico permite a los cazadores correlacionar actividades en varios dominios sin cambiar de herramienta. Las soluciones XDR automatizan los pasos iniciales de la investigación, sacan a la luz las búsquedas de alta prioridad mediante análisis basados en IA y proporcionan capacidades de respuesta unificadas. La integración reduce la proliferación de herramientas y acelera las operaciones de búsqueda mediante flujos de trabajo centralizados.

Las plataformas de detección y respuesta de red analizan el tráfico de red para identificar amenazas que las herramientas de endpoint pasan por alto. Al examinar el tráfico de este a oeste, las comunicaciones cifradas y las anomalías en los protocolos, las soluciones de NDR detectan movimientos laterales, filtración de datos y actividades de mando y control. Las plataformas NDR avanzadas emplean el aprendizaje automático para establecer líneas de base de comportamiento e identificar desviaciones que indiquen un peligro. La capacidad de analizar metadatos de red a escala permite la búsqueda en grandes empresas sin afectar al rendimiento.

La caza Cloud requiere herramientas especializadas adaptadas a infraestructuras efímeras y entornos basados en API. Las herramientas de gestión de la postura de seguridad Cloud (CSPM) identifican los errores de configuración y las infracciones de cumplimiento que aprovechan los atacantes. Las plataformas de protección de cargas de trabajo Cloud nube (CWPP) proporcionan seguridad en tiempo de ejecución y supervisión del comportamiento para contenedores y funciones sin servidor. Las herramientas nativas de los proveedores de cloud , como AWS GuardDuty y Azure Sentinel, ofrecen detección integrada de amenazas aprovechando la telemetría cloud. La naturaleza distribuida de la infraestructura cloud exige herramientas que escalen elásticamente y proporcionen visibilidad unificada a través de múltiples proveedores de cloud .

Comparación de soluciones de caza de amenazas

Para seleccionar las soluciones de detección de amenazas adecuadas es necesario evaluar las capacidades en función de las necesidades de la organización, el panorama de las amenazas y la madurez operativa. El siguiente marco ayuda a las organizaciones a evaluar y comparar plataformas de caza en dimensiones críticas.

Los criterios de evaluación de las plataformas deben dar prioridad a la cobertura de los datos, las capacidades de consulta y las opciones de integración. Las soluciones eficaces ofrecen una recopilación telemétrica exhaustiva, lenguajes de consulta intuitivos para la comprobación de hipótesis y API sólidas para la automatización. La escalabilidad es fundamental a medida que el volumen de datos crece exponencialmente. Los parámetros de rendimiento deben incluir la velocidad de consulta de datos históricos, la capacidad de análisis en tiempo real y la compatibilidad con usuarios simultáneos.

Las capacidades de integración determinan la eficacia de la plataforma dentro de las arquitecturas de seguridad existentes. Las integraciones nativas con fuentes de inteligencia sobre amenazas permiten una caza proactiva basada en indicadores emergentes. La conectividad de la plataforma SOAR automatiza las acciones de respuesta basadas en los descubrimientos de la caza. La integración de la gestión de casos garantiza un traspaso fluido entre los cazadores y el personal de respuesta a incidentes. La plataformaVectra AI ejemplifica los enfoques integrados, combinando la detección de redes, endpoints e identidades con la priorización basada en IA.

Los costes no se limitan a las licencias, sino que incluyen la infraestructura, la formación y los gastos operativos. Las soluciones de código abierto, como HELK, ofrecen plataformas de caza capaces, pero requieren una experiencia y un mantenimiento considerables. Las plataformas comerciales ofrecen servicios gestionados y asistencia, pero a precios más elevados. Las organizaciones deben sopesar las capacidades con el coste total de propiedad, teniendo en cuenta tanto las necesidades inmediatas como los requisitos de escalabilidad a largo plazo.

Capacidades de caza de amenazas EDR

Las plataformas EDR se han convertido en indispensables para la caza de amenazas, ya que proporcionan una visibilidad sin precedentes de las actividades de los endpoints, que constituyen la mayor parte de las superficies de ataque. Estas soluciones capturan telemetría detallada sobre cada ejecución de proceso, modificación de archivo, cambio de registro y conexión de red, creando ricos conjuntos de datos para las operaciones de caza. La granularidad de los datos permite a los cazadores detectar técnicas sofisticadas como la inyección de procesos, la escalada de privilegios y los ataques en vivo que los antivirus tradicionales pasan por alto.

Las modernas funciones de búsqueda de EDR se centran en lenguajes de consulta flexibles que permiten investigaciones complejas de datos históricos. Hunters construyen consultas para identificar patrones de ataque específicos, como secuencias de comandos PowerShell que descargan contenido de fuentes externas o relaciones inusuales entre procesos padre-hijo que indican explotación. Las plataformas avanzadas admiten la integración de inteligencia sobre amenazas, buscando automáticamente indicadores en todos los puntos finales gestionados. Los análisis de flujo en tiempo real identifican comportamientos sospechosos a medida que se producen, lo que permite una investigación inmediata antes de que los atacantes alcancen sus objetivos.

Los motores de análisis de comportamiento de las plataformas EDR establecen líneas de base para la actividad normal de los endpoints y detectan las desviaciones que sugieren un peligro. Los modelos de aprendizaje automático identifican el malware desconocido basándose en características de ejecución más que en firmas. Estas capacidades resultan esenciales dado que el 81% de los ataques utilizan ahora herramientas legítimas y técnicas malware. Las plataformas EDR también ofrecen visualización de la cadena de ataque, mostrando la secuencia completa de eventos desde el compromiso inicial hasta el movimiento lateral y el acceso a los datos.

Las capacidades de respuesta integradas con la caza EDR aceleran la mitigación de amenazas. Tras descubrir las amenazas, los cazadores pueden aislar inmediatamente los endpoints afectados, terminar los procesos maliciosos y eliminar los mecanismos de persistencia. Las funciones de investigación remota permiten realizar análisis forenses detallados sin necesidad de acceder físicamente a los terminales. Algunas plataformas ofrecen guías de respuesta automatizadas que ejecutan acciones predefinidas basadas en los descubrimientos de la caza, reduciendo el tiempo medio de respuesta de horas a minutos.

La protección de cargas de trabajo Cloud amplía la búsqueda de EDR a máquinas virtuales, contenedores y entornos sin servidor. Estas variantes especializadas de EDR abordan retos únicos de cloud , como la deriva de contenedores, el escalado automático y la infraestructura efímera. La integración con las API de los proveedores de cloud permite la búsqueda en los planos de control cloud , identificando los ataques que aprovechan los servicios y permisos cloud. A medida que las organizaciones adoptan arquitecturas híbridas, la cobertura unificada de EDR en los endpoints locales y cloud nube se convierte en esencial para la detección integral de amenazas.

Detección y prevención de ataques mediante la caza de amenazas

La caza proactiva de amenazas reduce drásticamente el ciclo de vida de las infracciones, de la media actual de 241 días según la investigación de IBM para 2025 a menos de 24 horas para las organizaciones con programas maduros. Esta aceleración impide a los atacantes alcanzar objetivos como la filtración de datos, el despliegue de ransomware o el establecimiento de acceso persistente. La clave reside en la comprobación continua de hipótesis que asumen el compromiso en lugar de esperar a indicadores obvios.

La formación de hipótesis mediante inteligencia sobre amenazas transforma los datos abstractos sobre amenazas en misiones de caza procesables. Hunters analizan los perfiles de los actores de las amenazas, los indicadores de las campañas y las técnicas de ataque para desarrollar hipótesis específicas sobre posibles amenazas. Por ejemplo, la información sobre un agente de amenazas que ataca el sector de las telecomunicaciones utilizando técnicas específicas de PowerShell impulsa la búsqueda de esos comportamientos exactos. Este enfoque basado en la inteligencia centra los esfuerzos de búsqueda en las amenazas más probables e impactantes a las que se enfrenta la organización.

El análisis del comportamiento revoluciona la detección de amenazas al identificar anomalías sin depender de firmas conocidas. Los algoritmos de aprendizaje automático establecen líneas de base para el comportamiento de los usuarios, las operaciones del sistema y los patrones de tráfico de la red. Las desviaciones de estas líneas de base -como tiempos de inicio de sesión inusuales, patrones de acceso a datos anormales o conexiones de red atípicas- desencadenan la investigación. Este enfoque detecta amenazas internas, credenciales comprometidas y exploits zero-day cero que las herramientas basadas en firmas pasan por alto. Las plataformas avanzadas correlacionan comportamientos en múltiples dominios para reducir los falsos positivos y detectar amenazas de alta fiabilidad.

Las capacidades de respuesta y contención automatizadas multiplican el valor de los descubrimientos de caza. Una vez confirmadas las amenazas, los flujos de trabajo automatizados aíslan inmediatamente los sistemas afectados, desactivan las cuentas comprometidas y bloquean la infraestructura maliciosa. Esta rápida respuesta impide el movimiento lateral y limita el impacto de la brecha. La integración entre las plataformas de detección y las herramientas de orquestación de la seguridad permite escenarios de respuesta complejos, como la recopilación automática de pruebas, la notificación a las partes interesadas y la verificación de la corrección. Las organizaciones informan de una reducción del 78% en el tiempo de respuesta a incidentes gracias a la automatización activada por la caza.

Los resultados preventivos de la caza de amenazas van más allá de la mitigación inmediata de las mismas. Cada cacería mejora la postura general de seguridad al identificar lagunas de detección, validar los controles de seguridad y perfeccionar los procedimientos de respuesta. Los descubrimientos de la caza alimentan los ciclos de mejora continua, y las lecciones aprendidas refuerzan las defensas contra ataques similares. Las organizaciones con programas de caza maduros registran un 60% menos de violaciones con éxito y una reducción del 85% en los costes de las violaciones en comparación con los enfoques exclusivamente reactivos.

Ejemplos reales demuestran el impacto de la caza. La filtración de Change Healthcare, que afectó a millones de pacientes, podría haberse evitado mediante una búsqueda proactiva de los indicadores iniciales de peligro, que permanecieron sin detectar durante semanas. Los proveedores de telecomunicaciones que se enfrentan a ataques selectivos de agentes estatales utilizan la caza continua para identificar y eliminar las amenazas antes de que la infraestructura crítica se vea comprometida. Las instituciones financieras emplean operaciones de caza 24 horas al día, 7 días a la semana, para detectar tramas de fraude y evitar pérdidas multimillonarias.

Mejores prácticas de caza proactiva de amenazas

La implantación de una caza proactiva eficaz requiere metodologías estructuradas, personal cualificado y un perfeccionamiento continuo basado en los resultados. Estas mejores prácticas, derivadas de programas de éxito en distintos sectores, maximizan la eficacia de la caza al tiempo que mantienen la eficiencia operativa.

- Establezca prioridades claras de caza basadas en el riesgo. Centrar los esfuerzos de caza en los activos "joya de la corona", los vectores de ataque de alto riesgo y los actores de amenazas relevantes. Desarrollar un calendario de caza que equilibre las cazas reactivas que responden a nuevos datos de inteligencia con las cazas proactivas que abordan los riesgos persistentes.

- Construya una visibilidad completa antes de la caza. Garantizar una recopilación adecuada de registros y telemetría en todos los activos críticos. Subsanar las deficiencias de visibilidad detectadas durante la caza para mejorar la capacidad de detección en el futuro. Invertir en la conservación de datos suficientes para la investigación histórica.

- Desarrollar guías de caza repetibles. Documente las metodologías de búsqueda de éxito en forma de guías estandarizadas que puedan ejecutar los analistas junior. Incluya plantillas de hipótesis, fuentes de datos necesarias, ejemplos de consultas y procedimientos de investigación. Las actualizaciones periódicas de los manuales incorporan nuevas técnicas e información sobre amenazas.

- Integrar la inteligencia sobre amenazas en todo el ciclo de caza. Consumir múltiples fuentes de inteligencia, incluidas las fuentes comerciales, la inteligencia de código abierto y los grupos de intercambio del sector. Traducir la inteligencia en hipótesis específicas y comprobables. Compartir los descubrimientos de la caza con la comunidad de inteligencia.

- Mida y comunique el valor de la caza. Realice un seguimiento de métricas como las amenazas descubiertas, el tiempo medio de detección y las tasas de falsos positivos. Calcule la reducción de riesgos y la evitación de costes de las infracciones evitadas. Los informes periódicos a la dirección garantizan la inversión y el apoyo continuos.

- Automatice las tareas de caza repetitivas. Convierta la lógica de búsqueda validada en reglas de detección automatizadas. Utilice la automatización para la recopilación de datos, el triaje inicial y las tareas de análisis de bajo nivel. Reserve la experiencia humana para investigaciones complejas y desarrollo de hipótesis.

- Colabore con todos los equipos de seguridad. Integre la caza con la respuesta a incidentes, la gestión de vulnerabilidades y las operaciones de seguridad. Comparta los descubrimientos que mejoren la postura general de seguridad. Coordinarse con los equipos de TI para comprender los cambios del entorno que afectan a la caza.

- Formar y desarrollar continuamente a los cazadores. Invierta en formación continua sobre nuevas técnicas de ataque, metodologías de caza y capacidades de las plataformas. Participe en competiciones de caza y ejercicios de simulación. Rote a los cazadores por diferentes áreas de interés para adquirir una amplia experiencia.

Estas prácticas crean programas de caza sostenibles que aportan un valor constante. Las organizaciones que aplican enfoques estructurados registran tasas de descubrimiento de amenazas tres veces superiores e investigaciones un 50 % más rápidas en comparación con los esfuerzos de búsqueda ad hoc.

Marcos de aplicación y madurez

La creación de capacidades eficaces de caza de amenazas requiere una progresión estructurada a través de niveles de madurez definidos, cada uno de los cuales añade sofisticación y valor. El modelo de madurez de la caza de amenazas (Threat Hunting Maturity Model, HMM), desarrollado originalmente por Sqrrl y mantenido ahora por la comunidad, proporciona un marco para evaluar las capacidades actuales y planificar el avance. Las organizaciones suelen progresar a través de cinco niveles, desde el HMM0 (sin caza) hasta el HMM4 (capacidades de vanguardia).

El nivel 0 (inicial) del HMM representa a las organizaciones que dependen totalmente de alertas automatizadas sin búsqueda proactiva. Los equipos de seguridad responden a los incidentes tras la detección, pero no buscan activamente amenazas ocultas. Esta postura reactiva deja a las organizaciones vulnerables a ataques sofisticados que evaden la detección automatizada. La mayoría de las organizaciones comienzan aquí, con operaciones de seguridad centradas en el triaje de alertas y la respuesta a incidentes.

HMM Nivel 1 (Mínimo) introduce la caza básica utilizando indicadores de inteligencia de amenazas. Los analistas buscan COI específicos a partir de fuentes de amenazas, pero carecen de una recopilación exhaustiva de datos. La caza sigue siendo en gran medida reactiva, desencadenada por inteligencia externa más que por hipótesis internas. Las organizaciones de este nivel suelen lograr una mejora del 20-30% en la detección de amenazas mediante búsquedas específicas de IOC.

El nivel 2 de HMM (procedimiento) establece procedimientos de caza estructurados y una recopilación de datos ampliada. Los equipos siguen manuales documentados y aprovechan las plataformas SIEM o EDR para la investigación. Comienza el desarrollo de hipótesis, aunque la búsqueda sigue dependiendo en gran medida de patrones de ataque conocidos. Este nivel representa la capacidad de búsqueda mínima viable, con organizaciones que detectan entre un 40 y un 50% más de amenazas que la automatización por sí sola.

HMM Nivel 3 (Innovador) cuenta con cazadores experimentados que crean nuevas técnicas de detección y análisis personalizados. Los equipos desarrollan proactivamente hipótesis basadas en la comprensión del entorno y el análisis del panorama de amenazas. Las plataformas avanzadas permiten investigaciones complejas en diversas fuentes de datos. Las organizaciones consiguen una mejora del 60-70% en el tiempo medio de detección, detectando amenazas sofisticadas antes de que se produzcan daños significativos.

HMM Nivel 4 (Líder) representa programas de caza de categoría mundial con operaciones continuas y automatización avanzada. El aprendizaje automático aumenta la experiencia humana, permitiendo la caza a escala. Los equipos contribuyen a las comunidades de inteligencia sobre amenazas y desarrollan nuevas metodologías de detección. Estas organizaciones consiguen detectar y prevenir amenazas casi en tiempo real, sirviendo de modelo para el sector.

La medición de la rentabilidad es fundamental para justificar las inversiones en cazas y demostrar su valor. Los indicadores clave de rendimiento incluyen las amenazas descubiertas por búsqueda, la reducción del tiempo de espera y la prevención de posibles infracciones. Las métricas financieras calculan los costes evitados gracias a los incidentes evitados, la reducción del tiempo de investigación y la mejora de la postura de seguridad. Según la encuesta SANS 2024 Threat Hunting Survey, el 64% de las organizaciones miden ahora la eficacia de la caza, con programas maduros que demuestran una rentabilidad de la inversión de 10:1 a través de la prevención de infracciones y la reducción de los costes de los incidentes.

El marco PEAK complementa los modelos de madurez proporcionando orientaciones tácticas de aplicación. Las organizaciones que adoptan marcos estructurados informan de una progresión más rápida de la madurez y unos resultados de caza más coherentes. La clave del progreso reside en la mejora gradual, en la creación de capacidades básicas antes de intentar aplicar técnicas avanzadas. La mayoría de las organizaciones necesitan entre 18 y 24 meses para pasar de HMM0 a HMM2, y el avance continuo depende de una inversión sostenida y del apoyo de la dirección.

Búsqueda moderna de amenazas para ataques a cloud, la identidad y la red

La búsqueda de amenazas moderna ha evolucionado a medida que los entornos empresariales se han vuelto más distribuidos y el comportamiento de los atacantes más sutil. Los equipos de seguridad están pasando de búsquedas episódicas y manuales a enfoques basados en la visibilidad continua, el contexto del comportamiento y una validación más rápida en redes, cloud, SaaS y sistemas de identidad.

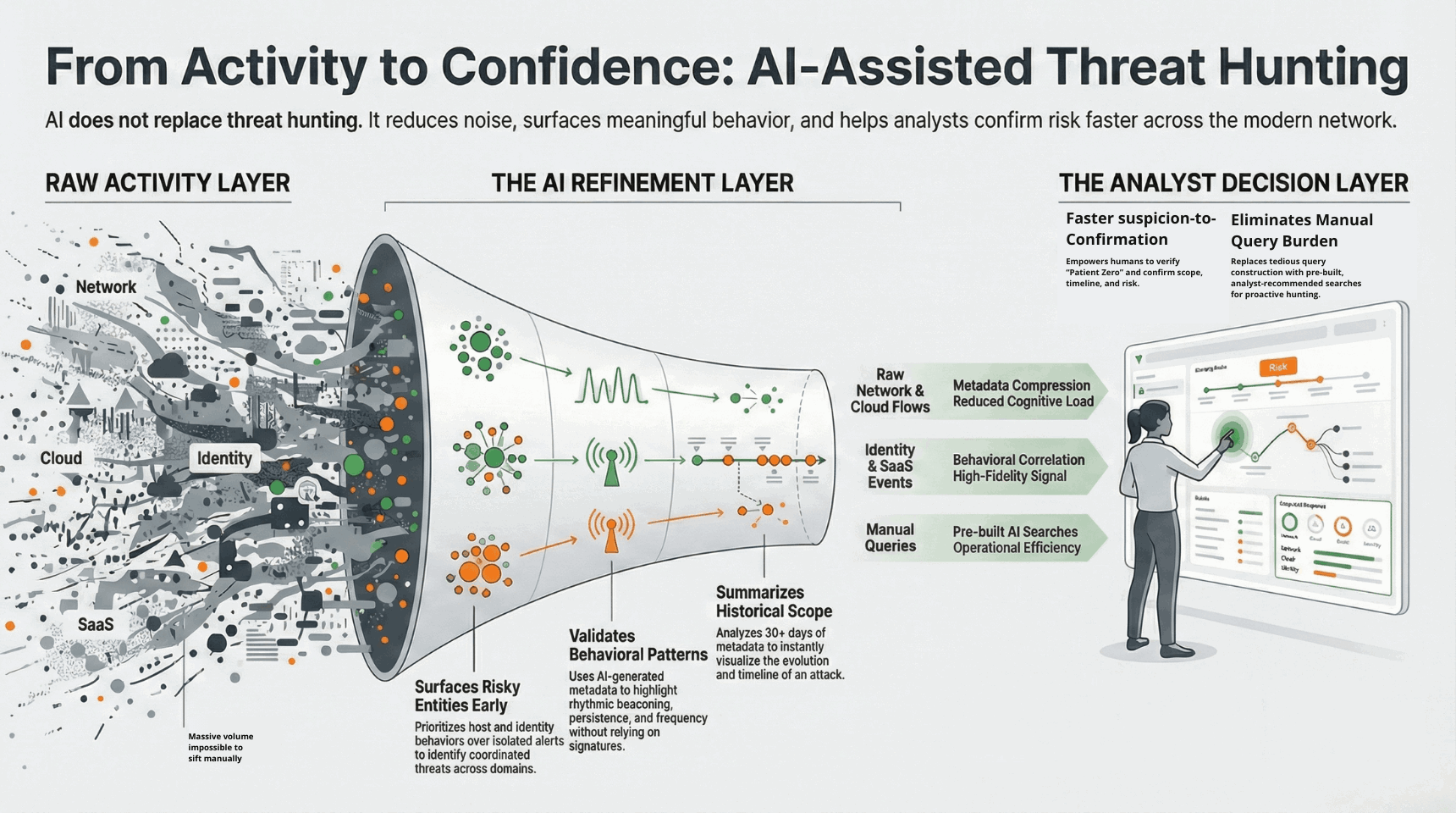

La búsqueda de amenazas asistida por IA ayuda a reducir las fricciones en la investigación sin sustituir el criterio humano. El aprendizaje automático pone de relieve las pistas prioritarias, destaca los patrones de comportamiento anómalos y conserva el contexto histórico, que es difícil de analizar manualmente a gran escala.

Este cambio refleja cómo operan los atacantes hoy en día. Las conclusiones clave de SANS 2025 muestran que las técnicas de «vivir de la tierra» (LOTL) siguen prevaleciendo entre los grupos adversarios, lo que refuerza la necesidad de buscar amenazas basadas en el comportamiento en lugar de limitarse a la detección basada en firmas. Cuando los atacantes se valen de herramientas y credenciales legítimas, los defensores deben comprender cómo se desarrolla la actividad a lo largo del tiempo, y no solo si coincide con los indicadores conocidos.

Las discusiones entre los profesionales reflejan esta realidad. En los foros de la comunidad de seguridad, los analistas describen sistemáticamente la búsqueda de amenazas como un proceso de conexión de pistas de comportamiento, en lugar de basarse en alertas claras, y enfatizan la importancia del contexto, el criterio y los flujos de trabajo de investigación por encima de las herramientas independientes.

Obtenga más información sobre Vectra AI y descubra por qué los equipos de seguridad recurren a esta plataforma para comprender el comportamiento de los atacantes en entornos híbridos.

Búsqueda de amenazas mediante IA e investigaciones basadas en metadatos

La IA no sustituye a la búsqueda de amenazas. Reduce el tiempo entre la sospecha y la confirmación al delimitar lo que hay que investigar, generar metadatos de mayor fidelidad y sacar a la luz patrones de comportamiento que son difíciles de descubrir manualmente en grandes volúmenes de actividad.

En lugar de basarse en alertas aisladas o consultas manuales, los sistemas impulsados por IA evalúan continuamente el comportamiento en entornos de red, identidad, cloud y SaaS. La actividad se resume en metadatos relevantes para la seguridad y se evalúa en contexto, lo que permite a los analistas centrarse en las entidades y los patrones que más probablemente representen un riesgo real.

El resultado es que se dedica menos tiempo a crear y perfeccionar consultas, y más tiempo a confirmar el alcance, el calendario y los riesgos con confianza. La búsqueda de amenazas se vuelve más rápida, más específica y está más integrada con la investigación y la respuesta, lo que mejora la eficiencia operativa general sin eliminar el juicio humano del proceso.

Cómo piensa Vectra AI sobre la caza de amenazas

Vectra AI aborda la caza de amenazas a través de la lente de Attack Signal Intelligence™, centrándose en los comportamientos y técnicas de los atacantes en lugar de en firmas estáticas o indicadores conocidos. Esta metodología reconoce que los adversarios sofisticados evolucionan constantemente sus herramientas y tácticas, pero sus comportamientos y objetivos subyacentes permanecen constantes. Al analizar las señales y los patrones que revelan la presencia de los atacantes, la plataforma permite una caza continua y automatizada que se amplía a entornos híbridos.

La plataforma Vectra AI emplea inteligencia artificial para buscar automáticamente amenazas las 24 horas del día, los 7 días de la semana, en los dominios de red, endpoint, identidad y cloud . En lugar de exigir a los analistas que formulen y prueben hipótesis manualmente, la plataforma analiza continuamente todo el tráfico y las actividades en busca de indicios de comportamiento de los atacantes. Este enfoque descubre amenazas desconocidas y ataques zero-day que las herramientas basadas en firmas pasan por alto, al tiempo que reduce drásticamente la experiencia y el tiempo necesarios para una búsqueda eficaz.

Los modelos de comportamiento entrenados con datos de ataques del mundo real identifican técnicas como el movimiento lateral, la escalada de privilegios y la organización de datos sin depender de reglas predeterminadas. La plataforma correlaciona actividades aparentemente benignas en múltiples dominios para revelar sofisticadas campañas de ataque. Por ejemplo, la combinación de patrones de autenticación inusuales con accesos anómalos a datos y comunicaciones de red pone al descubierto amenazas internas que los indicadores individuales no revelarían. Este enfoque holístico reduce el tiempo de investigación de horas a minutos, al tiempo que saca a la luz únicamente las amenazas de mayor prioridad.

Las señales de ataque priorizadas de la plataforma centran a los equipos de seguridad en las amenazas que más importan, eliminando el cansancio de las alertas y permitiendo una asignación eficiente de los recursos. Al comprender el contexto completo de la progresión del atacante a través de la cadena de muerte, los equipos pueden intervenir en los puntos óptimos para evitar daños. Las capacidades de respuesta integradas permiten la contención y reparación inmediatas, transformando los descubrimientos de caza en acciones decisivas. Esta metodología ha demostrado su eficacia en todos los sectores, y las organizaciones han conseguido detectar en menos de 24 horas ataques sofisticados que antes pasaban desapercibidos durante meses.

Conclusión

La caza de amenazas ha pasado de ser una capacidad avanzada a una función de seguridad esencial, ya que las organizaciones se enfrentan a adversarios sofisticados que eluden constantemente las defensas automatizadas. La cruda realidad de tiempos medios de detección de 181 días exige enfoques proactivos que asuman el compromiso y busquen activamente amenazas ocultas. Mediante metodologías estructuradas, plataformas avanzadas y soluciones cada vez más basadas en inteligencia artificial, las organizaciones pueden transformar su postura de seguridad de reactiva a proactiva, detectando los ataques en horas en lugar de meses.

El éxito en la caza de amenazas requiere algo más que herramientas y técnicas: exige el compromiso de la organización con la mejora continua y la inversión en personas, procesos y tecnología. A medida que las amenazas se vuelven más sofisticadas y aprovechan la inteligencia artificial para la automatización de los ataques, los defensores deben adoptar igualmente soluciones de caza avanzadas que combinen la experiencia humana con la inteligencia de las máquinas. Las organizaciones que dominan este equilibrio consiguen mejoras espectaculares en la detección de amenazas, la respuesta a incidentes y la resistencia general de la seguridad.

El camino a seguir es claro: establecer capacidades de caza adecuadas a su perfil de riesgo, madurar progresivamente a través de marcos definidos y adaptarse continuamente a la evolución del panorama de amenazas. Ya sea a través de equipos internos, servicios gestionados o enfoques híbridos, la caza proactiva de amenazas proporciona la ventaja defensiva necesaria para proteger los activos críticos y mantener la continuidad del negocio en una era de amenazas persistentes y sofisticadas.

Para las organizaciones listas para transformar sus operaciones de seguridad con capacidades avanzadas de caza de amenazas, explore cómo Vectra AI aprovecha Attack Signal Intelligence™ para descubrir y priorizar automáticamente las amenazas que más importan a su negocio.

Fundamentos relacionados con la ciberseguridad

Preguntas frecuentes

¿Cuál es el objetivo principal de la caza de amenazas?

El objetivo principal de la caza de amenazas es descubrir y eliminar proactivamente las amenazas avanzadas que eluden los controles de seguridad automatizados antes de que puedan causar daños importantes. A diferencia de los enfoques de seguridad reactivos que esperan a recibir alertas, la caza de amenazas busca activamente indicios de compromiso, reduciendo el tiempo medio de detección de 181 días a horas o días. Esta actitud proactiva evita las fugas de datos, los ataques de ransomware y otros incidentes catastróficos al encontrar a los atacantes en las primeras fases del ataque.

La caza de amenazas también sirve a objetivos secundarios que refuerzan la postura general de seguridad. Los equipos identifican lagunas en la cobertura de detección, validan la eficacia de los controles de seguridad y mejoran los procedimientos de respuesta a incidentes mediante actividades de caza. Cada caza genera inteligencia sobre el entorno, revelando errores de configuración, TI en la sombra y otras vulnerabilidades que los atacantes podrían explotar. Las organizaciones con programas de caza maduros informan de menos violaciones con éxito, menores costes de respuesta a incidentes y mejores capacidades del equipo de seguridad.

El objetivo final va más allá de la detección de amenazas individuales y consiste en crear operaciones de seguridad resistentes que asuman el compromiso y validen continuamente los supuestos defensivos. Este cambio de mentalidad, de la prevención exclusiva a la detección y respuesta, reconoce que los adversarios decididos acabarán por penetrar las defensas. Al aceptar esta realidad y cazar en consecuencia, las organizaciones mantienen la ventaja defensiva incluso contra los actores de amenazas sofisticadas.

¿En qué se diferencia la caza de amenazas de la respuesta a incidentes?

La caza de amenazas y la respuesta a incidentes representan funciones de seguridad complementarias pero distintas, con desencadenantes, objetivos y metodologías diferentes. La caza de amenazas busca proactivamente amenazas ocultas sin esperar a que se produzcan alertas o se notifiquen incidentes, partiendo del supuesto de que existen amenazas no detectadas. Hunters formulan hipótesis, investigan actividades de apariencia normal y buscan pruebas de ataques sofisticados que eluden la detección automática. Este enfoque proactivo descubre las amenazas antes de que causen daños, a menudo encontrando a los atacantes durante las fases de reconocimiento o de compromiso inicial.

La respuesta a incidentes se activa tras la confirmación de incidentes de seguridad, centrándose en la contención, erradicación y recuperación de los compromisos conocidos. El personal de respuesta trabaja bajo presión de tiempo para minimizar los daños de los ataques activos, siguiendo los procedimientos establecidos para preservar las pruebas, mantener la continuidad del negocio y restaurar las operaciones normales. Mientras los cazadores exploran posibilidades y prueban teorías, los intervinientes se enfrentan a certezas y amenazas inmediatas que requieren una acción decisiva.

La relación entre estas funciones crea potentes sinergias. Los descubrimientos de la caza a menudo desencadenan la respuesta a incidentes, proporcionando una detección temprana que limita el impacto de la violación. Los hallazgos de la respuesta a incidentes informan sobre futuras búsquedas al revelar técnicas de ataque y lagunas de detección. Muchas organizaciones integran estos equipos, con cazadores y respondedores que comparten herramientas, habilidades y conocimientos. Esta colaboración garantiza una transición fluida de la detección a la respuesta, al tiempo que crea capacidades de seguridad integrales que abordan tanto las amenazas desconocidas como las activas.

¿Qué es la caza de amenazas en operaciones SOC?

En los centros de operaciones de seguridad (SOC), la caza de amenazas es una función avanzada que eleva la detección más allá de las herramientas automatizadas y la supervisión rutinaria. Mientras que los analistas de los SOC se encargan principalmente del triaje de alertas, la validación de incidentes y la respuesta inicial, los cazadores de amenazas buscan proactivamente las amenazas que no generan alertas. Esta integración transforma los SOC reactivos en organizaciones de seguridad proactivas capaces de detectar ataques sofisticados antes de que se produzcan daños.

La caza de amenazas en operaciones SOC suele seguir un modelo de centro y radios en el que cazadores dedicados prestan apoyo a múltiples funciones SOC. Hunters colaboran con los analistas de nivel 1 para investigar patrones sospechosos que no alcanzan los umbrales de alerta. Trabajan con analistas de nivel 2/3 para profundizar en incidentes complejos e identificar compromisos relacionados. Los descubrimientos de la caza retroalimentan las operaciones del SOC a través de nuevas reglas de detección, libros de jugadas actualizados y procedimientos de respuesta mejorados. Este ciclo de mejora continua refuerza la eficacia general del SOC.

Los SOC modernos integran cada vez más las capacidades de búsqueda directamente en las operaciones diarias, en lugar de tratarlas como una función separada. Los analistas dedican parte de su tiempo a investigaciones basadas en hipótesis entre la gestión de alertas. Las herramientas de búsqueda automatizada funcionan continuamente en segundo plano, sacando a la luz descubrimientos interesantes para su revisión humana. Este enfoque integrado garantiza que las conclusiones de la búsqueda beneficien inmediatamente a la seguridad operativa, en lugar de permanecer aisladas en equipos especializados. Las organizaciones informan de una mejora del 40% en la detección global de amenazas cuando la caza se integra adecuadamente en los flujos de trabajo de los SOC.

¿Cómo empezar a cazar amenazas con recursos limitados?

Las organizaciones con recursos limitados pueden establecer una caza de amenazas eficaz centrándose en enfoques de alto impacto y bajo coste que desarrollen capacidades de forma incremental. Comience con búsquedas basadas en hipótesis utilizando los datos SIEM o de registro existentes, centrándose en los activos más importantes y en los vectores de ataque más probables. Recursos gratuitos como el marco MITRE ATT&CK proporcionan metodologías estructuradas e ideas de detección sin costes de licencia. Comience con una búsqueda específica a la semana, centrándose en una única técnica o amenaza hasta que adquiera experiencia y demuestre su valor.

Aproveche las herramientas gratuitas y de código abierto para minimizar la inversión inicial mientras aprende los fundamentos de la caza. Plataformas como HELK, los cuadernos Jupyter y las reglas Sigma proporcionan entornos de caza capaces sin necesidad de licencias comerciales. Utilice la información sobre amenazas procedente de fuentes abiertas, como fuentes OSINT, grupos de intercambio de información del sector y avisos gubernamentales, para establecer las prioridades de la caza. Los proveedores de Cloud ofrecen funciones de caza nativas dentro de las suscripciones existentes, lo que permite cloud caza cloud sin herramientas adicionales.

Considere los servicios gestionados de caza de amenazas como un puente hacia las capacidades internas. Estos servicios proporcionan una cobertura de caza inmediata mientras su equipo desarrolla habilidades y procesos. Muchos proveedores ofrecen modelos híbridos en los que sus cazadores forman a su personal y comparten metodologías. Comience con evaluaciones trimestrales para identificar las amenazas críticas y, a continuación, aumente la frecuencia según lo permita el presupuesto. Asóciese con proveedores de servicios de seguridad gestionada que incluyan la caza básica en sus servicios SOC, obteniendo beneficios de la caza dentro del gasto de seguridad existente.

¿Cómo puede ayudar la IA a la caza proactiva de amenazas?

La inteligencia artificial revoluciona la detección proactiva de amenazas automatizando el reconocimiento de patrones, ampliando el análisis a conjuntos de datos masivos y descubriendo amenazas desconocidas mediante el análisis del comportamiento. Los modelos de aprendizaje automático establecen líneas de base dinámicas para el comportamiento normal e identifican las desviaciones que indican un posible peligro. Estos sistemas procesan millones de eventos por segundo, encontrando sutiles indicadores de ataque que los analistas humanos pasarían por alto en una investigación manual. La caza basada en IA funciona de forma continua, proporcionando un descubrimiento de amenazas 24 horas al día, 7 días a la semana, sin intervención humana.

El procesamiento del lenguaje natural permite crear búsquedas intuitivas en las que los analistas describen las amenazas en inglés sencillo en lugar de utilizar una sintaxis de consulta compleja. La IA generativa ayuda a la formación de hipótesis analizando la inteligencia sobre amenazas y sugiriendo ideas de búsqueda relevantes basadas en los riesgos del entorno. Los modelos de aprendizaje automático correlacionan automáticamente las actividades a través de múltiples fuentes de datos, revelando campañas de ataque que abarcan redes, endpoints e infraestructuras cloud . La extracción automática de características identifica nuevos patrones de ataque sin reglas o firmas predeterminadas.

La IA no sustituye a los cazadores humanos, sino que les ayuda a realizar análisis rutinarios e investigaciones superficiales. Esta automatización libera a los cazadores expertos para centrarse en amenazas complejas que requieren intuición y creatividad humanas. Los sistemas de IA aprenden de cada búsqueda, mejorando continuamente la precisión de la detección y reduciendo los falsos positivos. Las organizaciones que utilizan la caza basada en la IA informan de una reducción del 75% en el tiempo de investigación y un aumento de 3 veces en las tasas de descubrimiento de amenazas. A medida que avanzan las capacidades de la IA, la combinación de la experiencia humana y la inteligencia de las máquinas se vuelve esencial para defenderse de ataques igualmente sofisticados impulsados por la IA.

¿Cómo descubre la búsqueda de amenazas los ataques ocultos que las alertas pasan por alto?

La búsqueda de amenazas descubre ataques ocultos mediante el examen de patrones de comportamiento, en lugar de esperar a que se activen alertas predefinidas. Muchos ataques modernos se basan en herramientas legítimas, credenciales y actividades de apariencia normal que no generan alertas de alta confianza. Al analizar el comportamiento a lo largo del tiempo en entornos de red, identidad, cloud y SaaS, la búsqueda de amenazas revela patrones de progresión de los atacantes que las detecciones automatizadas pueden no detectar por sí solas.

¿Puede funcionar la búsqueda de amenazas sin alertas?

Sí. La búsqueda moderna de amenazas puede funcionar independientemente de las alertas. Los analistas suelen iniciar las búsquedas utilizando señales de comportamiento priorizadas, metadatos conservados o preguntas de investigación, en lugar de reaccionar a las alertas. Esto permite a los equipos buscar de forma proactiva la actividad de los atacantes, validar comportamientos sospechosos e identificar compromisos incluso cuando no se ha activado ninguna detección.

¿Qué fuentes de datos son más importantes para la búsqueda de amenazas moderna?

La búsqueda eficaz de amenazas depende de la visibilidad de múltiples fuentes de datos, incluyendo el tráfico de red, la actividad de identidades, cloud , las plataformas SaaS y el comportamiento de los puntos finales. Ninguna fuente de datos es suficiente por sí sola. Hunters en metadatos correlacionados entre estos entornos para comprender cómo se mueven los atacantes, cómo escalan privilegios y cómo persisten en el tiempo.

¿Cómo validan los equipos los comportamientos sospechosos durante la búsqueda de amenazas?

Los equipos validan los comportamientos sospechosos combinando el contexto conductual con datos históricos. Los analistas revisan cómo se desarrolla la actividad a lo largo del tiempo, identifican el punto inicial de compromiso (paciente cero) y determinan si hay sistemas o identidades relacionados involucrados. Este proceso de validación ayuda a distinguir las anomalías benignas del comportamiento coordinado de los atacantes y respalda la toma de decisiones de respuesta con confianza.

¿Qué hace que la búsqueda de amenazas sea continua en lugar de episódica?

La búsqueda de amenazas se convierte en una actividad continua cuando las organizaciones conservan suficientes datos históricos, mantienen una visibilidad constante del comportamiento e integran la búsqueda en las operaciones de seguridad diarias. En lugar de realizar ejercicios periódicos, los equipos evalúan, validan y reevalúan continuamente la actividad a medida que surgen nuevas señales. Este enfoque refleja cómo los ataques modernos evolucionan gradualmente en lugar de aparecer como eventos únicos y aislados.